Sabemos que nos dias de hoje a criptografia se tornou um protocolo de extrema importância para a privacidade. Durante décadas, ela vem sendo aprimorada para que haja mais eficiência, equilíbrio e segurança para inibir interceptações terceirizadas.

Contudo, diferente de como muitas pessoas pensam, a criptografia foi originalizada há muito tempo atrás.

Neste artigo, faremos um breve resumo sobre a história da criptografia e sua importância em momentos cruciais..

# **OLD**

Antes de tudo, entenda que a criptografia foi desenvolvida para que dois indivíduos possam se comunicar de forma segura. Assim, a criptografia consiste em cifrar a informação enviada pelo remetente de forma que, caso esta informação seja interceptada por algum intruso, ele não seja capaz de entendê-la.

Há muito tempo atrás (50 A.C), a criptografia já era usada por Romanos, Spartanos, Generais de Guerra como formas de enviar informações sigilosas a um destinário sem que esse informação seja interceptada e decifrada por inimigos.

Naquela época não havia a tecnologia de hoje, então outros métodos criptográficos foram usados. No exército por exemplo, raspavam a cabeça dos mensageiros, escreviam a mensagem em código e, após o cabelo crescer, enviavam ao destinatário.

## **Julian Ceaser.**

Podemos dizer que o primeiro e mais famoso método criptográfico usado em tempos passados foi criado por Julian Caesar e denominado como ''Cipher Caesar'' ou ''Cifra de Cesar/Cifra de Mudança''.

Cifra de Cesar é um dos mais simples e mais conhecidas técnicas criptográficas. É um tipo de Cifra de Substituição em que cada letra no texto sem formatação é substituído por uma letra, um número fixo de posições abaixo do alfabeto. Por exemplo, com um turno esquerdo de 3, D seria substituído por A, E se tornaria B, e assim por diante.

A transformação pode ser representada alinhando dois alfabetos: o Alfabeto Cifrado é o Alfabeto simples girado para a esquerda ou para a direita por algumas posições. Por exemplo, aqui está uma cifra Caesar usando uma rotação esquerda de três lugares, equivalente a um deslocamento à direita de 23 (o parâmetro shift é usado como chave):

| Simples | A | B | C | D | E | F | G | H | I | J| K | L | M | N | O | P | Q | R | T | U | V | W | X | Y | Z |

| -------- | -------- | ---- | ---- | ----| ----- | ---- | ---- | ---- | ----| -----| ------| -------| -------| ----- | ------| ------| ------| ------| ------| ------| ------| ------| ------| ----| ---- |

| Cifra | X | Y | Z | A | B | C |D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W |

Ao criptografar, uma pessoa procura cada letra da mensagem na linha "simples" e escreve a letra correspondente na linha "cifrada".

| Simples | The | Quick | Brown | Fox | Jumps | Over | The | Lazy | DOG |

| -------- | -------- | ------- | --------| ---------| --------| ------| --- | ------| -

| Cifra | QEB | NRFZH |YOLTK | CLU | GRJMP | LSBO | QEB | IXWV | ALD |

Desta forma, apenas quem sabia a codificação poderia decifrar a mensagem criptografada de Cesar. Este método foi usado por anos, passado de gerações para gerações, e com o tempo, se tornou obsoleto e inutilisável.

**Semmetric Key Encryption**

Agora puxando esse assunto para atualizade, as Chaves de Criptografia Simétrica, também conhecidas como criptografia de chave privada. A chave usada para codificar é a mesma usada para decodificar, sendo a melhor opção para usuários individuais e sistemas fechados. Caso contrário, a chave deve ser enviada ao destinatário. Isso aumenta o risco de comprometimento se for interceptada por um terceiro, como um hacker. Esse método é mais rápido do que o método assimétrico.

---

---

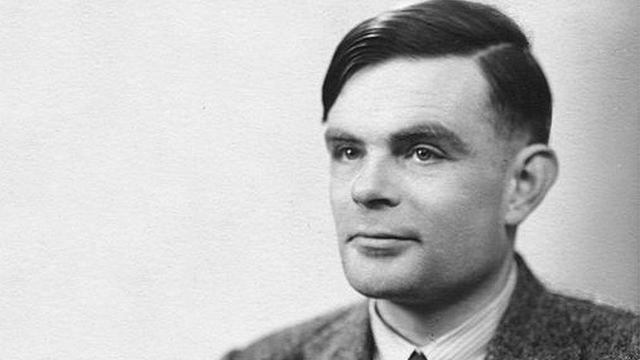

## **Alan Turing**

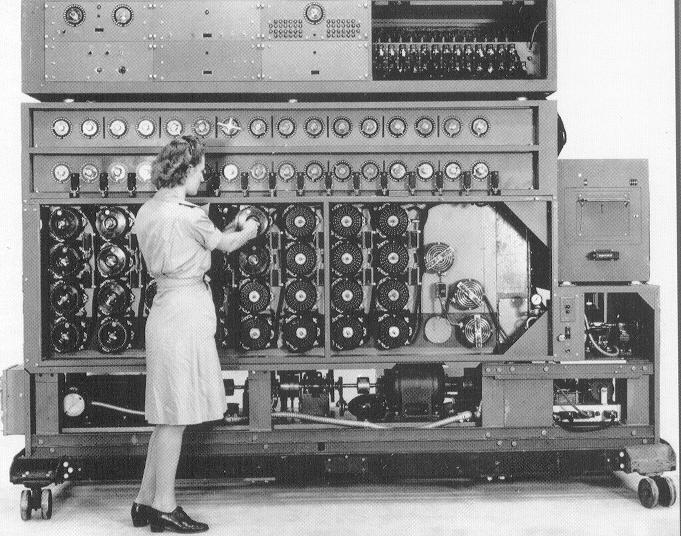

É de conhecimento global que durante a Segunda Guerra mundial máquinas eletromecânicas eram utilizadas para interceptar mensagens através das ondas de rádio.

Nesta época, engenheiros alemães trabalhavam incessantemente para aprimorar o desenvolvimento da máquina **Egnima**, responsável por encriptadar mensagens sigilosas e enviá-las a outras bases alemães sem que fossem interceptadas pelos aliados.

De certa forma, isso fornecia uma vantagem considerável a Alemanha durante a guerra e em resultado, aumentando seu poder territorial.

Naquela época, mesmo antes da Enigma, Poloneses desenvolveram uma máquina parecida, porém, com o passar o tempo, a máquina não provia mais utilidade por falta de atualizações.

Com base nos estudos Poloneses em eletromecânica, **Turing**, acompanhado de outros cientistas desenvolveram uma máquina capaz de decifrar as mensagens encriptadas dos alemães enviadas pela Enigma, nomeada de Victory.

Graças a **Victory**, os Aliados conseguiram sabotar estratégias de ataques alemães e ganhar vantagem na guerra, reduzindo o número de abatimentos e de fato, vencendo a guerra.

**Turing** revoluciou o avanço criptográfico e o mundo da computação como um todo, possibilitando que futuras novas invenções fossem criadas.

---

# Public Key

Em 1973, Cristopher Cocks, matemático e criptógrafo britânico do Government Communications Headquarters (GCHQ) inventou um algorítimo de criptografia chamado RSA, 3 anos antes dele ser desenvolvido independentemente por **Rivest**, **Sharmir** e **Adleman**, pesquisadores do **MIT**.

Todavia, o trabalho de COCKS foi sujeito a ''sigilo'' e só foi revelado em uma palestra em 1997 após quebrar o confidenciamento proposto pelo GCHQ. Devido a isso, a evolução da criptografia foi seriamente afetada durante esse meio tempo.

---

# **Zero KnowLedge Proof**

Em 1980, Goldwasser Micali publicou seu WhitePaper explicando o protocolo Zero KnowLedge Proof. Na época, o protocolo possuia uma baixa interoperabilidade para ser aplicado em outras áreas criptográficas, e, por conta disso, acabou ficando no armário por um bom tempo.

Decadas após, cientistas despertaram o interesse em utilizá-lo para métodos de pagamento privado, aplicando-o na recem tecnologia lançada: a Blockchain.

Em termos de transações, o ZK permite com que o usuário consiga realizar pagamentos sem que suas informações sejam reveladas, blindando-as por completo.

Hoje o protocolo ZK está entre os mais usados na atualidade, graças aos estudos e desenvolvimentos da [Electric Coin Co](https://electriccoin.co/), e continua expandindo cada vez mais em outras blockchains.

---

# **TLS**

A sigla **HTTP** significa HyperText Transfer Protocol, que nada mais é que um protocolo que permite que o computador troque informações com o servidor que abriga o site. Isso quer dizer que quando são conectados sob o protocolo, o computador pode receber e enviar qualquer conteúdo de texto.

Com tempo o protocolo HTTP se tornou vulnerável a vigilância e invasões, e ai que finalmente o HTTPS entrou no jogo.

Nessa época, o Governo Americano era o único portador de Critografia, ou seja, era uma tecnologia que eles centralizaram e não disponibilizavam para ninguém fora do ramo militar.

Afim de cessar o poder governamental, a Netscape implementou criptografia no HTTP e desenvolveu uma nova versão implementando o protocolo SLS e criando o HTTPS.

HTTPS (HyperText Transfer Protocol) é um provedor de segurança para usuários online. Isso é, Quando uma transferência de dados utilizando o HTTPS, todas as informações são criptografadas, tornando-os confidenciais e impedindo que terceiros acessem sem autorização.

Obviamente, isso foi um tremendo choque para o governo que tentou de diversas formas retomar o poder sob os usuários criando métodos de vigilância como ''ClipperChip'' e outros, mas não obtiveram sucesso.

---

# **Blockchain**

Em 2008 tivemos uma das maiores invenções desde então: A Blockchain.

Blockchain são redes descentralizadas onde o poder é distribuído a todos os usuários da rede, chamados de *''Nodes''*. A segurança da Blockchain depende crucialmente da criptografia, sendo o pilar principal da rede.

Blockchains usam chaves públicas para autenticamento e legitiamento. Todas as transações na blockchain funcionam através de mensagens criptografadas. Esse processo é a base da confiança e da segurança das transações, não apenas de bitcoin, mas de todas as criptomoedas.

Blockchains também interligam os blocos da blockchain através de Hashes (função de dispersão criptográfica), aumentando ainda mais a segurança da rede.

---

# **Zcash**

Sabemos que a criptografia é um elemento fundamental para a segurança de dados e que a Blockchain é uma rede descentralizada, agora imagine o Zero Know-Ledge Proof sendo implementado nesse meio.

Isso propôs segurança, privacidade, resiliência a censura e liberdade para que todos possam usufruir do que a criptografia tem de melhor.

Pelo fato da Zcash possuir taxas baixíssimas e a ferramenta **MEMO** (Mensagem Criptografada), usuários podem trocar mensagens sigilosas dentro da blockchain sabendo que essas mensagens nunca serão interceptadas e que só eles sabem o que está sendo transmitido.

Sendo a primeira crypto a implementar o ZK, a Zcash realizou um marco histórico para o mundo criptográfico, permitindo que o protocolo possa ser usado não apenas para transações blindadas, mas para qualquer coisa que seja possível.

---

Sign in with Wallet

Sign in with Wallet