# Zusammenfassung Abschlussprüfung

## ITS

### Subnetting/Netzgrößen (v4)

### ADSL, SDSL, LTE

#### ADSL

> Asymmetric Digital Subscriber Line

- DSL Leitung mit mehr Bandbreite für den Download wie für den Upload

- max 8 MBit/s Download / 1 Mbit/s Upload

- ADSL2 bis zu 24 MBit/s Download und 3,5 MBit/s Upload

#### SDSL

> Symmetric Digital Subscriber Line

- DSL Leitung mit selber Bandbreite im Upload und Download

- max 2,36 MBit\s Download und Upload

- max. 2,5 km Reichweite

#### VDSL

> Very High Speed Digital Subscriber Line

- Ebenfalls Asymetrisch wie bei ADSL nur deutlich schneller

- VDSL bis zu 50 MBit/s Download (1500Meter)/ VDSL2 bis zu 100 MBit/s (1000Meter)/ VDSL2 mit Vectoring bis zu 250 MBit/s (500Meter)

#### LTE

> Long Term Evolution

- bis zu 300 Mbit/s

- LTE+ oder 4G+ bis zu 1 Gbit/s

- Normal 10km Reichweite

- Mobilfunkstandard der 4. Generation (4G)

| Kategorie | Downstream | Upstream |

| -------- | -------- | -------- |

| Cat 4 | 150 MBit/s | 50 MBit/s |

| Cat 6 | 300 MBit/s | 50 MBit/s |

| Cat 9 | 450 MBit/s | 50 MBit/s |

| Cat 12 | 600 MBit/s | 150 MBit/s |

| Cat 15 | 800 MBit/s | 225 MBit/s |

| Cat 16 | 1000 MBit/s | only Download |

| Cat 18 | 1800 MBit/s | only Download |

### VPN, Transportmodus, Tunnelmodus

> Virtual Private Network

* Eine VPN-Software baut einen verschlüsselten Tunnel zu einem Endpunkt auf, über den dann der Traffic geleitet werden kann.

* Mit dem Aufbau eines VPN-Tunnels können verschiedene Ziele verfolgt werden, unter anderem:

* Umgehungen von Landesbegrenzungen (Internetsperren)

* Schutz vor Angreifern, z.B. in öffentlichen Netzwerken wie McDonalds-WLANs

* Verbindung eines Clients (z.B. Firmengerät) in ein Firmennetzwerk, um Netzwerkressourcen nutzen zu können --> Client to Server

* Verbinden von zwei Clients (z.B. für direkten Remotezugriff wie TeamViewer) --> Client to Client / Peer to Peer

* Verbinden von zwei Servern, z.B. um mehrere Standorte einer Firma miteinander zu verbinden --> Server to Server

* Ein VPN ist immer rein Softwarebasiert

* Die Daten werden bei aktuellen VPNs auf Gerät 1 verschlüsselt, über das öffentliche Internet an Gerät 2 gesendet und dort wieder entschlüsselt.

* Das Gerät kann nach dem Verbindungsaufbau je nach Routing- und Firewall-Einstellungen alle freigeschalteten Netzwerkressourcen in dem entfernten Netzwerk verwenden.

* Zum Aufbau einer VPN-Verbindung stehen verschiedene Protokolle zur Verfügung (OpenVPN, Wireguard, IPsec)

* Außerdem verwendet wird das sogenannte SSL VPN, hier werden nur Teilkommunikationen verschlüsselt und nicht der gesamte Traffic über den VPN-Tunnel geleitet.

* Es gibt 2 verschiedene Modi zur Übertragung der Daten bei **IPSec**: Tunnel und Transport:

* Transportmodus

* Host to Host oder Host to Router Kommunikation. Nur der Traffic eines Gerätes wird übertragen.

* Vorteil: Endgeräte können direkte Verbindung zum Server / anderen Client aufbauen

* Vorteil: Nur die Nutzdaten werden wirklich verschlüsselt, daher etwas weniger Rechenlast benötigt

* Nachteil: Die direkten Kommunikationspartner sind für den Angreifer sichtbar

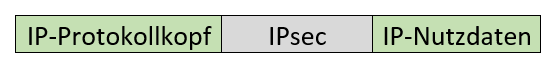

* Dem Paket wird zwischen dem Header und den Nutzdaten des IP-Paketes ein IPSec-Teil angehängt:

* Tunnelmodus

* Meistens Router to Router Kommunikation, Traffic mehrerer Geräte kann übertragen werden

* Vorteil: Endgeräte müssen nicht IPSec-fähig sein, die IPSec-Kommunikation und die Verschlüsselung erledigt der Router für sie.

* Vorteil: Angreifer sehen nur die Kommunikationsdaten der zwei Router, nicht aber die der eigentlich kommunizierenden

* Vorteil: Zwei komplette IP-Netze könnne miteinander verbunden werden

* Nachteil: Da der eigentliche IP-Header erst ausgepackt werden muss, benötigt der Tunnelmodus etwas mehr Rechenleistung und Zeit.

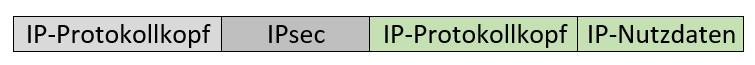

* Das Paket wird gekapselt und ein neuer IP-Header wird an den Anfang gestellt. Der eigentliche IP-Header wird dann für das spätere Routing zum eigentlichen Client genutzt.

* So seht das vereinfacht aus:

https://de.wikipedia.org/wiki/IPsec#IPsec_im_Transportmodus

https://www.kryptowissen.de/ipsec.php#uebertragungsmodi

### DMZ (beschreiben)

> Demilitarisierte Zone

* Eine demilitarisierte Zone wird genutzt, um Server in einer Organisation sicher sowohl nach außen ins Internet als auch nach innen in das Intranet verfügbar zu machen

* Eine DMZ ist eine abgegrennter Netzwerkbereich, der von einer oder zwei Firewalls vom Rest des Netzwerkes abgretrennt wird.

* Die Firewall(s) werden so konfiguriert, dass z.B:

* Von außerhalb nur der Webserver (Port 80,443) erreichbar ist

* Von innerhalb der Webserver und Dienste für das Remote Mangagement, z.B. SSH erreichbar sind

> Wundervolle Beispielzeichnung

> Intranet --- Firewall --- Neuland

> |

> DMZ

### Firewall / Router, Routingtabelle

#### Firewall / Router

Ein Router wird dazu genutzt, Netzwerke miteinander zu verbinden. Diese können sowohl im kleinen in Firmen ein Firmennetz mit dem Internet verbinden, als auch große ISP Netzwerke verbinden. Eine Firewall wird dabei genutzt um die Verbindung zwischen den Netzwerken einzuschränken. Während es bei den ISPs das Ziel ist möglichst viel Traffic in einer kurzen Zeit zu vermitteln, möchte eine Firma den Traffic eher einschränken, der zwischen dem Firmennetzwerk und dem Internet vermittelt wird. Eine Firewall arbeitet dabei bei jeder Verbindung ein definiertes Regelwerk ab, bei dem dann die Verbindungen freigegeben oder gesperrt werden können. Als letztes wird dann in dem Regelwerk eine Regel eingefügt, die entscheidet ob der nicht behandelte Traffic erlaubt ist, oder gesperrt wird. Meistens werden dabei eingehende Pakete abgewiesen und ausgehende Pakete erlaubt. Jedoch wird in Firmennetzwerken mittlerweile auch immer der ausgehende Traffic beschränkt.

#### Routingtabelle

In einer Routing Tabelle werden alle Netzwerke eingetragen, die ein Router erreichen kann. Und die Schnittstelle bzw. die Gegenstelle angegeben, an der das Netzwerk angeschlossen ist.

Alle Netze, die nicht direkt an dem Router angeschlossen sind, und auch nicht durch einen anderen Router als den, der für die Default Route genutzte Router erreicht werden sollen, werden durch die Default Route angegeben. Dabei wird das Ziel als 0.0.0.0 angegeben. Die Subnetzmaske ist dabei auch 0.

Bsp:

| Netzadresse/Subnetzmaske | Gateway | Interface |

| -------- | -------- | -------- |

| 192.168.0.0/24 | * | eth2 |

|10.0.0.0/24|* | eth3 |

|0.0.0.0/0 | 207.11.3.56 | eth0 |

Der * steht dabei für "directly connected".

### IPv6, allgemeine Fragen (Dual Stack, Gateway/Router Adresse)

#### Allgemein

- 128bit Lang

- 2128 (≈ 340 Sextillionen) Adresen verfügbar

#### Schreibweise

- 2001:db8:94::

- 2001: db8: 94::

- 2001:0db8:0094:0000:0000:0000:0000:0000

> - vorangehende Nullen werden weggelassen

> - einmal in der IP Adresse kann ein Block von Nullen durch :: abgekürzt werden

#### Wichtige Addressen

- ::1 = localhost = 127.0.0.1

- fe80::1 Multicast zum Erreichen des Routerd

- Link-Local-Unicast Adresse: fe80::/10

- Multicast: ff00::/8 (ff steht für Multicast Addressen)

#### Dual Stack

- Bei Dual Stack wird jeder Netzknoten mit öffentlicher oder privater IPv4-Adresse zusammen mit einem globalen IPv6-Präfix, also IPv4 und IPv6 parallel betrieben.

- Dual Stack Lite ist eine Betriebsart für einen Breitband-Anschluss mit globalem IPv6-Präfix und Carrier-Grade-NAT-IPv4-Adresse, wobei der IPv4-Datenverkehr in IPv6-Paketen getunnelt wird. (4in6)

- Falls ein Anschluss keinen IPv6 Anschluss besitzt kann dieser auch über IPv4 getunnelt werden. Keine Dauerhafte lösung in der Not (6in4)

https://www.elektronik-kompendium.de/sites/net/2009221.htm

### WLAN Standards

| | 802.11n | 802.11ac | 802.11ad | 802.11ax (WIFI 6) |

| ----------------- | ------------- | -------- | -------- | -------- |

| Datenrate Brutto | 600Mbit | bis 1.7 GBit/s| bis 4.6 GBit/s| bis 12 Gbit |

| Frequenz | 2,4GHz & 5GHz | 5 GHz | 60 GHz | 2,4GHz, 5GHz (6GHz in Zukunft)|

| Reichweite | bis 100m | Bis 50m | Bis 10m | bis 30m |

### WLAN Netz planen

- Wieviele APs müssen installiert werden?

- Mit Site-Survey Programm eine Heatmap erstellen und simulieren

- oder AP nach und nach installieren bis zufriedenstellende Abdeckung vorhanden ist

- APs wie ansteuern?

- Erste Möglichkeit: zentraler Controller der alle APs verwaltet (Zentrale kostet viel, wenn Zentrale Down ist das Netz down)

- Zweite Möglichkeit: venetzte APs (Die APs können einzeln ausfallen ohne das das Netz zusammenbricht, Mesh-APs kosten mehr)

### Datenblätter APs einordnen

Wichtige Eigenschaften:

- Power Method, Standard muss zum gewählten Switch passen

- Supported Data Rates, eingesetzter WLAN Standard muss zum Einsatzzweck passen, ausreichend Bandbreite muss zur verfügung stehen.

- tagged VLAN Fähigkeit um SSID to VLAN Mapping zu realisieren

- Unterstützung aktueller WPA Standards

### Planung von WLAN Kanälen

Im 2.4 GHz Bereich sind die Kanäle 1,6 und 11 zu verwenden, damit man den Frequenzbereich ohne Überlappungen bestmöglich ausnutzt.

Im 5 GHz Berech sollte man sich erst für eine Bandbreite der Channels entscheiden. Je höhrere Bandbreite der Channel hat, desto mehr Daten können übertragen werden. Jedoch sind die Channels mit höheren Bandbreiten Fehleranfälliger, und man hat weniger Kanäle zur Auswahl. Somit muss man bei jeder Installation den besten Kompromiss finden.

DFS Channels sind 52-64 und 100-140. Wenn der Access Point Radar Signale in diesem Bereich erkennnt wird die Ausstrahlung deaktiviert und je nach System auf einen anderen Channel umgestellt.

### WLAN Authentifizierung (Radius, Ticketsystem, evt. WPA2/3)

#### Radius Server

Anwender können sich über Anmeldedaten, die aus einem Verzeichnisdienst stammen anmelden, dies ist gut geeignet für ein Unternehmen, in dem ein Active Directory vorhanden ist und somit die Anwender sich mit den bekannten Anmeldedaten auch im WLAN anmelden können.

AAA

A=Authentication

Überprüfung der Identität durch z.B. Benutzername und Passwort oder PSK

A=Authorization

Welche Dienste kann der Benutzer nutzen

A=Accounting

Festhaltung und Dokumentation der Nutzung des Dienstes durche einen Benutzer

#### Ticketsystem

Die Anmeldedaten für das WLAN werden für jeden Anwender generiert und mit einem Ablaufdatum abgespeichert. Dies ist für z.B. ein Hotel, in dem man sich einen WLAN Zugang kaufen kann geeignet.

#### WPA

> Wi-Fi Protected Access

WPA 2 ist der aktuell am weitesten verbreitete Standard zur Authentifizierung an WLAN Netzwerken. Der WPA3 Standard wurde im Januar 2018 veröffentlicht, und kommt nun langsam zum Einsatz in produktiven Systemen.

Von dem WPA Standard gibt es immer 2 Arten, zum einen der WPA Personal, bei dem mit einem gewöhnlichen Passwort authentifiziert wird, und WPA Enterprise, in dem mit Benutzername und Passwort die Authentifizierung vollzogen wird.

### PoE und PoE+ Spezifikationen

| Property | 802.3af (802.3at Type 1) "PoE" | 802.3at Type 2 "PoE+" |

| -------- | -------- | -------- |

| Power available at PD | 12.95 W | 25.50 W |

| Maximum power delivered by PSE | 15.40 W | 30.0 W |

| Voltage range (at PD) | 37.0–57.0 V | 42.5–57.0 V |

| Maximum current Imax | 350 mA | 600 mA |

| Maximum cable resistance per pairset | 20 Ω | 12.5 Ω |

| Power management | Three power class levels (1-3) negotiated by signature | Four power class levels (1-4) negotiated by signature or 0.1 W steps negotiated by LLDP |

| Derating of maximum cable ambient operating temperature | None | 5 °C (9 °F) with one mode (two pairs) active|

| Supported cabling | Category 3 and Category 5 | Category 5 |

| Supported modes | Mode A (endspan), Mode B (midspan) | Mode A, mode B |

**Vorteile von PoE:**

• Da bei PoE für die Strom- und Datenübertragung nur ein Kabel benötigt wird, sparen Sie die Kosten für den Kauf und den Betrieb von Kabeln für Netzwerkgeräte und VoIP-Telefone.

• In Gebäuden, in denen es zu teuer oder umständlich wäre, neue Stromleitungen zu installieren, ist es mithilfe von PoE kostengünstiger und leichter, ein Netzwerk zu installieren oder zu erweitern.

• Sie können Geräte an Orten montieren, die für die Stromverlegung nicht geeignet sind, z. B Zwischendecken.

• Die Anzahl an Kabeln und Steckdosen, die in einem vollen Geräteraum oder Verteilerschrank benötigt werden, kann durch PoE reduziert werden.

**Was ist PoE+?**

Das neueste Update zu PoE ist der IEEE-Standard 802.3at, auch bekannt als PoE+. Der größte Unterschied zwischen 802.3af (PoE) und 802.3at (PoE+) liegt darin, dass PSE-Geräte mit PoE+ fast doppelt so viel Strom über ein einziges Netzwerkkabel bereitstellen können.

## SAE

### HTML

> HyperText Markup Language

[SelfHTMLWiki](https://wiki.selfhtml.org/)

#### Grundaufbau HTML

Eine HMTL-Datei ist grundsätzlich immer ähnlich aufgebaut:

```

<!doctype html>

<html lang="de">

<!-- ## "Kopf" der HTML-Datei ## -->

<head>

<title>`Titel des Tabs`</title>

<!-- ## Gibt dem Browser das Character Set vor, nicht ungedingt benötigt: ## -->

<meta http-equiv="content-type" content="text/html; charset=utf-8">

<!-- ## Hier werden CSS Style-Informationen festgelegt: ## -->

<style>

<!-- ## Die Schriftart für den gesamten Body wird auf Open Sans festgelegt: ## -->

body{

font-family: "Open Sans";

}

</style>

</head>

<!-- ## "Körper" der HTML-Datei mit dem Inhalt ###### -->

<body>

<p>Das ist ein Text</p>

<h1>Das ist eine dicke Überschrift</h1>

</body>

</html>

```

#### Formular mit Tabelle

2 Textfelder mit einer Liste als Auswahlobjekte sehen so aus. Der Code kann 1:1 in den Body übernommen werden.

Vorteil: Kaum bis keine CSS-Formatierung notwendig

```

<form action="php-datei.php" method=post>

<table>

<tr>

<td><label for "vorname">Vorname: </label></td>

<td><input type="text" name="vorname" id="vorname" maxlength="50"></td>

</tr>

<tr>

<td><label for "nachname">Nachname: </label></td>

<td><input type="text" name="nachname" id="nachname" maxlength="50"></td>

</tr>

<tr>

<td>

<p>Bitte wähle dein Lieblingsland aus:</p>

<select id="country-fav" size="4">

<option value="1">Australien</option>

<option value="2">USA</option>

<option value="3">China</option>

<option value="4">MOTHERLAND RUSSIA</option>

</td>

</tr>

</table>

<!--## Buttons für die Interaktionen mit dem Formular -->

<button type=submit>Absenden</button>

<button type=reset>Zurücksetzen</button>

</form>

```

Das Ergebnis sieht so oder zumindest ähnlich aus:

Beim Klicken auf den Button mit `type=submit` werden die eingetragenen Formulardaten an die unter `<form action="**php-datei.php**" method=post>` angebene Datei gesendet und diese Datei aufgerufen.

Beim Klicken auf den Button mit `type=reset` werden die eingetragenen Formulardaten gelöscht.

Neben dieser Listenansicht können auch Radio-Buttons genutzt werden.

Hier ändert sich dann nur der letzte Tabelleneintrag:

```

<form action="php-datei.php" method=post>

<table>

<tr>

<td><label for "vorname">Vorname: </label></td>

<td><input type="text" name="vorname" id="vorname" maxlength="50"></td>

</tr>

<tr>

<td><label for "nachname">Nachname: </label></td>

<td><input type="text" name="nachname" id="nachname" maxlength="50"></td>

</tr>

<tr>

<td>

<input type="radio" id="aus" name="countryfav" value="Australien"

<label for="aus">Australien</label>

<input type="radio" id="usa" name="countryfav" value="USA"

<label for="usa">USA</label>

<input type="radio" id="rus" name="countryfav" value="Russland"

<label for="rus">Russland</label>

</td>

</tr>

</table>

<!--## Buttons für die Interaktionen mit dem Formular -->

<button type=submit>Absenden</button>

<button type=reset>Zurücksetzen</button>

</form>

```

Das Ergebnis sieht mit Radio-Buttons so aus:

Und als letzte (einfache) Option hast du noch eine Drop-Down-Liste zur Verfügung:

```

<form action="php-datei.php" method=post>

<table>

<tr>

<td><label for "vorname">Vorname: </label></td>

<td><input type="text" name="vorname" id="vorname" maxlength="50"></td>

</tr>

<tr>

<td><label for "nachname">Nachname: </label></td>

<td><input type="text" name="nachname" id="nachname" maxlength="50"></td>

</tr>

<tr>

<td>

<select id="countryfav">

<option value="1">Australien</option>

<option value="2">USA</option>

<option value="3">China</option>

<option value="4">Russland</option>

</select>

</td>

</tr>

</table>

<!--## Buttons für die Interaktionen mit dem Formular -->

<button type=submit>Absenden</button>

<button type=reset>Zurücksetzen</button>

</form>

```

Die Dropdown-Liste ist im Grunde genommen das gleiche wie die Liste oben, nur dass hier keine Größe angegeben wird.

So sieht daher das Ergebnis aus:

### ERM

Entitäten, Attribute & Beziehungen – Entity-Relationship-Modell

Die Grundelemente eines jeden Entity-Relationship-Modells bilden: Entitäten, Beziehungen und Attribute. Diese werden grafisch folgendermaßen dargestellt:

Um was genau es sich bei diesen Elementen handelt, klären die folgenden Punkte:

Eine Entität ist ein individuell identifizierbares Objekt der Wirklichkeit.

Eine Beziehung ist eine Verknüpfung / Zusammenhang zwischen zwei oder mehreren Entitäten.

Ein Attribut ist eine Eigenschaft, die im Kontext zu einer Entität steht.

Entity-Relationship-Modell Beispiel

Das folgende Beispiel eines Entity-Relationship-Modells soll zeigen, wie leicht ein Modell anhand eines realen Beispiels zu erstellen ist:

Entity Relationship Modell Beispiel | Datenmodellierung GrundlagenErklärung zum ER-Modell: Ein Mitarbeiter hat einen Namen. Ein Projekt hat einen Namen, ein Datum und ein Budget. Ein Mitarbeiter kann mehrere Projekte leiten, aber nur ein Projekt kann von genau einem Mitarbeiter geleitet werden. Diese Notation nennt man Chen-Notation und ist ein gängiger Standard in der Praxis der Datenmodellierung. Diese Notation beinhaltet die Kardinalität, die näher im Kapitel Beziehungen in Datenbanken behandelt wird.

### SQL Befehle

| Befehl | Beschreibung | Beispiel |

| -------- | ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- | ------------------------------------------------------------------------------------------------- |

| SELECT | Wählt bestimmte Spalten aus einer oder mehreren Tabellen; Trennung durch Kommas. Tritt bei der Selektierung ein Schlüssel mehrfach auf, so muss gekennzeichnet werden, aus welcher Tabelle der Schlüssel genutzt werden soll | SELECT Kennzeichen, Auto.autoPK, Haendler.preis FROM Auto, Haendler |

| AS | Ein Spaltenname oder das Ergebnis aus zwei Spalten soll unter anderem Namen angezeigt werden | SELECT Haendler.preis – Hersteller.preis AS Preisunterschied FROM Haendler, Hersteller |

| FROM | Nach FROM folgt die Angabe der Tabelle oder eine Liste von Tabellen von, die mit JOIN verbunden wurden. | |

| WHERE | Selektionsbedingung; Die Werte müssen einer oder mehreren Bedingungen entsprechen. Als Ergebnis erhält man die Selektion der Datensätze. Die Junktoren NOT, OR und AND haben die üblichen Bedeutungen. | WHERE Name = ‚Maier‘ OR ‚Müller‘ WHERE NOT Gehalt > 5000 AND GEHALT < 1500 |

| ORDER BY | Sortierungskriterium; Gibt an ob die Ergebnisse aufsteigend (ASCending) oder absteigend (DESCending) angezeigt werden soll. Steht nach ORDER BY eine Spalte, so sollen die Ergebnisse nach dieser Spalte sortiert werden. | SELECT Haendler.preis – Hersteller.preis AS Umsatz FROM Haendler, Hersteller ORDER BY Umsatz DESC |

| LIKE | Suche nach Textmustern ‘_‘ steht für genau ein beliebiges Zeichen. ‘%‘ für eine Folge von Null oder mehr Zeichen.|WHERE Name LIKE ‘M%‘ = Max, Michel, Michelle WHERE Name LIKE ‘_ay%‘ = Mayer, Rayting, Kaybler|

|HAVING| Ist das SQL WHERE in einem SQL Group-By Statemant. Einschränkung wäre möglich mit AVG, COUNT, MAX, MIN und SUM| SELECT Baujahr, COUNT(Baujahr) AS AnzahlAutos FROM Auto WHERE Baujahr='2010' GROUP BY Baujahr,KM-Stand HAVING KM-Stand < 15000;|

|INSERT INTO| Hinzufügung von Daten | INSERT INTO Customers (CustomerName, ContactName, Address, City, PostalCode, Country) VALUES ('Cardinal', 'Tom B. Erichsen', 'Skagen 21', 'Stavanger', '4006', 'Norway');|

|UPDATE | Aktualisierung von Daten | UPDATE users SET punkte = 37 WHERE id=7

## BWL

### SCHEMA HANDELSKALKULATION

### SCHEMA INDUSTRIEKALKULATION

### EPK

Um die grafische Darstellung des Geschäftsprozesses wasserdicht zu machen, müssen noch zwei Sachverhalte aufgenommen werden:

- Es muss deutlich werden welcher Arbeitsplatz (=Organisationseinheit) für welche Funktion zuständig bzw. verantwortlich ist.

- Daten und Informationen, die genutzt werden (z.B. die Aufträge) oder die man verändert (z.B. Lagerbuch) müssen dargestellt werden. Man spricht in diesem Zusammenhang von Informationsobjekten. Die Daten und Informationen, die von einer Funktion benutzt werden, werden mit einem Pfeil vom Informationsobjekt zur Funktion dargestellt. Daten und Informationen, die sich aufgrund einer Funktion ergeben, werden mit einem Pfeil von der Funktion zum Informationsobjekt dargestellt.

- Start-/ Endereignis: Eine ereignisgesteuerte Prozesskette (EPK) beginnt mit einem Start- und endet mit einem Endereignis.

- Wechselseitigkeit: Ereignisse und Funktionen wechseln sich immer ab. Auf eine Funktion folgt im- mer ein Ereignis, auf ein Ereignis folgt immer eine Funktion. Diese beiden Objek- te müssen strikt auseinander gehalten werden!

- EPK-Ablauf: Die Modellierung der EPK (also die zeitliche Abfolge des Prozesses) erfolgt von oben links nach unten rechts.

- Funktion: Bei einer Funktion wird eine Handlung durch- bzw. ausgeführt. Eine Funktion muss deshalb so benannt werden, dass klar wird, dass jemand etwas (aktiv) tut.

- Ereignis: Ein Ereignis ist das aus der Funktion resultierende Ergebnis (= vorliegende Tatsache; passiv).

- XOR-Sonderfall: Funktionen kann ein XOR nachfolgen und in verschiedene Ereignisse verzweigen; nach Ereignissen darf keine Verzweigung mit einem XOR in Funktionen er- folgen!

- Eingang/Ausgang: Ereignisse und Funktionen haben grundsätzlich nur einen Eingang und einen Ausgang (1 Pfeil rein und 1 Pfeil raus).

- Eingang-/Ausgangspfeil: Konnektoren dürfen entweder nur einen Eingangspfeil (dann sind mehrere Aus- gänge möglich) oder nur einen Ausgangspfeil (dann sind mehrere Eingänge mög- lich) haben.

- Verzweigungen öffnen/ schließen: Verzweigungen müssen mit dem gleichen Konnektor geschlossen werden, mit dem sie geöffnet wurden.

- Konnektoren:

* XOR: Es darf nur einer der nachfolgenden Fälle bzw. vorangegangenen Be- dingungen eintreten (entweder, oder)

* AND: Es müssen alle nachfolgenden Fälle bzw. vorangegangenen Bedingun- gen eintreten.

* OR: Es können einer oder mehrere der nachfolgenden Fälle bzw. vorange- gangenen Bedingungen eintreten.

Sign in with Wallet

Sign in with Wallet