# About Me

葉柏毅 Alex

Contact: alrex5401@gmail.com

Linkedin:https://www.linkedin.com/in/alrex5401/

# ISO 27001/ISMS認證流程導覽

相信很多初入門資安界的朋友,可能大多上過並成功取得ISO 27001LA的上課證明。(如果還沒上的朋友,快去坐五天XD)

但是上過課,您就真的**學會**了嗎?

面試時,您可以說清楚講明白大概的流程嗎?

還好您茫茫網海中,找到這篇文章(請按讚、分享)

# 流程里程碑

## SOP文件編寫

時程預估(以專責作業,不考慮其他業務作估算基準):

1. 從無到有,包含溝通成本,至少3到6個月以上

2. 年度維護,依變動範疇,大約1到3月(包含加入新團隊,但已有現成管理制度)

```

- 一階,政策(至少簽核至總經理或管理代表)

- 二階,管理辦法、規範...(可分權責或部門分類,至少簽核至部門主管或上二階主管,跨部門記得會簽)

- 三階,作業程序、SOP...(操作細節,實務上可考量認證範圍外是否納入程序)

- 四階,表單 (非必要,可附加在二三階內)

```

## 資產盤點、製作資產清冊

「資產清冊」欄位應包含:

- 資產名稱

- 資產類別

- 擁有者

- 管理者

- 使用者

- 存放位置

- 防護需求等級 (評估後的資產價值高低)

撰寫重點,舉例:

1. 分類:硬體、軟體、人員和文件...

2. 欄位:名稱、存放地點、資產資訊...

3. 正確性:檢視頻率不用多,但至少在查核前...該在都要在,不該在的也不要在(您知道的)

下載參考範例:

[國家通訊傳播委員會(NCC)使用的版本 (第34頁)](https://www.ncc.gov.tw/chinese/files/18102/181_40631_181026_2.pdf)

## 風險評鑑(不可接受風險之改善計畫)

重點:

1. 方法論:常見可用CIA,相加或相乘,然後給予一個可接受風險值

※在接受風險內,就接受風險了,不用理他

※超過接受風險,就要寫改善計畫,記得要有追蹤和覆核佐證

2. 風險計畫:

※簡單版,可以自行撰寫內外部風險事項,將該風險內容給予CIA風險值

下載參考範例:

[壓縮檔內位置如下,107年資通系統風險評鑑參考指引(修訂)v4.1_1101231\附件4_風險值工具與操作手冊v4.1_1101231\附件4_風險值工具v4.1_1101231.xlsx](https://download.nics.nat.gov.tw/UploadFile/attachfilecomm/107%E5%B9%B4%E8%B3%87%E9%80%9A%E7%B3%BB%E7%B5%B1%E9%A2%A8%E9%9A%AA%E8%A9%95%E9%91%91%E5%8F%83%E8%80%83%E6%8C%87%E5%BC%95(%E4%BF%AE%E8%A8%82)v4.1_1101231.rar)

## 有效性量測指標(KPI)

重點:

1. 關聯性:進行都會檢視與資安政策目標之相關性

2. 合理性:依據資安政策目標進行監控項目合理性(如果目標是說資料外洩,量測項目就不能寫硬碟容量監控...)

3. 頻率:基本上每年檢視至少一次,量測頻率就看組織的的嚴謹度

參考範例:

## 營運持續(BIA、BCP)

重點:

1. 至少要進行桌面演練

2. 如果認證範圍內,系統數量多,可以有計畫性的分時程(年)進行

3. 至於要作的多真實或是情境要多複雜,就看各組織的文化和風格了

下載參考範例:

[營運持續管理參考指引](https://download.nics.nat.gov.tw/UploadFile/attachfilecomm/%e7%87%9f%e9%81%8b%e6%8c%81%e7%ba%8c%e7%ae%a1%e7%90%86%e5%8f%83%e8%80%83%e6%8c%87%e5%bc%95v2.0_1111231.rar)

## 內部稽核活動(含缺失改善)

1. 重點是稽核員的經驗...

※可找外部稽核或是內部人員或稽核進行

2. 找到的缺失,在外部稽核時,僅會追蹤改善情形,故如果有已知的問題,就看要不要賭了=.=

3. 缺失記得改善和追蹤,尤其如果期限壓在外部稽核前,記得覆查和結案

## 管理審查會議

大綱不外乎如下,可自行增減:

1. 前次管理審查後續追蹤

2. 可能影響資訊安全管理制度之內部或外部環境之改變

3. 資訊安全管理制度執行之回饋

4. 來自利害相關團體之回應或要求事項

5. 風險評鑑結果與風險處理計畫之狀態

6. 資訊安全績效之回饋-關注方之回饋

7. 資訊安全績效之回饋-持續改善之機會

8. 與持續改善機會有關之決策

9. 臨時動議

## 外部稽核活動(含缺失改善)

決勝日:

1. 重點還是看稽核員的經驗,包含背景和心情

2. 記得`說寫作一致`、`只回答稽核員詢問的問題`、`只提供稽核員欲調閱的文件`

3. 不懂不要裝懂,趕快找救援

## 證書取得(結案)

當天如果沒有`主要不符合`就恭喜啦~

# (參考用)

## 審查前注意事項:

1. 是否有未經核可之共用軟體或免費軟體

2. 需時間同步的設備時間是否正確

3. 暫離座位時,請確實鎖定電腦螢幕

4. 保持Windows系統安全性更新與防毒碼更新

5. 檔案櫃、抽屜、辦公室應上鎖

6. 螢幕、鍵盤、座位區勿張貼寫有帳號密碼之機敏資訊

7. 勿任意關閉防毒軟體

8. 勿將含個人資訊之文件放置於公共區域

9. 桌面上勿擺放儲存媒體,如外接式硬碟、隨身碟等

10. 禁止使用外部電子郵件傳遞資料

11. 印表機、影印機所列印的文件應立即取回

12. 紙本文件回收前應確認是否含有機密資訊

13. 文件銷毀須確實

14. 請再行確認內部稽核時發現事項改善狀況

15. 確認資訊資產清冊之正確性與完整性

16. 若無特殊緊急業務,可請委外廠商改天再來

17. 勿使用自動登入(儲存密碼)功能,請立即檢查所使用之瀏覽器,進入設定中,取消自動記憶密碼功能,並清除已記憶密碼資訊

18. 核心以及各支援性系統之密碼設定原則應確認與規範一致

19. 執行業務所產生之文件是否皆已列示於資料/文件

20. 文件(特別是機密等級文件)不使用時請收進抽屜,或翻面蓋上,以免被窺視機敏資訊

21. 近期離調職的人員是否有須新增、移除的資訊資產

22. 請再確認帳號權限申請的資料文件是否備齊

23. 應用系統、資料庫與作業系統其帳號權限清查之狀況

## 稽核回答技巧說明

### 說寫作一致:

1. 了解自身負責的業務與流程活動

2. 不了解的問題,請勿貿然回覆

3. 如有不明白之處,請冷靜翻閱相關文件或引導稽核員詢問流程負責人

4. 請落實代理人制度,若查核當日有業務同仁休假,應由代理人回答

5. 非自身業務,請勿代答

### 只回答稽核員詢問的問題:

1. 不理解稽核員之問題,可反問進行確認,待釐清問題後才回覆

2. 回覆問題請勿用口語化敘述,如:應該吧、好像耶、 可以嗎…等字眼

3. 稽核員未提及之問題,不須主動告知,或過多解釋,造成離題

4. 請勿與稽核員於稽核中私下確認問題,可確認後於會議中回覆

### 只提供稽核員欲調閱的文件:

1. 受稽同仁僅需提供稽核員要求查看之文件,不需要提供過多的資訊

2. 表單紀錄的留空處或塗改處為稽核員抽查之重點,因此提供之文件需確認其完整性

3. 請確認單位內文件或表單之完整性與其位置,避免受稽無法即時提供

### 確認各流程稽核結果:

1. 各流程稽核完畢,仔細聆聽稽核員之口頭報告

2. 針對不符合事項,進行必要的補償性說明

3. 稽核員提出某個發現事項進行討論時,請不要馬上無條件接受

## 稽核重點與注意事項

### 管理體系:

1. 管理體系適用範圍為何?說明於何份文件?

2. 適用性聲明(SOA)版本為何?

3. 若有條款(114條)不適用,則不適用的原因是否恰當?

4. 管理審查會議是否定期召開?管理審查輸入、輸出項目是否涵蓋ISO所規定之議題?

5. 風險評估之方法為何?多久執行一次?

6. 風險可接受水準為何?

7. 風險評估報告與風險處理計畫之對應關係為何?

8. 風險處理計畫的改善期限是否太長?風險處理計畫改善期間若過長,是否提出短期而且有效之補償性控制?

9. 進行風險評估報告修改時,如何確認風險已經下降?是否保留風險下降之相關證據?

10. 資訊安全指標是否與資訊安全政策對應?是否與ISO27001控制項目連結以有效衡量管理成效?

11. 內部稽核底稿是否包含ISO27001本文與條款?

12. 內部稽核所發現的不符合項目是否持續進行後續追蹤?

### A.5 安全政策

1. 組織內人員是否瞭解資安政策?

2. 資安政策是否定期審查?

### A.6 組織資訊安全

1. 是否與利害相關團體等組織保持適當之聯繫管道?

2. 專案目標是否涵蓋資安目標?

3. 專案初期是否有風險評鑑機制,判斷所需之控管?

4. 組織是否建立行動設備管理政策與對應之控制措施?

5. 遠端連線是否經過申請、核准使用?

6. 遠端連線是否限定通訊協定、固定IP來源或採取加密方式保護連線?

7. 遠距工作是否得到管理階層授權和施以必要之保護措施?

### A.7 人力資源安全

1. 組織內人員之任用是否符合人事相關要求?

2. 人員(包含內部人員與外部廠商)是否接受足夠之教育訓練?

3. 人員離調職程序,是否包含設備移交、帳號權限移除?

4. 人員(包含內部人員與外部廠商)是否皆有簽定保密協定?

### A.8 資產管理

1. 資訊資產清冊是否確實更新?

2. 資訊資產重大異動時是否主動更新資訊資產?

3. 組織內人員是否瞭解資訊資產分類與控管標準,並遵守相關規範?

4. 資產新增或移入時是否指派擁有者,擁有者應負責資產完整生命週期的管理,包含造冊至設備移除、報廢為止?

### A.9 存取控制

1. 是否已制定全公司的存取控制政策?

2. 各項資訊設備是否應依工作需求訂定存取系統資源之角色,以作為授權之依據?

3. 帳號權限是否皆遵循申請取得正式授權?是否定期審查帳號權限使用情形?

4. 是否有使用共用帳號之情形?

5. 組織人員所使用之密碼是否符合公司密碼政策?密碼是否撰寫/呈現於明顯處?

6. 機密及敏感性資料的處理是否採用專屬(隔離)的電腦作業環境?

### A.10 加密

1. 是否使用適當且有效的密碼,用以保護資訊的機密性、鑑別性及完整性?

2. 是否建立一套保護資訊之政策,用以發展密碼控制措施?

3. 組織是否建立並實行一套加密金鑰的政策,用於生命週期過程中的使用方式、保護方式及有效壽命?

### A.11 實體與環境的安全

1. 媒體是否定期盤點?輸送時是否有適當保護?

2. 媒體是否訂定保存期限?逾保存期限者依程序銷毀?

3. 重要資料是否定期執行備份,並定期執行還原測試?

4. 系統之時間同步機制是否適當?

5. 設備維護後上線前是否檢測其狀態合乎要求?

6. 將維護之設備放回作業環境前,是否確保設備未被篡改或沒有故障?

7. 機房設備與周邊支援性設備的管理爲何?

8. 是否訂定行動式電腦設備之管理政策(如實體保護、存取控制、使用之密碼技術、備份及病毒防治要求)?

9. 登錄後閒置時間過長,是否採取強制登出?

10. 人員長時間離開時,是否將電腦螢幕鎖定?

11. 是否有設立門禁並且僅有授權人員擁有權限

12. 機房周邊支援設備是否定期維護保養並且保留相關保養紀錄

### A.12 作業安全

1. 重要系統是否進行系統資源及效能監控?

2. 作業系統變更作業執行前是否取得核准?

3. 是否建立應用軟體白名單,限制未授權軟體的使用?

4. 是否透過弱點管理工具避免弱點遭惡意軟體利用?

5. 重要資料是否定期執行備份,並定期執行還原測試?

6. 系統之時間同步機制是否適當?

7. 是否建置與實作使用者安裝軟體的規則?

8. 營運系統的查核,其稽核要求與活動是否謹慎規劃及議定,使營運過程中斷之風險降至最低?

### A.13 通訊安全

1. 網路環境是否使用防火牆或實體線路進行安全區隔?

2. 防火牆設定原則是否符合控管要求?是否定期審查?

3. 防火牆稽核軌跡是否做適當保留?

4. 防火牆管理者權限是否獨立且定期審查?

### A.14 系統取得、開發及維護

1. 應用系統在規劃需求時是否將安全要求納入分析及規格?

2. 應用系統輸入、處理、輸出資料是否作檢查,以確認其正確且適切性?

3. 密碼金鑰管理是否有作業標準或管理程序?

4. 作業系統軟體更新、升級前是否作變更營運要求及版本安全性評估?作業系統變更後,是否對應用系統作技術性審查?

5. 是否建立應用系統之變更管制程序?

6. 測試作業是否避免以真實資料進行,且測試過程有確保其安全性?

7. 原始程式庫之存取控制,是否訂有控制措施?留有有稽核日誌?

8. 測試環境與正式環境是否分開?人員職權是否彼此區隔權限 ?

9. 套裝軟體是否允許變更?

10. 委託廠商維護之應用程式或系統程式,其功能或資料修正是否須由各申請修改單位提出申請書?

11. 系統管理人員對所管計算環境是否定期進行漏洞修補、弱點檢討?

12. 是否建立資訊系統安全之工程原則,包括安全要被在所有架構階層中被設計,且要定期審查以確保持續關注新的潛在威脅,並在委外將相關要求納入協議中?

13. 是否定義開發環境保護要求,以建立安全之開發環境?

14. 開發過程是否執行安全功能測試?

### A.15 供應商關係

1. 選定廠商時,是否進行適當安全性評估?

2. 與第三方的合約是否載明必要條件(如:禁止轉包、安全維護措施等)

3. 是否確保供應商可存取組織資料時有採取相關的保護措施?

4. 是否書面化降低供應商存取或處理組織資訊時風險的資訊安全控管要求?

5. 是否明訂資料與通訊安全產品之安全要求,了解資料與通訊安全服務或產品的重要組成元件與其供應商,與供應鏈相關服務廠商進行協議,以確保及監督產品的安全與組成?

6. 是否針對第三方服務進行稽核、或對第三方的供應商關係審查,並確保供應商具足夠的服務容量可持續提供主要服務?

7. 供應商協議之變更是否考量相關因應措施?

### A.16 資訊安全事故管理

1. 組織內人員是否瞭解資通安全事件通報及處理程序,並依其規定辦理

2. 資安事件處理人員是否詳實記錄資安事件之處理方式、處理時間、影響範圍、處理結果等資訊?

3. 是否從事件中學習經驗,避免相同問題重覆發生

### A.17 營運持續管理的資訊安全層面

1. 業務持續計劃架構是否包含業務衝擊分析、遭遇災害時之業務復原計畫,及計劃之測試與演練?

2. 規劃營運持續計畫時是否包含關鍵業務之辨識、各營運活動可容忍中斷之時間、各營運活動可容忍資料遺失之期間、作業復原時所需之資源及預算、因應方案之可行性分析?

3. 營運持續計劃是否經過測試演練,並於測試檢討結果、追蹤改善?

4. 是否制定相關機制以確保資訊處理基礎設備的可用性?

### A.18 遵循性

1. 是組織內人員是否瞭解應遵守的法規或契約要求?是否每年定期檢討資訊業務適用之法律、命令及行政規則,會洽法務單位意見,陳主管核可後公告,供員工查閱?

2. 軟體使用之權利及義務,是否依智財權及有關議定之合約辦理?

3. 各類資訊資產是否訂有分級(區分機密、敏感、內部使用、公開)標示與控管方式?

4. 測試使用資料是否含有個人資料或其他機密資料,若有,則是否具保護措施?

## 稽核發現分類

### Major Nonconformity (Major CAR) 主要不符合

• 違反法令法規

• 某些程序、過程或實作完全失效

• 某些必要要求項目完全未實施

• 確切證據顯示管理系統的失效或崩潰

• 前次稽核的次要不符合於本次稽核中再發生

• 錯誤使用驗證標章或認證標章,且有不實陳述

### Minor Nonconformity (Minor CAR) 次要不符合

• 某些程序、過程或操作上輕微的背離

• 單一、偶發、非連續的不符合狀況

• 抽樣證據顯示前次稽核觀察事項未符合特定要求

• 錯誤使用驗證標章或認證標章,但無不實陳述

### Observation (OBS) 觀察事項

• 未發現不符合稽核準則之證據,但存在潛在風險、值得特別關切、注意之事項

### Opportunity for Improvement (OFI) 改善建議

• 有助於組織管理系統持續精進之建議,以及業界良善作法

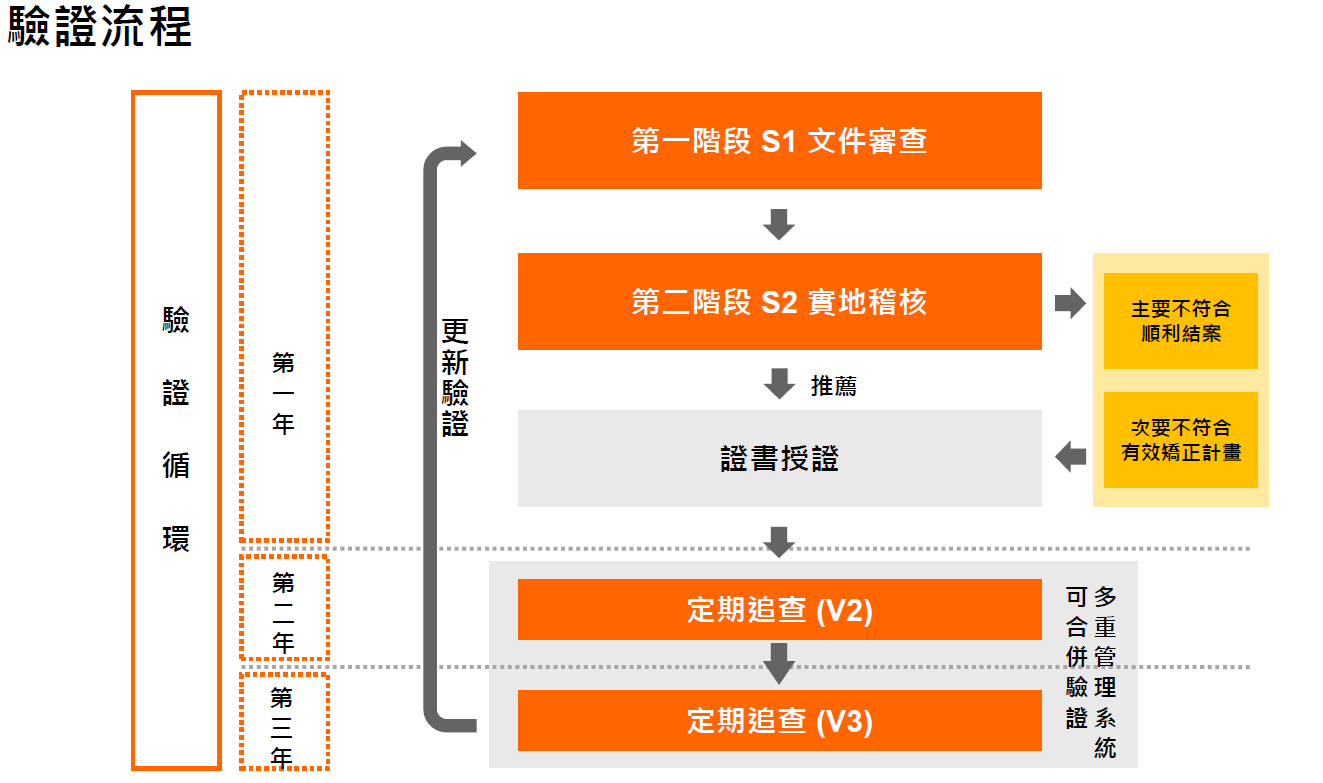

## 驗證流程

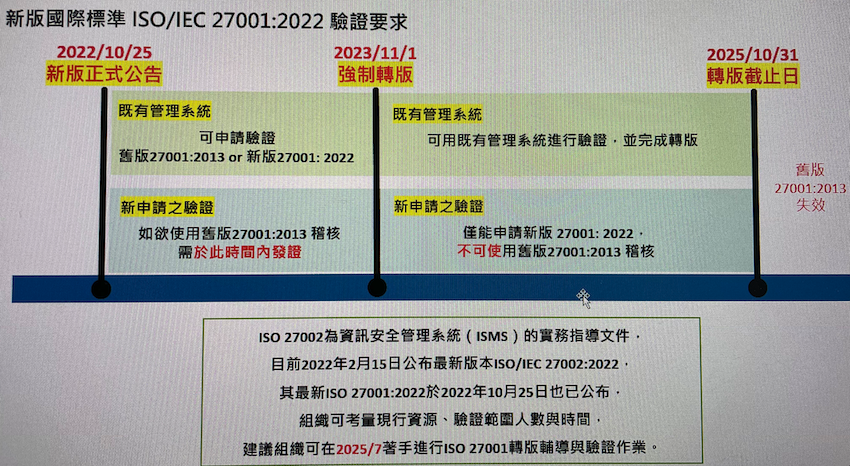

# ISO27001:2022驗證要求

# ISO27001:2022轉版說明

ISO27001:2022 附錄A控制措施與ISO27001:2022 附錄A一致。

一致性的方法論(Harmonized Approach):主要目的提高ISO管理系統標準(MSS)的連貫性和一致性,並幫助使用者將特定領域的管理納入整體的組織管理系統中,例如:資訊安全、環境、健康與安全等

# ISO27001:2022本文變更說明

| 變動 | 本文條款 | 2022版要求 | 2013版要求 | 說明 |

| -------- | -------- | -------- | -------- | -------- |

| 異動 | 4.1 瞭解組織及其全景 | 備註:決定此等議題,係指建立於ISO 31000:2018之5.4.1中所考量的組織外部及內部全景 | 備註:決定此等議題,係指建立於ISO 31000:2009條文5.3中所考量的組織內部及外部全景 | 備註中對ISO 31000的引用已針對新版ISO 31000進行更新 |

| 新增 | 4.2 瞭解關注方之需求及期待 | 組織應決定下列事項:<BR>c)此等要求事項中之哪些要求事項將透過資訊安全管理系統因應 | -------- | 更具體的處理關注方的需要 |

| 新稱 | 4.4 資訊安全管理系統 | 組織應依據本文件之要求事項,建立、實作、維持及持續改善資訊安全管理系統,包括所需過程及其互動| -------- | 一致性的方法論 |

| 新增 | 5.1 領導及承諾 | 備註:本文件中提及「營運」(business),能廣義詮釋對組織存在目的具核心意義之該等活動 | -------- | 新增備註 |

| 異動 | 5.3 組織角色、責任及權限 | 最高管理階層應確保資訊安全相關角色之責任及權限已於組織內指派並傳達 | 最高管理階層應確保資訊安全相關角色之責任及權限已指派並傳達 | 強調應在組織內溝通資訊安全職責和權限<BR>與組織外部各方的溝通於7.4中說明 |

| 異動 | 6.1.3 資訊安全風險處理 | c)備註2:附錄A包含可能之資訊安全控制措施清單。本文件之使用者參照附錄A,以確保未忽略必要的資訊安全控制措施 | c)備註1:附錄A包含控制目標及控制措施之詳細清單。本標準之使用者參照附錄A以確保未忽略必要之控制措施 | 該備註被改寫為附錄A中列出的是「可能的」資訊安全控制措施列表,而不是「廣泛、無所不包」列表<BR>說明了附錄A的控制措施並非詳盡無遺,並且可包含額外的資訊安全控制措施,如該條款的第二備註所述 |

| 新增 | 6.2 資訊安全目標及其達成之規劃 | 組織應於各相關部門及層級建立資訊安全目標: <BR>d)受監視;<BR>g)以文件化資訊提供| -------- | 一致性的方法論 |

| 新增 | 6.3 變更之規劃 | 當組織決定需要對資訊安全管理系統變更時,應以規劃之方式執行變更 | -------- | 一致性的方法論 |

| 變更 | 7.4 溝通與傳達 | 組織應決定,相關於資訊安全管理系統之內外部溝通或傳達的需要,包括下列事項:<BR>d)溝通或傳達的方式 | d)溝通或傳達人員:以及<BR>e)進行有效溝通或是傳達所採用過程 | 重新調整條款7.4的要求 |

| 變更 | 8.1 運作之規劃及控制 | 組織應規劃、實作及控制達成資訊安全要求事項所需之流程,並實作第6節中所決定的行動<BR>組織應確保與資訊安全管理系統相關外部所提供之過程、產品或服務受控制 | 組織應規劃、實作及控制達成資訊安全要求事項所需之過程,並實作6.1中所決定之行動。組織亦應實作各項計畫,以達成6.2中所決定之資訊安全目標<BR>組織應確保委外過程經去定並受控制 | 條款8.1的文字被改寫,但是要求沒有變更<BR>資訊安全中的一些服務,例如:資料中心或雲服務,更適合歸類為「外部服務提供」而不是委外 |

| 新增 | 8.1 運作之規劃及控制 | 組織應規劃、實作及控制達成資訊安全要求事項所需之流程,並實作第6節中所決定的行動,以:<BR>-建立過程之準則<BR>-依準則實作過程之控制措施 | -------- | 一致性的方法論 |

| 變更 | 9.1 監督、量測、分析及評估 | 組織應決定下列事項:b)監督、量測、分析及評估之適用方法,以確保有效的的結果。所選擇的方法宜產生適於比較及可重製視為有效的結果; | -------- | 原2013版條款9.1.b)中的備註 |

| 變更 | 9.1 監督、量測、分析及評估<BR>9.2.2 內部稽核 <BR> 9.3.3 管理審查結果 | 應具備文件化資訊,以作為管理審查結果之證據 | 組織應保存文件化資訊,以作為管理審查結果之證據 | 文件化資訊的文字被改寫,但是要求沒有變更 |

| 新增 | 9.3.2 管理審查輸入 | 管理審查應包括對下列事項之考量:<BR> c)與資訊安全管理系統相關關注方之需要及期望的變更 | -------- | 額外強調4.2的變更和向上呈報的要求 |

# ISO27001:2022附錄變更說明

| 異動 | 2022版要求 | 2013版要求 |

| -------- | -------- | -------- |

| 附錄A控制措施 | 93項 | 114個控制措施其中的56個合併成24個<BR>新增11個控制措施|

| 新的控制措施 | 11項 | -------- |

| 領域 | 4條款:<BR>-組織(37項控制措施)<BR>-人員(8項控制措施)<BR>-實體(14項控制措施)<BR>-技術(34項控制措施) | 14個控制領域 |

| 控制屬性 | 5個通用屬性:<BR>-控制類型 #Preventative, #Detective, #Corrective <BR>-資訊安全特性#Confidentiality, #Integrity, #Availability <BR>-網宇安全概念 #iDentify, #Protect, #Detect, #Respond, #Recover <BR>-運作能力 (Refer to Annex A) <BR>-安全領域 #Governance_and_ecosystemn, #Protection, #Defence, #Resilience | 新的 |

## ISO27001:2022附錄A 新條款說明

### A.5.7 威脅情資

應蒐集並分析與資訊安全威脅相關之資訊,以產生威脅情資。

### A.5.23 使用雲端服務之資訊安全

應依組織之資訊安全要求事項,建立獲取、使用、管理及退出雲端服務的過程。

### A.5.30 營運持續之ICT備妥性

應依營運持續目標及ICT持續之要求事項,規劃、實作、維護及測試ICT備妥性。

### A.7.4 實體安全監視

應持續監控場所,防止未經授權之實體進出。

### A.8.9 組態管理

應建立、書面記錄、實作、監視並審查硬體、軟體、服務及網路之組態(包含安全組態)

### A.8.10 資訊刪除

當於資訊系統、裝置或是所有其他儲存媒體中之資訊不再屬必要時,應刪除之。

### A.8.11 資料遮蔽

應使用資料遮蔽,依組織關於存取控制之主題特定政策及其他相關的主題特定政策,以及營運要求事項,並將適用法令納入考量。

### A.8.12 資料洩漏預防

應將資料外洩漏預防措施,套用至處理、儲存或傳輸敏感性資訊之系統、網路及所有其他裝置。

### A.8.16 監視活動

應監視網路、系統及應用之異常行為,並採取適切措施,以評估潛在資訊安全事故。

### A.8.23 網頁過濾

應管理對外部網站之存取,以降低暴露於惡意內容。

### A.8.28 安全程式設計

軟體開發應施行安全程式設計原則。

Sign in with Wallet

Sign in with Wallet

Sign in with Wallet

Sign in with Wallet