---

###### tags: `CISSP`

筆記最後更新 : 04/25 11:00

---

🐫 溫馨提醒 🐫

:::info

**親愛的朋友**,如果您正在準備 CISSP 的路上,希望這篇筆記能幫上一些忙。

這筆記是個人當初準備CISSP學習過程中**上課筆記**與**網路資料**整理,無任何營利用途。

如果您覺得準備考試的過程**極度焦慮**,甚至**想要放棄**!! 請相信這是**正常現象~**

**請務必堅持住,因為這是每一位成為 CISSP 的必經之路。**

我以這篇曾經努力過的筆記**為您加油!!**

:::

:::warning

**備註 :**

我的 CISSP 相關的領域知識與最後衝刺,是受恩師 [吳文智老師](https://wentzwu.com/about/)啟蒙與指導。他的[網站](https://wentzwu.com/cissp/)有非常多的原創 CISSP 學習資源,也是本篇筆記中多處引用的,請大家務必前往挖寶。

:::

- [ExamOutline view](https://hackmd.io/@ErwinLiu/CISSP_Exam_Book)

# 🍍CISSP 課堂筆記

:::spoiler **心智圖說明 (可展開)**

- **Security** 資訊安全 & **Governace** 治理

透過**安全管制措施**,保護**資訊資產**免於受到危害,以達到C、I、A的目標。

進而支持**組織業務流程**、確保**交付產品及服務不中斷**,

幫助公司**創造價值**,實現公司的**使命與願景**。

> C 機密性 : 確保資料**不外洩**

> I 完整性 : 確保資料**不被竄改** (包含真實性 & 不可否認性)

> A 可用性 : 確保**資料拿得到**&**系統不停擺**

> Business Continuiaty

> 治理 : 公司**最高經營階層**的**管理作為**就叫做**治理**

- **Risk Management** 風險管理

因為有**目標**所以有**風險**

風險就是**影響目標達成**的**不確定因素**。

好的影響我們視為**機會**,不好的影響我們視為**威脅**

透過**風險管理**,降低風險發生的**機率**與**影響**,讓風險可被接受

風險管理

- 評鑑(識別/分析/評估)

- 處置(避免/緩解/移轉/接受)

對於風險的處置,我們可以採取 (**迴避**、**緩解**、**轉移**與**接受**)

> 風險處置:

> 迴避 : Ex.設廠 選址

> 緩解

> 轉移 : 如投保資訊安全險

> 接受

- Assets 資產保護

如何落實**資訊資產**的保護,我們會透過**盤點**、**分類**與**保護**來進行

為何要分類 (分辨資產的重要等級與風險值,投入資源進行保護)

**要分類是因為資源有限 (根據商務價值分類,讓資源最佳化)**

**價值 : 對利害關係人重要有意義的**

> 資訊資產(資訊系統組成為範疇)包含:

> (1) Data、

> (2) Computer System 、

> (3) Operating System、

> (4) Software

> (5) Network

> (6) Data Center

> (7) People

> (8) Bussiness Process

- Security Control 安全控制 (存取控制)

我們會採取**安全控制措施**來對資訊資產作保護。

其中一個重要的概念是 **I+3A** (Identification,Authentication, Authorization and Accounting)

透過三個面向 實體、邏輯/技術性、與管理性 方式來做

> 實體 : 如 門禁、攝影機監視器....

> 邏輯 : 如 防火牆、防毒軟體、IDS & IPS

> 管理 : 如 資訊安全政策、法規

- Security Assessment 安全評鑑

我們會透過**安全評鑑**來確認安全控制措施的有效性。

安全評鑑透過**查驗**(用看的)、**訪談**(用問的)與**測試**(動手做做看) 進行

測試也包含了軟體**弱點掃描**與**網路滲透測試**

第三方的獨立稽核單位執行。

- **Compliance 符合性**

因為評鑑因此會有**標準**的定義才有辦法判斷,所以會有符合性的部分。

標準可能來自於法律、法規、產業標準

公司治理是否盡到 盡職的關心、盡職的審查

> 符合性要求

> 法規

> Law 法律

> Regulation 主管機關要求

> 業界標準 (如 ISO-27001)

> 合約(是否達到客戶資安要求)

> 公司政策(同仁是否遵守)

> 盡職關心、盡職調查

> 公司道德規範

看大家是否 **說**、**寫**、**做** 一致

- **Security Operation**

透過評鑑後,總會有些待改善之處。

`改`是矯正 `善`是提升(更好)

> 改是一次性,善是持續性

是一個持續性的改善過程(PDCA)是一個**日常**的維運循環

但是改不能隨意更改,需要做**變更管理**,

> 提出申請、衝擊分析、核定、執行。改了之後要追蹤績效要做好溝通

**日常**

資安最重要的是**事故回應** (事前準備/事中回應/事後的處理)

- 先判斷真假、排定順序、再做通報

- 先抑制 後根除 再修復

- 事後的檢討改善

而災難備援部分則是要擬定好應變計畫並確實演練

- 訂好計劃書

- 演練計劃書 (確認是否有效)

- **Engineering** 安全工程

運用**專業知識**,把系統做出來,使用他、維運它直到除役為止。(**生命週期**)

製作過程/使用/維護/除役 有無安全的議題

時時都安全(生命週期概念) 處處都安全(設計與架構 Element 空間概念)

工程是一個解決問題的過程

- 運用專業知識

- SDLC (**System** Development) 自行開發或向外採購(大問題)

(完整的生命週期)

(NIST 800 / ISO 15288)

- 安全理論

- 密碼學

- 做什麼

- 資料中心

- 網路

- 軟體

軟體架構與設計上都要考量安全議題

- 架構決定安全性

:::

:::spoiler **心智圖-簡報版**

:::

## 主要觀念

:::info

- **何謂管理**

**達成目標** 的一套**有系統**的方法。

方法就是 P、D、C、A。

- **何謂治理**

公司**最高經營階層**的**管理作為**就叫做治理。

(董事會 + C字輩)

- **治理的目標**

治理的目標是**創造價值**

- **治理**中的核心本事

是戰略管理

- **何謂價值**

價值是對利害關係人重要有意義的

- **資產**

有**價值**且值得保護的東西

- **如何創造價值**

用策略(計畫),用治理(管理)

持續交付產品及服務

- **何謂戰略**

戰略是達標的計畫

- **何謂資訊安全**

透過==安全管制措施==,保護==資訊資產==免於受到危害,以==達到C、I、A的目標==。

進而支持組==織業務流程==、確保==產品及服務交付不中斷==、

幫公司創造**價值**實現公司的**使命與願景**。

- **資安三階目標(業務思維/觀點)**

- T3 : **C、I、A**

- T2 : 業務持續指**產品及服務交付不中斷**

- T1 : 創造**價值**、實現組織使命與願景

- 三階**目標**帶出三階**風險**

- **何謂風險**

影響**目標**達成的**不確定因素**

- **風險管理**

- 風險**評鑑**(識別/分析/評估)

- 風險**處置**(避免/緩解/移轉/接受)

> 多數都是寫**計畫書**

- **BCM相關計劃書**

- **T1 Organization** (Strategic planning) 策略規劃

- Crisis Communication Plan (CCP) 危機溝通計畫

- Occupant Emergency Plan (OEP) 人員緊急計畫

- **T2 Mission / Business Processes** (Continuity planning) 持續性計畫

- Continuity of Operations Plan (COOP) 維運持續計畫

- Business Continuity Plan (BCP) 業務持續性計畫

- Cyber Incident Response Plan (CIRP) 資安事故回應計畫

- **T3 Information Systems** (Contingency Planning) 應變計畫

- Disaster Recovery Plan (DRP)

- Information System Contiegency Plan (ISCP)

- Critical Infrastructure Protection (CIP) Plan

- **專案鐵三角**

- Scope **範**圍

- Time **時**間

- Cost **成**本

- Quality **品質** (兼顧品質)

- **何謂工程**

運用專業知識,把系統做出來,使用他維運它直到除役為止。(生命週期)

- **變更管理**的**標的**是**基準**

- 何謂**基準**

被核定過的東西

- 何謂**政策**

書面的管理意圖

:::

## 老師上課教材組成

- CISSP Overview

- Lesson 1 Information Systems

- Lesson 2 Information Security

- Lesson 3 Security Control Overview

- Lesson 4 Assets

- Lesson 5 Governance P.128

- Lesson 6 Risk Management P.171

- Lesson 7 Compliance P.189

- Lesson 8 Security Control P.217

- Lesson 9 Security Assussment P.251

- Lesson 10 Security Operations P.272

- Lesson 11 Engineering P.303

- Lesson 12 Crytography P.401

- Lesson 13 Software P.478

- Lesson 14 Network P.594

- Lesson 15 Data Center P.689

## CISSP 過關 KPI

是否能順利通過CISSP, 我們評估的指標為:

:::danger

1. 是否能充分了解上課介紹的觀念架構(名詞,流程及基本原則). 必須要能解說心智圖.

2. 是否至少看過一次官方的學習指引(OSG), 並完成其線上題庫達80%以上.

3. 是否完成ISC2官方題本, 並達80%以上.

4. 是否完成Wentz QOTD, 並達80%以上.

5. 是否能解說CISSP Exam Outline.

6. 是否完成跟老師上場前的review.

:::

## Domain 口訣

::: info 8 Domain 口訣

- **Domain 1. Security and Risk Management** ==**C、I、A+GRC**==

- **Domain 2. Asset Security** ==**盤點、分類、保護**==

- **Domain 3. Security Architecture and Engineering** ==**時時都安全、處處都安全**==

- **Domain 4. Communication and Network Security** ==**處處都安全**==

- **Domain 5. Identity and Access Management (IAM)** ==**I + 3A**==

- **Domain 6. Security Assessment and Testing** ==**查驗、訪談、測試**==

- **Domain 7. Security Operations** ==**安全維運、持續改善**==

- **Domain 8. Software Development Security** ==**時時都安全、處處都安全**==

:::

## 考試大綱

https://www.isc2.org/-/media/ISC2/Certifications/Exam-Outlines/CISSP-Exam-Outline-121417--Final.ashx

## Doamin 1: Security and Risk Management `(15%)`

:::warning

### 口訣: C、I、A + GRC

- **C**onfidentiality 機密性

- **I**ntegrity 完整性

- **A**vailability 可用性

- **G、R、C**

- **G**overnane 治理

- **R**isk 風險管理

- **C**omplince 符合性

:::

### 摘要

- **安全與風險管理**

>**(透過==安全管制措施==保護==資訊資產==免於受到危害,以達到==CIA目標==,

>進而支持==組織業務流程==、創造價值、組織的==使命與願景==)**

### 筆記

- 💡 安全與風險管理

>**(透過==安全管制措施==保護==資訊資產==免於受到危害,以達到==CIA目標==,進而支持==組織業務流程==,創造價值,組織的==使命與願景==)**

- **Confidentiality 機密性** (不外洩)

- **Integrity 完整性** (不被竄改)

- 真實性

- 不可否認性

- **Availability 可用性** (資料拿的到) & 系統不停擺

- 安全: 就是資訊安全

- C、I、A + GRC

- 為何 CIA 作為是資訊安全目標

- 因為是美國的法定目標,台灣資通安全法亦以此為資訊安全目標

- FISMA 基於 E-Governemet 母法

- 三階目標

1. 創造價值, 實現組織的願景與使命

2. 產品及服務交付不中斷

3. C、I、A

- 組織治理面

- **風險** : 影響目標達成的不確定因素

- **管理** : 是達成目標的一套有系統的方法

- 經營高層

- **CEO** (Chief executive officer) 執行長

- **CTO** (Chief technology officer) 技術長

- **CIO** (Chief information officer) 資訊長

- **CFO** (Chief financial officer) 財務長

- **COO** (Chief operating officer) 營運長

- 如何當好一個資安主管:

- 將資安治理做好

- GRC

- 替組織**創造價值** -> **資安戰略**

- **戰略管理**

- 戰略形成 : 如何想到

- 戰略執行 : 如何如何執行

提供 **Policy** 請人做(落地)

```

Portfolio

L

Program

L Project

```

**專案**管理是**戰略管理**的最小單位

- Bussiness Mindset 三階

- Tier 1 Organization

- Tier 2 Business Process

- Tier 3 Inforamtion System

- 整個課程都在談**目標**,所有的作為都是==目標驅動==。

- 所有的啟動點都是從資安的定義開始。

- 資安保護的標的物(資訊系統元件)

- 透過**盤點**、**分類**、**保護**

- 資訊系統的組成(孔雀八根毛) ref ISO-15288

- **Policy Framework** 戰略制定好後 如何執行

> 高階主管在於表明意圖(戰略)。請人執行,透過文件化

> 先有 **戰略**才會有**政策**

- 強制性

- 政策 Policies , 由高階主管定義,讓執行者有依據與足夠授權。 **最不能變動者**

- 標準 Standards ,

- 程序 Procedures , SOP

- 參考性

- 指引 Guidelines 補充上述交代不清者 (非強制)

- **Programs,Projects** P.141

- 戰略由多個 Program 所組成

- Program (計畫),由多個 Projects(專案) 所組成

- Project 就是一次性的事情要做出結果

- **Business Case(評估案)** P.142

> 任何Project or Program 直不值得做都會經過**評估**,確定可行才會**立案**變成**專案**

- initiative

初期提出稱為**創新提案**

- Alternative 候選方案

- 兩案併呈

- 每一候選方案都要做==成本效益分析==

- 給主管選擇

- 選到的方案成為解決方案(策略)

- 立案 Charting

- 成立專案 (會有專案描述與專案經理)

- **Project Managemt** P.143

> 管理目標: 範圍、時間、成本

- **有時間限制,做出結果**

- 範圍、時間、成本都要明確

- 並且兼顧品質

- **Scope Creep 範疇淺變**

>不受控的範圍變化

「範疇潛變」係在專案進行過程中發生未經授權或未加以控制的範疇變更。未走公司的標準變更管理程序。

- **RACI Matrix** P.144 & P.145

- Accountability 扛責任 (Ex.衛生股長)

- Responsibility 事情做好的責任 (Ex.小學生同學,負責擦窗)

- 當則 : One and only one,避免卸責

- 資安很講究 Accountable

- 踢皮球的極致-->委員會

- 所以 A 只會有一個

- RACI Matrix

- Responsible

- Accountable

- Consulted

- Informed

- 網路資料 [參考](https://www.managertoday.com.tw/glossary/view/209)

- **變更管理** P.146

變更管理的標的物是**基準**

**基準**是被核定的東西

- 組態基準

- 專案的 範圍、時間、成本 也是

強調**基準**與**組態**管理

- 先提申請

- 評估

- 核定

- 追蹤績效並做好溝通

- **導入任何制度與管理很在意的就是人員的訓練** P.147

>[**NIST SP800-50 Building an Information Technology Security Awareness and Training Program**](https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-50.pdf)

- **Awareness** 意識認知

含所有人,通常為聽演講、看影片、貼標語

內容 : **政策宣導(高階管理意圖)**、**政策面**、**法遵主管要求**、**資安動態**

- **Training** (Skill 技能)

特定一群人,透過培訓學習技能以達到對工作的要求

針對特定群組,教會特定技能

- **Education** (證照 與 證書)

專業(賴以維生的技能)

提供專業人員,有證書或學位的提升

**又累了 1/17 下午A 24:00 重要**

### 📝風險管理 Risk Management

:::warning

**風險管理**

- 評鑑(識別/分析/評估)

- 處置(**A**避免/**T**移轉/**M**緩解/**A**接受)

:::

:::success

**何謂風險** ==影響**目標**達成的**不確定因素**== **ISO-31000**

- 沒有目標,沒有風險

- 正面的影響是**機會(opportunity)**,負面的影響是**威脅(threat)**

- 風險管理 : 風險**評鑑**與**處置**

- 有三階目標,因此有會有三階的風險

- 風險識別 : 與目標有關

- 風險分析 : 發生機率為何? 造成的影響多大?

- 考量: **機率**、**影響** -> **曝險值**

- ==風險管理的目標,達到經營高層可以接受的程度==

- ==風險不可能為0== (處理了已知的未知,但還有未知的未知) 風險在,曝險0

- **風險並不是將他消除為零,而是管到可以接受**

- 關於風險需特別注意的是**符合性風險 (Compliance)**

- 明確的 (Explicit)

- Laws & Reulations (法律與行政命令)

- Industry Standars

- Contracts

- Corporate Policies and Standards

- 隱性的 (Implicit)

- Due Care & Due Diligence (盡職關心 盡職審查)

- Ethics

- 資訊安全治理 **Governance,Risk and Compliance (GRC)**

- **G**overnance (objectives)

- **R**isk (uncertainty)

- **C**ompliance (integrity)

- NIST800-30 (https://www.csiac.org/journal-article/evaluation-of-comprehensive-taxonomies-for-information-technology-threats/)

:::

- **何謂風險**:**影響目標達成的不確定因素**

- **風險管理的目標**:**達到經營高層可以接受的程度**

- **風險管理** :

- 風險管理

- **風險評鑑**

- **識別** : 用來識別是否與**目標**有關,有關才進行分析。

- 風險識別後,存在**風險登錄表**/風險清單

- **分析** : **機率**(不確定性)/**影響** 決定 **曝險值(Risk Explosion)**

- 發生**機率**為何? (表達方式可能有 質化、量化)

(用頻率表達機率)

Ex.20年防洪計畫,1年1/20

- 造成的**影響**多大?

- (質化/量化)

> 風險分析的手法都是為了**排序**

- **評估** : 上述過程產生清單、與曝險值經過排序。

- ==根據風險**分析結果**,來決定是否進入處置階段。==

> 不是每一個被識別與分析的風險都會處理

- **風險處置** ATMA

- 避免(**A**void) : 放棄原本要做的事情

- 移轉(**T**ransfer) : 第三方,Ex. 買資訊安全險。 風險可以轉移,擔責任不行。

- 緩解(**M**itigate) : 處理不確定因素(降低發生可能性),或處理影響。

- 接受(**A**ccept) : 僅留在風險登錄表。**考量成本效益分析。**

- **監控與審視**

- **溝通**

- 相關風險名詞

- **固有風險** 、**原生風險** (未經處置的)

- **殘餘風險** : 處置過後剩餘的風險

- **次級風險** : 因風險處置而產生另外的風險 (Ex.下車換備胎)

- **集聯風險** : 串聯風險、連鎖效應 (糖尿病影響節制)

- 風險管理要先定義好計分的方式

- 評分才可以排序 (比大小)

- 才有辦法知道哪些重要,優先處理

- Uncertainty 不確定

- Posibility 機率 (量化)

- Likelihood 可能性 (質化)

### 📝BC 業務持續摘要

:::success

- 業務持續 : 交付**產品**及**服務**不中斷 (才能創造價值)

- 資安談的保護80%都是談 **緩解風險**

如何緩解? 下 Security Control

- 業務**持續** : 處理已知的未知 (尚未發生,先識別出來,做好準備)

> NIST 的 業務持續 是從組織韌性來寫

- 業務**韌性** : 處理未知的未知 (沒想到,萬一發生,如何調適、還原)

:::

### 📝BCM & BCP

- Business Continuity,BC的能力是 **(目標)**,所以有 Management **(管理)**

- **管理**就是達成**目標**的有系統的方法,方法就是 **P、D、C、A**

### 📝業務持續營運 (ref ISO-22301)

> [color=blue]**組織持續交付產品及服務的能力,不會與身俱來,需要培養、維持與持續改善**

> - BC不是只有資安,是**業務**問題

> - **業務** 議題包含供應商...等

> - **資安** 只是關鍵資源之一

> - 從**業務觀點**來思考 (BC是T2層級)

- **第一次從無到有做 BCM**

1. 內外部**環境分析**

2. **識別**出**利害關係人**

3. **分析**與了解**利害關係人**的**需求**

4. 根據**需求**訂定 BC ==**範圍(Scope)**==

> **範圍(Scope)**的找尋 : 根據**組織結構**與**產品及服務**兩個面向訂出來,

> **範圍(Scope)**的呈現 : 以**清單**方式來呈現

5. 對 ==**範圍(Scope)**== 做 ==**業務衝擊分析**(Business Impact Analysis,**BIA**)==

> 了解停擺對於業務衝擊有多大(透過BIA了解耐受度)訂好目標值

> - 識別 ==**關鍵流程** 以及其所依賴之 **關鍵資源**==

(能夠產生**產品及服務**稱為**流程**)

(**關鍵資源**會支持多個**關鍵流程**) (包含供應商)

> - **MTD** : 最大可容忍的停機時間 (Maximum tolerable downtime, MTD) (與業務單位訂出)

> - **RTO** : 恢復時間目標(Recovery Time Objective, RTO) (復原目標時間,業務單位給IT的目標)

> - **RPO** : Recovery Point Objective

> - **SDO** : Servie Delivery Objective

7. 對BIA找出的 ==**關鍵流程、關鍵資源**== 做**風險管理**(風險**評鑑**、風險**處置**)

> **關鍵流程、關鍵資源**(<--目標),做風險管理

> 所謂**關鍵**就是一旦出事產品與服務**交付**就會**中斷**

- **風險評鑑**

- 識別 : 用來識別是否與**目標**有關,有關才進行分析

- 分析 : **機率**(不確定性)/**影響** 決定 **曝險值(Risk Explosion)**

- 評估 : 上述過程產生清單、與曝險值經過排序。==根據風險**分析結果**,來決定是否進入處置階段。==

- **風險處置** (A/T/M/A)

> 主要就是寫==計劃書==(因為風險尚未發生),只能做好**應變**

> 包含人員的分配

- 避免(Avoid) : 放棄原本要做的事情

- 移轉(Transfer) : 第三方,Ex. 買資訊安全險。 風險可以轉移,擔責任不行。

- 緩解(Mitigate) : 處理不確定因素(降低發生可能性),或處理影響。

- 接受(Accept) : 僅留在風險登錄表。考量成本效益分析。

**舉例1** : 產品及服務 -> 運動鞋 -> (越南廠區)的運動鞋

**舉例2、風險處置** (NIST 觀點有 前/中/後 & 人/流程的部分) 會產出許多**計畫書**,以機房(洪水)為例: (後面接==事故回應==)

- 事前:

- 選址考量避免淹水

- **預防**措施 有洪水閘門

- 事中:

- **矯正**措施 淹水時的抽水

- 事後:

- **復原**措施

- ==後續接 **Continuity and Contingency (連續性與偶然性)** 相對應的 **三階風險計畫書**==

### 📝Business Impact Assessment,BIA 補充

- 影響業務衝擊 背後都是錢

- 用錢換算成時間

> 了解服務**限制** (Ex. 最多只能停30天,超過很嚴重公司受不了)

> [參考](https://ithelp.ithome.com.tw/articles/10222444)

> MTD 最大可容忍的停機時間(Maximum tolerable downtime, MTD)

> RTO 恢復時間目標(Recovery Time Objective, RTO) (復原目標時間,業務單位給IT的目標)

### 📝Continuity and Contingency (連續性與偶然性)

:::warning

**Planning**(規劃),展出**Plan**(計畫)

:::

- 業務持續管理 (BCM)

- 讓**產品**與**服務**交付不要中斷,

>- 事前 : 做好**準備**

>- 事中 : 做好**因應**

>- 事後 : 做好**快速復原**

- 所以要寫很多的**計畫書**,計劃書舉例

- Tier 1 組織層級

- 公關危機溝通計畫 (緊急狀況)

- 人員疏散計畫 -> OEP

- Tier 2 Mission / 業務流程

- 人員或疫情與技術無關 (重要幹部、產線操作員出事) --> BCP

- 辦公區域損毀需在異地 30 天以上 , 業務單位都要轉, 含繼位計畫 -> COOP

- Tier 3 Information System

- 機房燒掉、異地機房 -> DRP

- 事故回應計畫 (洪水來了,所有事故應考慮 這裡強調資通安全事故)

- 資訊系統應變計畫 -> ISCP

- 基礎設施(油、水、電、電信) -> CIP

- 實務上思考

> 先訂**範疇**,總公司定範本原則(政策/標準/程序/指引),各單位在訂完整的

### 📝Security Control 大分類

> 請從本質去了解,思考如何做到,為了達到什麼目標?

> Security Control 為了達到(什麼) Control Objectives

- **大分類一**、**HIPPA法案** (Health Insurance Portability and Accountability Act of 1996)

- 行政管理類 Administrative

- 邏輯/技術類 Logical

- 實體類 Physical

- **大分類二**、**(ISC)2**以時間序列來看

- **事前**

- 指示類 Directive (行政管理類) : 管理意圖表現

- 嚇阻類 Deterren (告知你後果,不要這樣做) : 打消動機

- 預防措施 Preventive (Ex. 門禁管制) : 提高門檻

- **事中**

- 偵測措施 Detective (一直測密碼)

- 矯正措施 Corrective (保全來看)

- **事後**

- 復原措施 Recovery (已被破壞)

- 補償措施 Compensating (現行的不好用)

- 目標也有階層(大目標會展小目標)

- 因為有風險,為了達到目標所以透過 **Security Control** 來**緩解**==風險==

- 但不一定直接就對到 CIA 目標

- 要看的是 **Control Objectives** (稽核來看,判定有效性方式有無達到控制目標) -> 帶到**安全評鑑**(透過 查驗/訪談/測試)

### 📝安全評鑑

- 安全評鑑

- 查驗 (眼睛看)

- 訪談 (嘴巴問)

- 測試 (動手測測看)

**重點 : 說、寫、做 一致**

- 安全評鑑若為**獨立單位**做的,稱為稽核

- **一方** : 自己公司的稽核委員會 或稽核體系 單位內部自己做

- **二方** : 客戶根據合約保留稽核條款

- **三方** : 通常為甲乙方外的單位 (如BSI、SGS)

- 稽核分內外部

- 第三方 一定是外部

- 第二方 也是外部

- **變更管理**

提出申請、衝擊分析、核定、執行。

改了之後要追蹤績效要做好溝通

***我又累了*** 上午 20210117_上午A 59:47

### 📝RMF,RMFRISK MANAGEMENT FRAMEWORK

- NIST RMFRISK MANAGEMENT FRAMEWORK STEPS AND STRUCTURE

There are seven steps in the RMF; a preparatory step to ensure that organizations are ready to execute the process and six main steps. All seven steps are essential for the successful execution of the RMF. The steps are:

- **Prepare** to execute the RMF from an organization- and a system-level perspective by establishing a context and priorities for managing security and privacy risk.

- **Categorize** the system and the information processed, stored, and transmitted by the system based on an analysis of the impact of loss.

- **Select** an initial set of controls for the system and tailor the controls as needed to reduce risk to an acceptable level based on an assessment of risk.

- **Implement** the controls and describe how the controls are employed within the system and its environment of operation.

- **Assess** the controls to determine if the controls are implemented correctly, operating as intended, and producing the desired outcomes with respect to satisfying the security and privacy requirements.

- **Authorize** the system or common controls based on a determination that the risk to organizational operations and assets, individuals, other organizations, and the Nation is acceptable.

- **Monitor** the system and the associated controls on an ongoing basis to include assessing control effectiveness, documenting changes to the system and environment of operation, conducting risk assessments and impact analyses, and reporting the security and privacy posture of the system.

[參考網址](https://wentzwu.com/2020/08/03/sdlc-and-rmf/)

**T3**

- RMF : **風險管理框架**

(NIST RMF 專有名詞)

因為是框架(懶人包) 僅是**基準**而已 所以不含風險評鑑。

(照做能處裡**常見風險**)

- NIST 資訊"系統"資安人員**見解**

**800-53** (NIST 建議的懶人包查表)

- **1.分類系統** (CATEGORIZE)

- 依==系統層級==**衝擊程度**(Impact Level)分 (高/中/低)

> 從系統上處理的**資料**型態

- 可查表 800-53 對應控制措施

- 高衝擊 (加強版)

- [如何分類系統-細部](https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-60v1r1.pdf)

- 先看系統處理了哪些資料,==**取最高水位 High Water Mark**==

- **2.選擇控制** (SELECT)

> 選擇控制/查基準(框架)

- 選擇要下多少控制項目 (參考法遵循或框架)

- 替代/替換/排除

- ==**Tailoring**== (量身訂做) 由框架而來再去加單位所需

- ==**Scoping**== 定範圍 先決定基準 透過風險評定在加自己的 因為不是都適用 (從框架挑基準)

- **3. 實施控制** (IMPLEMENT)

> 將控制措施做起來

- **4. 評鑑** (ASSESS)

評鑑所實施的安全控制是否有效 (有效系統才會被授權)

> 產出評鑑報告

- **5. 授權** (AUTHORIZE)

> 主管授權讓系統上線 (系統被授權)

- 授權非永久授權,會定期評鑑

- **6. 持續監控** 觀察

- Certification 評鑑與授權

- Accrediation 授予

C&A : Cetification 授權

A&A

==**SDLC有相對應的主要活動**==

:::danger

我累了 下午B 1:10:14

:::

### 📝NIST Generic Risk Model

- 來自 **NIST 800**

- NIST Generic Risk Model

- 資安人員對於風險的描述

- **誰**用什麼**方式**用**什麼**做到

- Threat Source

- Threat Event

- Vulnerability

- 威脅**情境** Threat Scenario

> **一個**威脅來源(Threat Source)對應到**一個**威脅事件(Threat Event)的組合

> Ex. 一個小屁孩 可能會有多個威脅情境

> 同樣小屁孩(威脅來源),做 SQL Injection(Event)、XSS(Event)、DDoS(Event) ...等

:::warning

:::

- 兩個重要的支援活動

- 人力資源

- 從人的生命週期看資安

- 採購

- 合約與協議 SLA

---

20210123下午_A 13:10 Recap

- BCM

- 內外部分析

- ...

- 風險處置

- ...

- **事故回應**

- 安全事故回應(是為了讓業務持續)

NIST + CISM

- 事前(準備階段)

- 主管要先規劃好相關 Policy

- IR團隊人員依照流程執行

- 技術

> EX. RAID1/6 與 Mirror

- ==預處理(檢傷) Triage==(Ex.救護車現場回報狀況)

**[重點: 1.判斷真/假 2.排定順序 3.進行通報]**

- 偵測(通報機制/如何知道有事?)

- 被動 : 人員回報

- 自動 : 系統偵測 (Firewall/IPS/IDS 產生 Alert)

- 分析與驗證(**Validation**)

> 驗證通報的真偽(是否為誤判),假的就不用處理

- **Prioritization**

- 排定優先順序 (判斷等級) 如高、中、低

- 也影響通報層級 (Ex.通報主管機關幾小時內)

- **通報**

- 根據預先規劃的嚴重度,通知到不同**層級**

- 相關人員/主管

- 技術人員(回應團隊)前往處理 (回應事故)

- **回應**

**[先停損/後根除/有損害做復原/與證據蒐集]**

- **先抑制**(停損) Containment

不讓事態更嚴重 (取捨,能拔網路線解決,就不用關機)

- **後根除** Eradication

(解決,找到根因)(但需要考量客戶的生產力)

Workaround 臨時性解決(治標)

Solution 找到根因解決(治本)

- 視情況復原 Recovy

- 證據的留存

- 事後

**[檢討改善]**

- Lessons Learned / 檢討改善

### 📝Compliance 符合性 / 法遵事項

- 待補充 (20210117 下午筆記)

- [參考資料-Azure合規中心](https://docs.microsoft.com/zh-tw/compliance/regulatory/offering-home)

- 法規相關資訊摘要

| **國家** | **名稱** | **對象** | **摘要** |

|----------|---------|--------|-----------|

| 美國 | **FISMA**,Federal Information Security Management Act | | 資訊安全根本大法。架構的宗旨是保護美國政府,避免遭受網路安全攻擊和自然災害,致使敏感資料遭遇風險 |

| 美國 | **SOX**, Sarbanes\-Oxley Act | 上市公司 | 對公司經營高層做法律的問責。會被抓去關的。是美國國會根據安隆有限公司及世界通訊公司等財務欺詐事件破產暴露出來的公司和證券監管問題所立的監管法規,簡稱《SOX法案》、《索克思法案》、《塞班斯法案》或《沙賓法案》 |

| 美國 | **GLBA**, Gramm\-Leach\-Bliley Act | 金融單位 | 集團內的客戶個資做規範。允許商務和投資銀行、證券公司和保險公司進行整合,並解決保護使用者隱私權的問題。|

| 美國 | **HIPAA**, Health Insurance Portability and Accountability Act | 醫療單位 | 法案的目的是促進醫療健康產業善加利用新科技,並為醫療資訊的安全和隱私建立屏障 |

| 美國 | **HITECH**,Health Information Technology for Economic and Clinical Health 經濟與臨床健康資訊科技法案 | 醫療單位 | 法案的目的是促進醫療健康產業善加利用新科技,並為醫療資訊的安全和隱私建立屏障 |

| 歐盟 | **GDPR**, General Data Protection Regulation | | 個資保護|針對為歐盟 (EU) 中的人們提供產品及服務或為歐盟居民收集和分析資料的組織,一般資料保護規定 (GDPR) 推出了新的規則,而無論您或您的企業位於何處都必須遵守。|

### 📝智慧財產權

- **專利** patent

>[color=orange]保護發明者的知識產權

- 需要被**公開**,屬於交換條件 (專利申請國,國家用法律保障你獨佔)

- 專利期滿 -> 人類共同資產

- 私有財產公有化的過程

- 每個國家規定時間不同 (視國家有的20年),且申請台灣僅適用台灣

- 專利維持成本高

- 申請前需要進行公開專利檢索

- EX. 專利藥 VS 健保藥/學名藥 (專利過期每個藥廠可以做) 藥效可能有差但是價差很大

- **版權** Copyright

>[color=orange] 版權法保護原創作品的創作者,**防止**創作者的**作品遭未經授權**的**複製**。

- 創作者,版權歸作品的創作者所有

- 被保護時間,第一作者去世後的 70 年

- 受雇用而創作的作品

- 第一次發表日後的 95 年,創建之日 120年取短

- **相關法案**

- 數字千年版版權法 DMCA

- 防止複製數字介質 (數位媒體)

- 若罪犯使用ISP線路嘗試違反版權活動時,ISP要負責

- **商標** Trademark

> [color=orange]主要目的用來識別主要企業或產品 Ex. M 麥當勞

- 圖案、文字、聲音也算

- CISSP(R) <--文字也是

- 7-11 <-- 便利商店音樂

- 有登記 -> (R)

- 未登記 -> TM 表示

- **營業秘密** Tradesecret

>[color=orange]保護極其重要,不讓人看的。只要保護好不會讓人知道。

- 認定,企業要善盡保護,必須確保能存取相關資訊的人簽有 NDA

- Ex. 可口可樂的配方,保密到家不讓人知道

- **相關法案**

- 經濟間諜法案

- 思考 程式碼 用哪種方式保護

- **演算法**比較可能登記 **專利**

- 套裝軟體 (編譯過)

- 程式碼主要**要保管好** -> 營業秘密

::: info

- 由此可串出**資料治理**

- Data 的 **盤點** / 分類 / 保護

- 會進一步知道所持有的資料 有 專利、版權、商標、營業秘密 、個人資料.....等

:::

---

## Domain 2: Asset Security

:::warning

**口訣 : 盤點 / 分類 /保護**

- **盤點** :

- 資訊資產 (孔雀八根毛都會盤)

- 沒有**盤點**無法**分類**

- **分類** (具體指派 Owner 去分類)

- 可以有很多標準(視用途與情境)(Ex.RMF分類階段),可以是

- 可以從**衝擊**大小 (RMF)

- 機密性、敏感度

- **業務價值**

- 可能的**營業損失**

- 機會成本

- 歷史成本(採購成本...)

- 會分出

- **核心**業務

- **非核心**業務

- **保護** (這三個一定要知道)

- 二階 **業務流程** 的 盤點/分類/**保護**

- 使用 **BCM** (22301)

- 三階

- **資訊系統** 的 盤點/分類/**保護**

- 使用 **RMF**(如現行資通安全法)(盤**系統**時還會盤到系統上的**資料**)

- **資料** 的 盤點/分類/**保護** (個人資料 & 企業資料)

- 採用框架如 27701

- 加密 、匿名化、擬匿名化

:::

### 摘要

- 如何落實資訊資產保護做法

- 盤點 / 分類 /保護

- **盤點**

- 孔雀八根毛

- Ex. 人 (處理不同的資料機密等級)

- **分類** (分別出重要等級,投入資源)

- 根據商業價值做分類

- 重要的先保護

- 具體使用美國的 NIST RMF

- 分出系統失效嚴重的高中低

- 以CIA 取最高水位

- 選擇控制

- SCOPING

- 量身訂做

- 實施控制

- 評鑑控制

- 授權系統

- 監控控制

- **保護** (就是控制措施)

- 如何透過安全管制措施

- Subject / Object

- 最重要的是存取控制類 ( I+3A )

- I+3A

- 寫Log

- 看Log

- 追究責任

- 資訊系統的組成

- Data

- Computer Systems

- Operating Systems

- Software

- Networks

- Data Centers

- People

- Bussiness Process

### 📝Category VS Classify 觀念

**盤點**後怎麼**分類**很重要,談**分類**時

- **分類 (Category)** 可以有很多標準(視用途與情境)(Ex.RMF分類階段),可以是

- 可以從**衝擊**大小 (RMF)

- 機密性、敏感度

- **業務價值**

- 可能的**營業損失**

- 機會成本

- 歷史成本(採購成本...)

- **分類 (Classify)** (書上提到的試用資料分類)

- **資料**的**機密等級**

```

純個人觀點

Ex. 寺廟的關鍵流程與關鍵資源

- 神明代言人

一間廟的興衰 神明代言人 是 KEY MAN 啊!

```

### 📝資料

:::info

- **資料**

- 個人資料

- 需考量情境

- 企業

- 產、銷、人、發、財

- **個資** : 一項**資料** 個人資料

- **隱私** : 是一項**權利**

:::

- **資料治理** (公司高層要注意資料的管理)

> 會有法遵要求、符合性

- **企業自有資料(非個資)的角色**

- **Owner**(擁有者)當責 ==(動口)==

- **Steward** (管理資料品質) (因為資料可能蒐集來自 業務單位 . 不同 xx 單位蒐集)

- **Custodian** (保管人) 如IT人員、設定防火牆保護他、備份 ==(動手)==

- ==**盤點**後可與[智慧財產](#📝智慧財產權)等議題連結==

- **個人資料(處理他 但不擁有他)角色**

- **Controller** (控制者) 當責

- **Processor** (處理者)

- **Data Subject / Principal** (當事人)

**補充**

Paul 學長筆記

### 📝**個人資料**

[老師資料補充](https://wentzwu.com/2021/01/30/privacy-frameworks-standards-and-regulations/)

- **OECD (源頭)** 提出八個大原則,希望各國盡量做 (無強制力)

- **各國立法**

- GDPR 參考OECD內容訂出相關 [GDPR](https://gdpr-info.eu/?fbclid=IwAR3Q-zgFgIhTH0Pd92QIUdy54DioEaCpEllQd33zFeBXX5aL22yVPzu0Umw)

- 英國 BS 10012

- **國際標準**

- ISO 27701 PIMS

- ISO 29100 隱私框架

- ==**個資的定義**==

- 所謂**個資**是當事人的個資 (Data Subject / Data principle),

- 個資的**認定**:資料若能**追溯**到當事人**唯一識別**,這資料就是個人資料。

- 每個人都有保有**隱私**的權利,都有權利要求他的個資不外洩,因此企業在蒐集個資時要尊重隱私。

- ==**個資的角色**==

GDPR 定義 (https://gdpr-info.eu/art-4-gdpr/)

- **Controller** : 決定**蒐集目的**與**處理方式**

- **Processor** : **代表**控制者,根據其目的與處理方式來處理個資

- **Data Subject / Principal** (當事人)

- ==**個資的處理原則**==

1. 蒐集時告知目的

2. 取得同意

3. 蒐集最小化 (用不到不蒐集)

4. 善盡保護原則

5. (怎麼用) 兼顧資料品質

- 開放客戶參與 (開放客戶自己可以修改自己資料)

- 被遺忘權力 (可要求刪除)

6. 出事要告知 / 出事要負責 (賠錢)

- [GDPR](https://www.ndc.gov.tw/Content_List.aspx?n=F98A8C27A0F54C30)

- **匿名化**的資料是就不是**個資**

- **匿名化** 指直接或間接都無法回溯

- 要注意 Contenxt 情況

Ex. 吳OO 只有一位姓吳 (還是可以被追溯)

- 盤點 / 分類 / **保護**

- 個資多數是**機密性**

- **匿名化處理 (Anonymization)** : 做到無法直接或間接識別當事人。處理完後就是一邊資料,不是個資。

- **測試資料永遠不能為真實資料**

- **擬匿名化 (Pseudonymization)** ==(P.586)== : 可回朔的匿名化手段

> 吳OO <--> QQ2394 (背後一有張對照表)

> 對於使用者與測試人員是無法回朔的

### 📝資料生命週期 Data Life Cycle P.119

- 生命週期

- **Create** **建立(企業內部資料)** / **蒐集(個資)**

- **Store**

- **Use**

- **Share**

- **Archive** **封存**

- Ex.DB 資料轉到磁帶,DB 空間釋出

- 資料要留很久,考量成本效益

- 久久查一次

- 法遵要求、主管機關

- ==**Destroy**== P.121 ~ P.123

- 資料的銷毀 (需考量殘留問題)

- **清資料(程度)** (資料消毒) : Sanitization

- Clear(救得回)

- overwrite

- Purge(救不回來)

- Destory

- 資料清洗程度**判定標準**

(用**專業實驗室的標準**\專家、專業知識與專業工具) NIST 指引

- **專業實驗室可救回** -> 一般清洗(Clear) 透過指令 或 UI 操作

- **專業實驗室不可救回** -> Purge

> 要使用到 Purge 指令集 (有特定的 patern)

- 廠商專用工具

- degaussing 消磁 (適用磁性硬碟、磁帶)

- Cryptographic-Erase 加密加密後並把金鑰刪除

(適用雲端,或是 SSD,USB Flash base)

- 資料殘留問題 **殘留** : Remanence

> 清不乾淨就會有殘留問題

- OverWrite 是purge的一種技術手段,但要看寫入的次數與Patern

- 硬碟銷毀

- **技術上是救不回來**

- ==行政管理面/程序管理上 選商(供應鏈)== (重要資安問題,程序出問題)

- Ex. 垃圾桶

- 銷毀的資料

– 外包廠的背景

- 取件之後

- **封存**與**備份**的差異

> **備份** : 備份完資料,資料還在

> **封存** : 備份完資料,就將目前資料刪除不占用空間

- 從**狀態**來看時間資料三態

- 儲存 at rest (Storage)

- 使用 in use (載入記憶體)

- 傳輸 in transit (封包擷取)

### 📝常見的保護措施

- 參考 Domain 5 (落地的保護措施)

- 分兩大類

- 存取控制

- 密碼學

### 📝存取控制 P.224

:::info

何謂存取 : 就是**使用**

==**主體 Subjects**==在**使用**==**客體 Objects**==

**主動** 使用 **被動**

關係是**相對**的

:::

**主體與客體之間的存取動作要被管制,要管制哪些具體行為(項目) 3A**

- Authentication 驗證身分

- Authorization 檢查授權

- Accounting 紀錄行為(寫Log)

**誰來管制這行為?**

- ==**Security Kernel**== (就是 **Access Control** ) **橘皮書 1985**

> 專業字 mediates(調解機制) ,本身是軟體配合硬體特性,可視為負責AccessControl 的安全模組

> 安全元件之一

- 參考 **Reference Monitor Concept** 最早的存取**概念**

- 自身要夠安全

- 存取都要管制

- 體機夠小

- ==**Trusted Computer System , TCB**==

- 電腦系統的採購規範

- **TCB 是 : 一套電腦系統內安全元件的總成(最低要求)**

- 安全元件還有 EX. Security Keneral , TPM,TR (可信任式復原) ...等

- ==**Security Perimeter**==

和其他負責**非安全事務**的**元件**合組成一台電腦,

**安全元件**與**非安全元件**之間的判定標準,

這虛擬的邊界稱為**安全邊界** **Security Perimeter**

:::info

更多安全控制 請看 Domain 5 IAM

:::

### 📝密碼學

- Cryptographic Attacks (P.448)

- 技術類

- 破密分析或攻擊

- Brute Force 暴力法 (全部try一次)

- Meet in the middle 2DES被中間再相見破解

- Frequency Analysis 頻率分析 (對付純文字表、或早期加密器)

- 對照文章文字出現次數

- 雜湊

- 彩虹表

- Birthday Attack 生日攻擊 (機率分布)

- 碰撞(不同值但雜湊相同,不同密碼都能登入)

- 方法

- 分析 (針對演算法)

- 統計

- 實作 (以軟體實作漏洞)

- 攻擊**情境**(描述情境)

- Ciphertext Only 唯有密文 (只有截到密文)

- Known Plaintetxt 已知明文 (已知部分 123 加密成 xyz)

- 電子密碼本(Electronic codebook,ECB)有 pattern

- 密碼區塊連結(Cipher-block chaining,CBC )則有 IV

- Chosen Plaintext 選擇明文 (選擇明文丟去給對方加密)

- Chosen Ciphertext 選擇密文 (自選一組密文給對方解,就知道對方用什麼金鑰)

> 用大量密文去 try Server (已知對方使用的加密演算法)

- **Side-Channle (側通道)** 議題

- EX. 電磁波、聲音、燈光

- Side Channel (https://wentzwu.com/2020/08/27/side-channel-attack/)

## Domain 3: Security Architecture and Engineering

:::warning

### 口訣 : 時時都安全,處處都安全

- 老師重要資訊 Security Engineering 101

https://wentzwu.com/2020/12/14/security-engineering-101/

:::

### 觀念

- **認證(Accreditation)**

指**主管機關**對**某實驗室**或**驗證機構**給予正式==認可==,==證明其有能力執行某特定工作==。例如:SGS的食品服務部是經過衛生福利部TFDA認證。

- **驗證(Certification)**

由**中立之第三者**確認某一項**產品**、**過程**或**服務**,能否符合規定要求達到一定標準。

### 📝密碼學

- 密碼學**目標**

> 所做的任何控制措施都有目的

- **C 機密性**

- 避免非授權的存取

- 不經意外洩

- 非授權的人拿不到

- ==密碼學實務 : 使用**加密 (Encrption)**==

- **I 完整性**

- 真實性 (Origin of Data)

- 傳送方是真的 (強調來源)

- ==密碼學實務 : 加上(傳送方)取MAC值 **Message Authentication Code**== **(Hash)**

- 不可否認性

- 傳送與接受雙方

- 最高境界 雙方都不可否認, 技術上要夠強,強到法律的認可 (落地 法律面)

- ==密碼學實務 : **數位簽章**== **(Hash + 非對稱加解密)**

- 密碼學分類

- Encrption 加密 (機密性)

> [color=Blue] **Symmetric**

> - **Block Cipher**

> - DES (Lucifer)

> - AES (Rijndael)

> - **Stream Cipher**

> - RC4

> [color=oragne] **Asymmetric**

> - Prime Factorization

> - RSA

> - Discrete Logarithm

> - ElGamal Cryptography

> - Eliptic-Curve Cryptography (ECC)

- HASH 雜湊 (完整性)

- MD5

- SHA

- 數位簽章

- 用自己的密鑰加密

- 破密

- DES 被 中間再相見 破解

- Frequency

- 現代密碼學 --> 數位資料

- 區塊型

- 以區塊來做(取代/換位) , 並做好幾輪

- 可做複雜運算

- 串流型

- 源源不斷的丟 (Ex. 不會收到1GB 才開始)

- 多用在 行動裝置端,降低對硬體的需求

- **特性**

- **Confusion 混淆**

- **金鑰變動**對於**密文變化**的程度

- **Diffusion 擴散**

- **明文變動**對於**密文變化**的程度

- **破密技術**

- **DES** 被 **Meet-in-the Middle** 中間再相見破解

- **HASH** 則是有 **Birthday attack**

### 📝實體安全機房工程

- 園區

- 選址

- 事前評估(Due Deligence)

- 是否有天然災害 (淹水...多久一次)

- 綠電

- 當地專業人員

- CPTED (Crime Prevention Through Env Design) P.695

- 透過環境設計來犯罪防治(透過大環境特性)

- 天然

- 刻意營造

- 圓環 : 不讓車直接衝向大門

- 周邊存取控制 Perimeter Security

- 圍牆

- 鐵絲網 + 私人土地

- 高強通電

- 水泥牆 + 玻璃

- 矮灌木

- 照明

- 高度

- 亮度 (幾燭光)

- 光源

- 監視器

- 燈光

- 雞爪釘

- 建物本身 (Facility)

- 進到內部

- 材質

- 耐熱

- 方便逃生

- 門鎖門禁

- 玻璃

> 人生安全考量

- 大片落地窗 不能破人

- 防窺、防彈、防傷人

- Ex.膠合玻璃

- 類型

- Wired Glass , 防氣爆

- Laminated Glass 分層玻璃,用在路邊大的櫥窗,碎掉也不會飛濺

- Bullet-Proof Glass 防彈玻璃

- **消防**

- 火災成因三要素

- 氧

- 燃料

- 溫度

- 消防

- 前 : 預防

- 中

- 偵測器的類型

- 溫度感應

- 偵煙

- 偵熱 (差動)

- 抑制 (針對火災三要素) P.706

- 消防系統

- Water Suppression System

- 不讓消防水結冰

- Gas 消防的化學物質

- CO2 Halon 海龍(已禁止用)

- FM 200 海龍替代品

- 滅火器

- A (Ash 灰)

- 東西燒掉變成灰 ,針對 一般可燃物

- B (Barrel 油桶)

- 針對油 ,可燃液體

- C (Current 電流)

- 電器類火災

- D (D 金屬化學物質)

- 金屬化學物質

- K (Kitchen 廚房)

- 廚房

- **電力設施**

- Power Loss

- Fault (瞬斷) --> UPS

- BlackOut (長時間停電) --> 發電機

- Power Excess 電壓不穩

- Spike 瞬間飆高

- Surage 一直都在高檔

- Power Degradation

- Sag or dip 電壓太低供電不足

- Brownout : 長時間電壓過低

- **Wiring Closets**

- 開放式線架可能被竊聽

- 制度設計

- 門禁管制(人員陪同)

## Domain 4: Communication and Network Security

### 📝網路工程

- 架**安全**的網路

- 提到**工程**

- **時時**都安全 (可以是生命週期,也可以是 **狀態**)

- **處處**都安全

- 所以要從**架構**著手

### 📝網路基本觀念

- 網路重要基本觀念

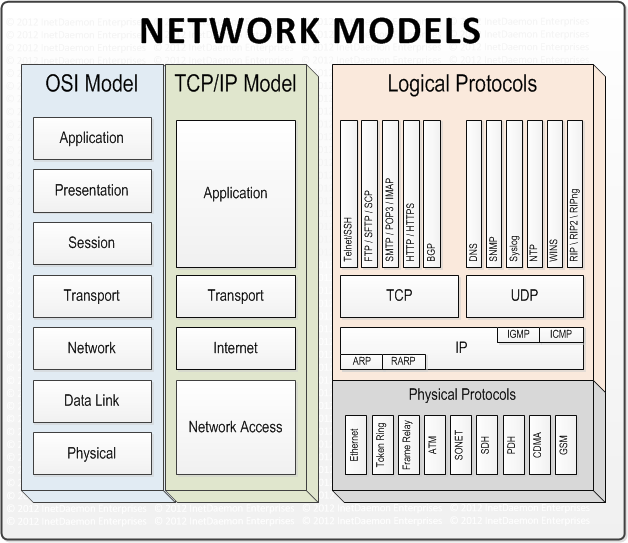

- **ISO 的 OSI 七層 (理論)**

- TCP/IP **實作**

**Layer**|**名稱**|**關鍵**|**資安關注議題**

:-----:|:-----:|:-----:|:-----:

7|Application|應用程式| FTP 明文傳送、DNS cache poisoning、流氓 DHCP

6|Presentation|編碼 / 壓縮 / 加解密| Brute Force,Meet in the middle (2DES),Frequency Analysis,Birthday Attack,彩虹表

5|Session|全雙工/半雙工/單工| Access Token 劫持 (中間人、XSS 跨站攻擊-違反同源政策)

4|Transport|保證送達、不保證送達| UDP:Fraggle attack ; TCP:SYN Flood Attack , 聖誕樹攻擊

3|Network Layer|(定址)Addressing 、(選徑)Routing| Ping of Death , Smurf Attack ,TTL fingerprinting / footprinting ,淚珠攻擊,流氓路由器

2|Data Link Layer|Media Access Control,MAC 、 Logic Link Control,LLC| ARP cache poisoning、MAC flooding

1|Physical|線材、接頭、訊號、傳輸方式|訊號衰減、干擾、竊聽、破壞

### 📝OSI 七層各層

- **Physical Layer**

- 關注議題 : 線材、接頭與訊號

- 線材 (Media)

- **有線**

>[color=green]線材:

> - **Unshielded Twisted Pair,UTP** 無包覆雙絞線

> - 兩條線雙絞,防訊號干擾 (為了降低 NEXT 近端串音 )

> - 距離的限制 100 M

> - 透過 Repeater (數位) 讓訊號重新再送一次

> - **Shielded Twisted Pair,STP** 有包覆雙絞線

> - **Optical fiber** 光纖

> - 特性較不易衰減

> - 有單模、多模 (單模較佳)

> - **Coaxial cable** 同軸電纜

> - 註 : RJ 45 是接頭 (Registered jack, 註冊第45號)

>[color=blue] 訊號衰減:

> - 與線材含銅量有關

> - CAT1 ~ CAT8

> - 數位訊號 VS 類比訊號

> - 類比訊號 : 連續性的訊號

> - 如 旋鈕、唱片

> - 數位訊號 : 間歇性的訊號

> - 如 開/關、CD(取樣)

> - 基頻 vs 寬頻

> - 寬頻 : 如合唱、和弦 多個頻率

> - 基頻 : 如單音、solo 獨唱 ,一個頻率

>[color=red] 資安議題(C、I、A):

> - 竊聽 droping

> - 破壞

> - 干擾

- **無線** (相關筆記在下方)

- Topology 拓樸,就是網路的**形狀**

- 匯流排 BUS

- 星狀 Star

- 網狀 Mesh

- 環狀 Ring

- **Data Link Layer**

- 關注議題 :

> - 線路怎麼用 Media Access Control, MAC、

> - 傳輸的控制 Logic Link Control, LLC (IEEE)

- 實體與邏輯

```

C

--|------|--------|

A B

實體上一條

邏輯上有六條

Logical Link

A->B

A->C

B->A

B->C

C->A

C->B

```

- 實體線路,**Media**

- 實際上的線

- 邏輯鏈結(模擬),稱為 **Link**

- 紙上談兵、畫出來想像出來的線

- 大家要怎麼**共用**,先講好規則訂出來

- **實體線路**怎麼用 : **Media Access Control,MAC**

- 方法

- 先搶先贏

- **CSMA/CD**(載波偵測多重存取/碰撞偵測) (乙太網路)

- Carrier Sense Multiple Access with **C**ollision **D**etection

- 會有碰撞

- 碰撞後等一段亂數的時間

- **CSMA/CA**(載波偵測多重存取/碰撞避免) (無線)

- Carrier Sense Multiple Access with **C**ollision **A**voidance

- 輪流

- token Passive

拿到 token 就可以傳資料

- 網路卡卡號 MAC Address

- **邏輯連結**也要做控制 : **Logic Link Control,LLC**

- 流量管制、錯誤控制等

- Route

- 多個節點間會有多個**路徑**

- **Route** 就是 path

- 選徑 Routing (眾多的路經中選擇一條路)

- 節點數

- 成本

- **Link** VS **Route** (Path)

- Link : 相鄰兩點 Point to Point

- Route (Path) : 端點到到端點 End Point - to - End Point 經過很多點

Ex. E2E 加密,全程都都加密

- **安全議題**

- ARP cache poisoning

- ARP spoofing / Poisoning

- 為了讓網路運作有效率,所以在各裝置上都會快取 MAC與IP對應

- MAC Flooding

- Switch 原本能過濾封包,Buffer 灌爆後自動降級為 Hub

- 不需要mirrow , 直接能 sniffer

- **注意** : 實務上需注意在雲端與虛擬化環境中的軟體 Switch

- **Network Layer**

- 關注議題:

> (給號碼)定址 Addressing

> 選擇路徑 Routing

- 網路要運作的第一件事情**給號碼**

EX. network --- Router --- network

- 傳輸路徑如何走最經濟

- **安全議題**

- ICMP 協定

- Ping of Death (ICMP)

> 透過送出大型的封包 (長度大於 65535 bytes)讓受害者電腦癱瘓

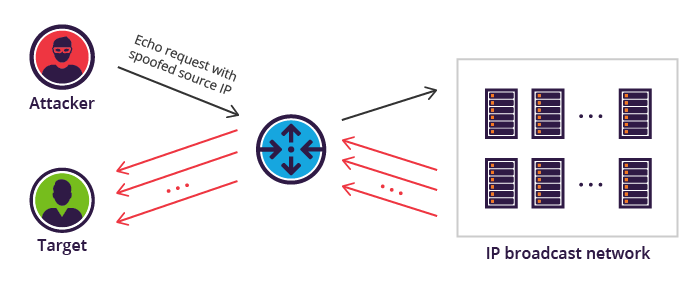

- S**m**urf DoS attack (ICMP) [參考](https://www.imperva.com/learn/ddos/smurf-attack-ddos/)

使用 IC**M**P 協定

> - Ping ..... 目的設備

> - Request time out 可能是因為設備不再或關機等...

> - 偽造 ICMP 來源地址

> - Ex. 惡整前女友 (有興趣可 call 我... XXXXX<-受害主機)

> - 藍色小精靈 , 因為就很多隻...

- TTL fingerprinting / footprinting (ICMP)

- 不同的設備會回復不同的 TTL 可能被探測

- IP 協定

- 淚珠攻擊

IP Packet 丟到不同網路會做拆解、**重組**時利用網卡Driver弱點,把 Packet 順序弄亂

- 可能造成例外 OS 藍屏

- 或是因為例外導致提權

- Routing 路由協定

- 流氓路由器

- 廣播錯誤的路徑,影響流向

- 成為 **中間人**

- **很常見** (BGP)

- 影響機密性、可用性

- **Transport Layer**

> 此階段程式已經可以準備傳送資料

- 關注議題:

> **保證送達** (又稱 連接導向)

> **不保證送達** (又稱 非連接導向)

- 為了做到**保證送達** Overhead 很重

- 交換傳輸參數

- 配置空間記憶體(Buffer) 紀錄傳輸狀態

- Ex. 1K per Device

10k 只能10個裝置做連線

- 所以大系統都是 stateless (無狀態設計)

- 應用舉例:

- 不保證送達

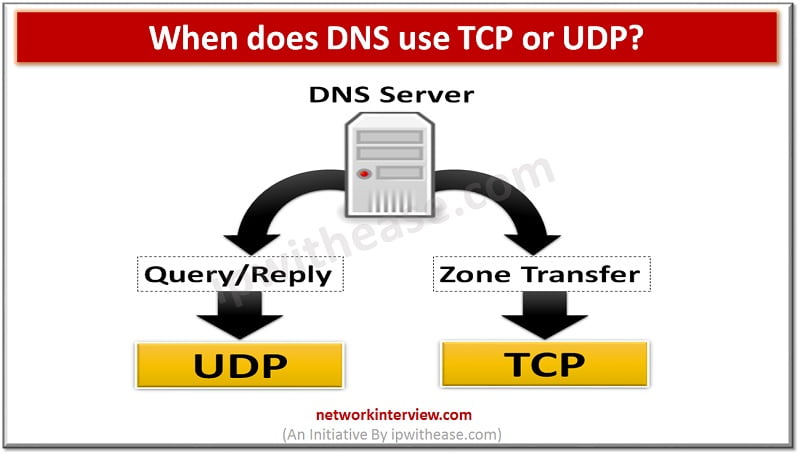

- DNS

- DHCP

- 影音串流 (保證送達也沒意義)

- TimeServer (校時)

- 以 TCP/IP 來看

- TCP : 有 3 Way Hand shaking

- UDP

- **安全議題**

- UDP

- Fraggle attack (P.686)

> 類似smurf,使用 udp

> UDP Flood DoS攻擊:

> 又稱Fraggle攻擊,用UDP protocol送出假造來源的UDP broadcast封包至目標網路,以產生放大的資料流

- TCP

- SYN Flood Attack

SYN flood或稱SYN洪水、SYN洪泛是一種阻斷服務攻擊,起因於攻擊者傳送一系列的SYN請求到目標系統

- TCP 三向交握 (順序圖,斜的因為**時間**)

- 實作上在封包內容以 **Flag** 標示

- 滲透測時,趕時間也會用這種方式掃描主機

- port 直接有回應就離開

- 聖誕樹攻擊

- 將狀態的 Flag 全亮、亂填

- 相關工具

- nmap : port scaning

掃 port 有 ack 也會知道設備是否上線 (關閉 ICMP 是無用的)

- **Session Layer**

- 關注議題 :

> **全雙工** / **半雙工** / **單工**

> - 單工 : 類似廣播

> - 全雙工 : 如電話

> - 半雙工 : 如對講機 (單向,同時間只能一人講)

- 網路架設起來後,電腦上跑程式,程式由**使用者**啟動,此處的 Session **可想像成 User Session**

當使用者 Log in 後就會有 user session 建立

- 安全議題

- Access Token 劫持

- 如何被偷

>[color=gray] 中間人

> - posing caching

> - DNS posing

>[color=gray] XSS 跨站攻擊 [參考](https://securityboulevard.com/2019/08/what-is-session-hijacking-your-quick-guide-to-session-hijacking-attacks/)

>

> - 場景一定要講清楚

> - Hacker :

> - 將惡意的 JavaScript 片段輸入至站台 (Ex.表單、留言板)

> - 此惡意片段,可偷 cookie (含token) 、資料、並送到另一個站台 (B網站) **因此稱為跨站**

> - A 網站

> - 儲存此惡意片段

> - 受害者

> - 瀏覽網站 : 光瀏覽就有可能載入此惡意JS

> - **重要**

> - 為何跨站是問題現? 因為在瀏覽器遵循**同源政策** 同源政策(Same-origin policy)

> - JS 只能跟原本的網站互動,若**跨站**則違反此原則

> - 如何防範

> - **架構師**扮演重要角色

> - 選擇**安全的框架**

> - 前UX 後端API 都要阻擋,研發人員的意識

- **Presentation Layer**

- 關注議題:

> 編碼 Coding / 壓縮 / 加解密

> - 編碼 : UTF8 、 UNICODE

> - 壓縮

> - 加密演算法

- **安全議題**

> - Cryptographic Attacks (P.448)

> > - 技術類

> > - 破密分析或攻擊

> > - Brute Force 暴力法 (全部try一次)

> > - Meet in the middle 2DES被中間再相見破解

> > - Frequency Analysis 頻率分析 (對付純文字表、或早期加密器)

> > - 對照文章文字出現次數

> > - 雜湊

> > - 彩虹表

> > - Birthday Attack 生日攻擊 (機率分布)

> > - 碰撞(不同值但雜湊相同,不同密碼都能登入)

- **Application Layer**

- 關注議題:

- 指令集

- FTP

- HTTP

- GET

- PUT

- POST

- SMTP

- HELO

- ReciveTo

- Mail From

- 安全議題

從協定展開

- TFTP

- 用途 : 用在update 韌體,但不須驗證 (開機可以去下載image)

- 問題 : 不須驗證

- FTP

- 問題 : 明碼傳輸

- 保護 : 改走 IPSec, 改採 SFTP

- HTTP

- 用途 : Browser <-- HTTP --> Web 服務

- HTTP 訊息

- Header (給瀏覽器看)

- **Cookie 在此**

- Body (給User看)

- HTTP Ver [參考](https://www.restapitutorial.com/lessons/httpmethods.html)

| HTTP Verb | CRUD |

|-----------|----------------|

| POST | Create |

| GET | Read |

| P**U**T | **U**pdate/Replace |

| PATCH | Update/Modify |

| DELETE | Delete |

- 防火牆可以做過濾,但有會有相對的影響

- EX. 過濾掉特定動詞

- 搭配 HTTPS

- DNS

- 問題 : DNS cache poisoning [參考](https://www.cloudflare.com/zh-tw/learning/dns/dns-cache-poisoning/)

> 攻擊者如何使 DNS 快取記憶體中毒?

> 攻擊者可透過誘使 DNS 解析程式快取錯誤資訊來使 DNS 快取記憶體中毒,其結果是解析程式將錯誤 IP 位址傳送給用戶端,而嘗試導覽到網站的使用者將被定向到錯誤位置。

- DHCP

- 問題 :

- 流氓 DHCP (惡意) 錯誤的 DNS 與 GateWay

- 解法 :

- 微軟 AD 可以設定 DHCP Server 白名單,但 Linux 則無法管制

- Cisco 的Switch 可以鎖僅接在特定的 Port 才能配發 DHCP

### 📝網路相關名詞

Protocol Data Unit (PDU)

- **Encapsulation** (P.597)

- 每一層傳遞會 Encapsulation

- **Payload**

- 不含 header 的資料

### 📝TCP/IP

- 是**一組**通訊協定,以 TCP 與 IP 代表

- TCP/IP 與 OSI 七層對照

> 需要注意

- OSI 第四層 **Network** 對應到 TCP/IP 的 **Internet**

- 那些協定在哪一個 Layer

- 不同層級的 Encapsulation

> Datagram / Packet :

> 人們並非不常遇到IP Datagram這樣的用語。平常不是都稱為IP封包(packet)嗎? IP Datagram是正確的用語嗎?

> 是的,它一點都沒錯。這是定義IP協定的FRC 791中的標準用語

> - 老師補充 : https://ithelp.ithome.com.tw/articles/10254068

- Port Number

- 可理解為**程式號碼**,程式可以向OS要求1到多個號碼。

- EX. 192.168.1.12:80

在某**一台電腦**(192.168.1.12),上的**80號程式**

- 所以 Firewall 設定規則就是在阻擋第幾號的程式傳資料

- Q : 110 是誰?

- 不專業,要問是 UDP 還是 TCP

- 常見 TCP Port [更多](https://web.mit.edu/rhel-doc/4/RH-DOCS/rhel-sg-zh_tw-4/ch-ports.html)

**Port**|**服務**|**補充**

:-----:|:-----:|:-----:

7|echo|Echo 服務

20|ftp-data|FTP 資料連接埠

21|FTP|檔案傳輸協定(FTP)連接埠;有時由檔案服務協定(FSP)所使用

22|SSH|Secure Shell (SSH) 服務

23|telnet|Telnet 服務

25|smtp|Simple Mail Transfer Protocol (SMTP)

53|DNS|網域名稱服務

67|bootps|Bootstrap 協定 (BOOTP) 服務,也由動態主機配置協定 (DHCP) 服務所使用

68|bootpc|Bootstrap (BOOTP) 用戶端;也由動態主機配置協定 (DHCP) 用戶端所使用

69|TFTP|細瑣檔案傳輸通訊協定(TFTP)

80|HTTP|用於全球資訊網(WWW)服務的超文字傳輸通訊協定(HTTP)

88|kerberos|Kerberos 網路認證系統

110|pop3|郵局通訊協定第三版

115|SFTP|安全的檔案傳輸協定(SFTP)服務

123|NTP|網路時間協定(NTP)

143|IMAP|網際網路訊息存取協定 (IMAP)

161|SNMP|簡易網路管理協定 (SNMP)

162|snmptrap|SNMP 的 Traps

389|ldap|輕量級目錄存取協定 (LDAP)

443|HTTPS|安全的超文字傳輸通訊協定 (HTTP)

500|isakmp|網際網路安全協會與金鑰管理協定 (ISAKMP)

749|kerberos-adm|Kerberos 第五版 (v5) 'kadmin' 資料庫管理

750|kerberos-iv|Kerberos 第四版 (v4) 的服務

- Port **53** DNS 補充

> - **UDP 53** : DNS Query

> - **TCP 53** : DNS Server 間的同步 (Zone Transfer)

- CIDR(Classless Inter-Domain Routing) 表示法

- 192.168.0.1 **/24**

> 111111111 . 11111111 . 11111111 . 0000 0000

### 📝Routing Protocal

### 📝**VPN**

- VPN 做兩件事情

- 建虛擬網路線 Tunnel

- 提供**安全**服務 (如基於 IPSec) (Tunnel 要不要加密)

- 可選擇是否加密

- 其它協定

- PPTP

- IPSec (提供**機密性**==或者是==**完整性**相關安全服務) (ref.678)

- ==IPSec 不一定有加密!!== (考量安全目標)

- **真實性** : 我可以讓你看,但不讓你改

- **AH (Authentication Header)** , 是無**加密**,只有**真實性**

- 保證傳送方式真的

- 資料是完整的

- **機密性、真實性**

- **ESP Encapsulating Security Payload**

- 有加密

- Mode (考量應用場合)

- Tunnel Mode

- 處理 GateWay - GateWay

- Ex. 台北總公司 --- 高雄分公司

- Transport Mode (撥接或區域網路)

- Point to Point

- 金鑰交換協議

- 更多資訊可以參考老師 : https://wentzwu.com/2020/07/27/ipsec-and-non-repudiation/

- ISAKMP / IKE (Internet Key Exchange)

- 實作上微軟會有兩個通道產生

- 一個是金鑰交換

- 一個傳資料

- VPN 協定

### 📝**無線網路**

- 摘要

**Generation**|**第1代**|**1.5代**|**第2代**

:-----:|:-----:|:-----:|:-----:

Features|WEP |WPA|WPA2

標準|802.11|802.11i Draft|802.11i

驗證|Open System Authentication / SharedKEY|PSK/WAP/802.1X|PSK/EAP/802.1X

Cipher|RC4|RC4 / TKIP (Firmware 升級)|AES/CCMP

IV 長度|24 Bits|48 Bits|48 Bits

Key/Size|40/104 bits|128 Bits|128 Bits

Integrity|CRC32|MIC|CCM

- Infrastructure Mode

- 要基地台

- Ad-Hoc Mode

- Peer to Peer

- 不須基地台

- **Wireless** 主要特性 ==(P.671)==

- [Wi-Fi 安全報你知](https://cms.aaasec.com.tw/index.php/2019/07/31/s-06/)

- 無線網路 MAC

- 走 CSMCA

- IEEE 802.11

- 第一代

- 802.11

- WEP (已被破解)

- 使用 RC4

- 因為美國政府管制長度,導致被破解 (僅 64 Bit / 128 Bit) , 金鑰長度太短

- IV 24 Bits

- 1.5 代

- WPA

- 改良 RC4 -> TKIP (可用韌體升級)

- 2 代

- 演算法 AES

- 何謂 WIFI

- WIFI 是一個**驗證聯盟**

- 無線網路的攻擊

- War Driving

- 開車繞一圈蒐集有多少基地台

- 基地台使用哪種協定

- 是否使用預設密碼

- War Chalking

- 將蒐集來的做記號(Ex.阿里巴巴做記號)

- Evil Twin (完全模仿你,訊號強就會連結過來)

- 如公共基地台 (用相同的 SSID 與相同金鑰)

- 將筆電模擬成 AP

### 📝802.1X 驗證

- [參考](https://kknews.cc/tech/348kq9g.html)

- IEEE 802.1X是由IEEE制定的關於用戶接入網絡的認證標準,全稱是「基於埠的網絡接入控制」

### 📝設備對應

| OSI Layer | 裝置 |

|-----------------|-----------------------------------|

| Transport | Firewall (port ) |

| Netwrok | Router , 第一代 Firewall (只看 packet) |

| Data Link Layer | Switch , Bridge |

| Physical Layer | HUB , Repeater |

### 📝**線材**

- 線材

- UTP

### 📝防火牆

https://wentzwu.com/2019/11/29/firewall-interfaces-zones-and-tiers/

## Domain 5: Identify and Access Management (IAM)

### 📝存取控制

- 老師教材 : [Identity and Access Management](https://wentzwu.com/2019/06/27/identity-and-access-management/)

:::info

IAM

I : 帳號管理

:::

- 以使用者角度來解釋 **I+AAA**

- 流程說明:

- **身分驗證三步驟**

- **Identification** (**1.出示身分**)(告訴人家我是誰)

- 使用者輸入**帳號**/**密碼**

- 按下送出

- **Authentication** (**2.檢查身分**、 **3.通知結果**)

- 收到帳號密碼到帳號資料資料庫比對

>[color=orange] 相關協定:

> - DAP: **X.500**

> - 讀&寫 (X.500)

> - 帳號資料庫 (X.500)

>

> - **LDAP**: Lightweight Directory Access Protocol (瘦身版本)

> - 讀與寫協定 (LDAP 的存取協定)

> - 目錄的結構 走 X.500 (帳號資料庫)

- 完成身分驗證會拿到 Token,Token 內會有 Assertion

- ==**通知結果**==

> [color=green] 具體使用 **Token**

> ServerSide 驗證後回覆 **AccessToken** 給 Client (授權的基礎)

> 後續 Client 出示 **Token** 去存取資源

> [color=gray]**Token 通常放什麼**

> - ID

> - Role (常見,但不一定有)

> - Token 有效期限

> - 其他屬性 (依需求)

> - **技術上常存在 cookie 中來傳**

>[color=blue] Token 內有 **斷言 "Assertion"**

> - 有欄位,有屬性**名稱**、有**值** (正面陳述,肯定陳述)

> Ex. ID : Jack

> - 因為 Server 檢查過 (斬釘截鐵/背書/鐵口直斷)

>[color=orange] 將 Token **描述**的格式統一

>==**SAML**== , Security Assertion Markup Language - **XML基礎**

> ```XML=

> <ID>Jack</ID>

> ```

>==**OIDC**== , Open ID Connect - **JSON 基礎**

>```JSON=

> { ID : 'Jack'}

>```

存取資源如何知道是否有權限

- **Authorization 授權**

Ex. 以File Sever 為例

- 檢查權限方式

- 方式一、查詢本地 **權限表**

> - **權限表 Access Control Matrix** P.383

> (觀念與 TBC Security Kernel AAA 呼應)

- 方式二、集中式架構:連結至**授權伺服器**

- Policy Enforcement Point, **PEP** (管制點) [File Server]

- Policy Decesion Point,**PDP**(決策點) [驗證伺服器] (含權限表)

- **權限表** 統一**授權協定**儲存與表達格式的問題

>[color=red] 將 **權限表** 的格式統一

>==**XACML**== , eXtensible Access Control Markup Language - **XML基礎**

> PEP、PDP 概念設計

> **應用場域 : 如 供應鏈 嚴謹**

>

>==**OAuth2**== - **JSON基礎**

- **授權的判定概念與對應實作**

- ==**DAC**== 自我宣告 Identity-Based 早期僅對照ID,帳號為基礎

> BUT (因為太麻煩)

- ==**RBAC**== ,Role-based AC 用**角色**來控管

> 同樣角色 但有不同屬性需求

> 主體屬性、裝置屬性(Ex.需ASUS筆電)、環境屬性(Ex.晚上不能用)

> BUT (發現不夠細緻)

- ==**ABAC**==,Atribute-based Access Control 以屬性為基礎(客製化)

> 實作用 XACML、OIDC 但不限

- ==**MAC**== 強制型

> 原本的 DAC 會受到舞弊、人為錯誤風險,因此有了**強制型**

> - 人員一開始就做**身家調查**核定機密等級

> - 比對人員**機密等級** 標籤

- ==**Rule-base**==

> 防火牆,便於集中管理

- 全程都要記錄

- Accounting 紀錄行為

:::danger

**授權原則**

- Need to Know (職務相關)

- Least Privilege (砍站要夠)

- **Security Policy** 安全政策

- Policy

- Standards

- Procedures

- Guidelines

:::

:::warning

**Authentication**

- DAP: X.500

- 讀&寫 (X.500)

- 帳號資料庫 (X.500)

- LDAP: Lightweight Directory Access Protocol (瘦身版本)

- 讀與寫協定 (LDAP 的存取協定)

- **目錄的結構** 走 X.500 (帳號資料庫)

:::

### 📝Defense in Depth 縱深防禦 (OSG)

- 組織使用縱深防禦來實施訪問控制

- 透過**多個層級**的**訪問控制**來提供**分層安全性**

- Physical

- Logical / Technical

- Administrative

- **人員**是**關鍵組成**部分,需要適當的**培訓**和**教育**,**遵守**和**支持**組織**安全策略**中定義的安全元素。

### 📝Authorization Mechanisms

**授權的判定概念與對應實作** P.353

- ==**DAC**== **看權限表 Access Control Matrix** (自我宣告 Identity-Based 早期僅對照ID,帳號為基礎)

> - 設定角度

> - 從**資源**的角度 (從資源設定權限)(存取控制清單) ==**ACL**==,Access Control List

> - 從**人**的角度 (能力表) ==**Capability Table**==

> - 權限的給予由 **Owner** 決定,由**Custadeo** 實施

> BUT (因為太麻煩)

- ==**RBAC**== ,Role-based AC 用**角色**來控管

> 同樣角色 但有不同屬性需求

> 主體屬性、裝置屬性(Ex.需ASUS筆電)、環境屬性(Ex.晚上不能用)

> BUT (發現不夠細緻)

- ==**ABAC**==,Atribute-based Access Control 以屬性為基礎(客製化)

> 實作用 XACML、OIDC 但不限

- ==**MAC**== 強制型

> 原本的 DAC 會受到舞弊、人為錯誤風險,因此有了**強制型**

> - 人員一開始就做**身家調查**核定機密等級

> - 比對人員**機密等級** 標籤

- ==**Rule-base**==

> 防火牆,便於集中管理

### 📝存取控制模型 (OSG)

**Model**|**完整名稱**|**關鍵特徵**|**實現方式與解決**|**例子**

-----|-----|-----|-----|-----

DAC|Discretionary Access Control|每個 Object 都有一個所有者,所有者可以授予或拒絕其他任何 Subject 的訪問 |使用客體ACL|Windows 系統的文件、資料夾權限

RBAC|Role Based Access Control|使用 Role 或 Group|可消除特權潛變 Privilege Creep,強制執行 Least Privilige|Windows OS 帳戶權限,WordPress 站台

ABAC|Attribute Based Access Control|可包含多個屬性的規則,比RBAC更靈活|屬性可以是用戶、裝置的任何特徵|SD-WAN 軟體定義網路

MAC|Mandatory Access Control|使用應用於 Subject 與 Object 的 Labels,又稱 Latice-based Model,且為 Implicit Deny|依賴 Classfication Labeles (也需 Need To Know)|軍方人員等級與可存取專案

Rule-based AC|Rule-based Access Control|Restriction(限制) 、 Filter(過濾器)| |防火牆

### 📝Access Control Types(OSG)

- (ISC)2 以時間序列來看

>[color=green]事前

> - Directive 管理

> - Deterrent 威攝

> - Preventive 預防 (防火牆)

>[color=blue]事中

> - Detective 偵測 (IDS)

> - Corrective 矯正

>[color=orange] 事後

> - Recovery 恢復

> - Compensating 補償

- 按期實現方式分類

- **Administrative** 行政管理類

- 安全策略、程序

- 人員招募、背景調查

- 意識訓練

- 分類、標記

- **Logical/Tecnical** 邏輯/技術類

- 身分驗證 (密碼、SmartCard)

- 受限接口

- ACL

- 防火牆

- IDS

- **Physical Control** 實體類

- fence 圍欄

- motion detection 動作檢測

- alarms 警報器

- Cameras 攝影機

### 📝**安全模型BBCC**

下列為較常見的 Security Model

- ==**BLP Bell-Lapadula Model**==

- 目的 : 確保系統**機密性**

- 橘皮書的核心理論

- 禁南下政策 (No Read UP , No Write Down)

- **管制資料流動**

- Simple 簡單屬性 (管制讀取)

- Star 星號屬性 (管制寫入)

- ==**Biba Model**==

- 目的 : 確保**完整性**

- 禁北上政策 (No write up,no read down)

- ==**BrewerNash Model**(**Chinese Wall**)== 中國長城 防火牆

- 目的 : 確保系統**機密性**

- 設定**利益衝突**群組,根據**歷史讀取紀錄**,動態**阻絕**

- ==**Clark-Willson Model**== : 完整性 (透過交易達到完整性)

- 確保**完整性**

- 以**交易**為基礎

> 一個工作單元 會有好幾個存取動作

- **職責分離,SOD**

> 寫入與職責是分開的

- 這種模型使用了下列元素: (01/30 下午2 01:00)

- 用戶活動個體。

- 轉換過程(Transformation Procedure,**TP**) 可編程的抽像操作,如讀、寫和更改。

- 約束數據項(Constrained Data Item,**CDI**) 只能由TP操縱。

- 非約束數據項(Unconstrained Data Item,**UDI**) 用戶可以通過簡單的讀寫操作進行操縱。

- 完整性驗證過程(Integrity Verification Procedure,**IVP**) 檢查CDI與外部現實的一致性。

### 📝Common-Criteria , CC 資訊安全技術評估共同準則

> 資訊技術安全評估共同準則 (Common Criteria for IT Security Evaluation, ISO/IEC 15408),

> 簡稱共同準則 (Common Criteria) 或 CC,是針對實現資/通訊產品所使用資訊技術的安全性,進行安全認證的國際標準 (ISO/IEC 15408)。

> 以下是一些共同準則的一些基本概念:

> - [參考](https://www.tksg.global/mod/page/view.php?id=43792)

- 老師講義

- **評估標的 (Target of Evaluation, TOE)**

是指要評估的系統或是產品,評估可以驗證標的效能相關的聲明。

為了要符合實務情形,評估需要確認標的的安全特性:可以用以下方式來進行:

- **保護剖繪 (Protection Profile, PP)**

針對某一類資/通訊安全產品或系統 (例如用來進行數位簽章的智慧卡、物聯網設備、生物識別應用裝置、或是網路防火牆) 安全需求的檔案,多半是使用者或使用者群體 (例如,政府機構) 所產出,而且其安全產品是和使用者的特定用途有關。產品的供應商可以讓其產品滿足一個或是多個保護剖繪,並且讓其產品在這些保護剖繪下進行評估。這種情形下,保護剖繪可以是產品安全標的 (ST) 模版,或是安全標的作者至少會確保,所有相關保護剖繪的需求都會在產品的安全標的檔案中。尋求這類特定產品的顧客可以將重心放在符合其需求的保護剖繪,再找有相關認證的產品。

- **安全標的 (Security Target, ST)**

針對特定要被評估的資/通訊安全產品或系統安全性質的檔案。安全標的中可能會聲明此產品符合一個或是多個保護剖繪 (PP)。評估標的 (TOE) 會針對安全標上所列的安全功能需求 (SFR) 來評估,不多不少。因此,開發商可以調整其評估方式,精準的符合產品預期要有的安全效能。像網路防火牆不需要符合資料庫管理系統的所有安全需求,不同的防火牆也可能是用完全不同的安全功能需求清單來進行評估。一般來說,通過檢測與認證後,開發商會將安全標的 (ST) 對外發行,因此潛在客戶才可以依評估認證的安全特性來尋找產品。

- **安全功能需求 (Security Functional Requirements, SFR)**

說明評估標的 (TOE) 的安全功能。共同準則會列出這些機能的標準目錄。例如:安全功能需求可能會說明針對以角色為基礎的存取控制的使用者,需以什麼方式進行身分驗證。安全功能需求的列表可能會依不同評估而不同,就算是二個相同種類的產品也可能會有不同的列表。雖然共同準則沒有規定在安全標的中一定要有安全機能需求,不過會列出各個安全功能 (例如,依角色限制存取能力的機能),若要正常運作,會和哪些其他機能(例如,識別不同角色的能力) 有相依性。

### 📝**Single Sign-On**

https://wentzwu.com/2019/12/08/single-sign-on-sso/

:::info

Single Sign-On : 強調使用者觀點,是一個**軟體特色**而不是一個**技術**

SSO : **使用者登入一次**就可以**跨系統**使用**資源**

:::

- 背後達成這個**特色**所使用的**方法**

- Federated Identity **(用到別人家)** 如 XACML、OIDC

- Integrated **(自己家)** 整合型帳號 如 AD

- Scripted Access **(其他異質)** 如 Logon Script

- 沒招. 降低登入複雜度

### 📝**Credential Management System 帳號密碼管理程式**

- 紀錄常用帳號密碼,輔助登入

- 帳號密碼管理程式

### 📝**多因子驗證**

**Multi-Factor** Authentication

- 驗證身份(Server 確認你宣稱的如你所說),達到條件 NIST 提三標準 (三個因子)

> [color=blue]**Something you know(腦袋中的)**

> PIN,Password,Secret Key and Private Key

> [color=blue]**Something You have(持有的)**

> ID Card

> TOTP and HOTP

> [color=blue]**Something You are(身上有的生物特性)**

> 生物特徵

- **因子數**:同樣因子的用幾個還是一個因子都是單因子

- NIST不認為生物特徵安全,生物特徵因子最好結合其他因子

### 📝**生物辨識錯誤率**

- 生物辨識規格中重要的數值

>

- Threshold 門檻值 : 唯一可以調整的 (依據實際場域與嚴謹程度調整)

- FRR 誤殺比率 (Type 1 Error)

- FAR 錯放比率 (Type 2 Error)

- EER 相同錯誤率

Crossover Error Rate (CER)

### 📝**身分驗證因子(OSG)**

- Authentication Factors

- **Type 1** Some thing you **know**

- 腦中知道的 (如密碼、PIN)

- Password 密碼

- 長度,至少8字元

- 複雜度,特殊符號

- 歷史,避免一段時間內重複

- Password Phrases 密碼短語

- user 自己挑選有意義的句子 Ex. `ThisIsMyPasswordWhat?`

- Cognitive Passwords 認知密碼

- 根據一系列問題設定回答

- 注意可能從網路上取得相關答案.

- 最好方式是自己建問題,使工作變得困難

- **Type 2** Some thing you **have**

- 手邊擁有的

- SmartCard

- TokenDevice

- Synchronous Dynamic Password , 基於時間

- Asynchrous Dynamic Password Token, 基於演算法與遞增計數器

- Two-Step Authentication

- TOTP (Time-Based One-Time Password) 以時間為基礎

- HOTP (HMAC-Based One-Time Password) 以HMAC為基礎

- **Type 3** Some thing you **are**

- 身體上的 ( Biometric Characteristics 生物特徵)

- Fingerprints

- Face Scans

- Retina Scans 視網膜掃描

- 掃描眼睛後部的血管模式,準確度最高的生物辨識 (能分辨雙胞胎)

- 隱私支持者反對 , 因為會透漏醫療健康狀況(高血壓、懷孕)

- 早期有空氣、新技術用紅外線

- Iris Scans 虹膜

- 瞳孔周圍彩色區,準確度第二高

- 但可以使用高解析度圖像破解

- 眼鏡與隱形眼鏡會干擾

- Plam Scans 手掌掃描

- 針對 Vein Patterns 靜脈

- Hand Geometry 手部幾何圖形

- 較少使用

- Heart/Pulse Patterns 心臟/脈搏

- Voice Pattern Recognition 聲紋比對

- 較少單獨使用作身分驗證

- Signature Dynamics

- 判斷簽名的順序力道

- Keystroke Patterns

- 判斷敲鍵的力道與速度

### 📝訪問控制模型 (OSG)

Privilege(特權) = Permission(權限) + Right(權利)

- **授權機制**

- **Implicit Deny** 隱式拒絕

- **Access Control List** 關注 Object

- **Access Control Matrix** 訪問控制矩陣

- **Capability** 能力表 (與 ACL 不同處,能力表主要關注 Subject,如用戶、組、角色)

- **Constrained Interface** 約束接口 (限制用戶可執行或查看 Application、Menu 的內容)

- **Content-Dependent Control** 依賴內容的控制 (Data Base 的 View,限制 user 可察看的範圍)

- **Context-Dependent Control** 依賴上下文的控制 (授予訪問權限前須有特定的活動,Ex.購物車與結帳流程)

- **授權的Principle**

- **Need to Know** 知其所需

- **Least Privilege** 最小特權

- **Speparation of Duties and Responsibilities** 職責分離與責任分離

### 📝風險要素 (OSG)

- Identifying Assets (資產)

- Asset Valuation 資產實際價值,但不僅是購買的價格,包含了收入與損失

- intangible aspects (無形資產), Goodwill (商譽)

- Identifying Threads (威脅)

- Advanced Persistent Threats,APT 進階持續性威脅

- Thread Modeling 方法

- Focused on **Assets** , 使用資產評估結果,嘗試識別對有價值資產的威脅。

- Focused on **Attackers**,根據攻擊者的目標,識別潛在攻擊者與找出所代表的威脅

- Focused on **Software**,組織會有自己開發的軟體,從軟體的角度識別威脅

- Identifying Vulnerabilities (漏洞)

- 識別完資產與威脅後,將執行漏洞分析

- 漏洞分析是一個持續過程

- 定期掃描找出漏洞

- 評估已知漏洞威脅、進行滲透測試利用漏洞

### 📝常見的 Access Control 攻擊 (OSG)

- **Access aggregation Attacks** 訪問聚合攻擊

- 蒐集許多 nonsenstive information (非敏感的資訊)

- Reconnaissance attacks(偵查攻擊) 透過多種工具蒐集IP、服務、Port 等也是,可以進行推理攻擊。

- **Password Attacks** 密碼攻擊

- 密碼是最脆弱的驗證。強密碼有助於防止攻擊(取決於環境)

- 密碼應經過 HASH 如 (SHA-3) 處理,一般 先取 HASH 加密後傳送,後端解密後儲存、或比對其HASH值

- HASH 演算法選定很重要 MD5很弱容易發生碰種已被破解

- 更改默認密碼

- 強化人員意識訓練

- **Dictionary Attacks**字典攻擊

- 使用預期的密碼列表來測試

- **Brute-Force Attacks** 暴力攻擊

- 嘗試所有可能的字母、數字、符號組合

- 密碼越長、符號越多;應付暴力攻擊的能力就越強

- **Birthday Attack**生日攻擊

- 攻擊的重點在於尋找 Collisions (碰撞)

- 防禦方式

- 透過加 Salt 方式使碰撞降低

- 選擇較好的HASH演算法,如 SHA-3

- **Rainbow Table Attacks**彩虹表攻擊

- 彩虹表透過預先計算的 Hash值來比對縮短時間

- 防禦方式

- 加 Salt (鹽值)

- Bcrypt

- PBKDF2

- 加 Pepper (胡椒)

- 存在別處的大常數 (配置值or Code 中的 IV 值)

- **Sniffer Attacks**

- 透過分析**封包**

- 防禦方式

- 加密通過網路發送的所有敏感數據

- 無法加密時使用一次式密碼

- 對 Router 和 Switch 做物理控制

- 監控網路,如 IDS 可偵測網路中的 Sniffer,並發出警報

- **Spoofing Attack**

- **Email Spoofing**

- 偽冒發件者

- 回覆到惡意的收件者

- **Phone Number Spoofing**

- VoIP 替換電話號碼

- **Social Engineering Attack**

- 假冒、自稱...取得

- **Phising** 網路釣魚

- 欺騙用戶打開附件與連結

- 假的很類似的網頁

- 偷渡式下載 Drive-By Download,用戶不知情下安裝

- **Spear Phishing** 魚叉式網路釣魚

- 針對特定用戶群體

- **Whaling** 網路釣鯨

- 對高階管理人員,如 CEO

- **Vishing** 語音網路釣魚

- 使用電話系統或VoIP釣魚變種,傳送語音呼叫。冒充銀行機構,誘使用戶驗證信用卡相關資訊

- **Smartcard Attacks**

- 可能遭 **Side-Chanel Attack** 側通道 分析讀卡機貨卡片資訊

### 📝保護方法摘要 (OSG)

- 控制對系統的物理訪問

- 控制對文檔的電子訪問

- 建立強密碼策略

- 更長的密碼

- 管理員應比用戶更頻繁的更換密碼

- Hash and salt passwords

- bcrypt 、PBKDF2

- Password 遮罩

- 部署 Multifactor Authentication

- 使用 Account Lockout Control

- 使用 last Logon Notification

- 教育使用者

- 密碼管理

- 了解與防範社交工程

```

- OASIS 組織制定

- SPML

- SAML

- XACML

```

:::danger

- IAAA

- XML Based

- SAML (Security Authentication)

- XACML

- JSON Based

- OIDC

- OAuth2

協定

X.500

LDAP

DAC

RBAC

ABAC

- 行政強制型

- B

- B

- C

- C

:::

## Domain 6: Security Assessment and Testing

:::warning

### 口訣 : 查驗/訪談/測試

:::

### 筆記

如何確保安全管制措施有效,需要透過安全測試

安全評鑑 查驗/訪談/測試 ( Exanamation /interviewe/testing)

- 查驗

- 文件

- Code Review

- Log

- 測試

- 網路滲透

- 軟體測試

- 獨立評鑑 (稽核)

## Domain 7: Security Operations

### 📝Incident Responce 安全事故回應 (是為了讓業務持續)

NIST + CISM

- 事前(準備階段)

- 主管要先規劃好相關 Policy

- IR團隊人員依照流程執行

- 技術

> EX. RAID1/6 與 Mirror

- ==預處理(檢傷) Triage==(Ex.救護車現場回報狀況)

**[重點: 1.判斷真/假 2.排定順序 3.進行通報]**

- 偵測(通報機制/如何知道有事?)

- 被動 : 人員回報

- 自動 : 系統偵測 (Firewall/IPS/IDS 產生 Alert)

- 分析與驗證(**Validation**)

> 驗證通報的真偽(是否為誤判),假的就不用處理

- **Prioritization**

- 排定優先順序 (判斷等級) 如高、中、低

- 也影響通報層級 (Ex.通報主管機關幾小時內)

- **通報**

- 根據預先規劃的嚴重度,通知到不同**層級**

- 相關人員/主管

- 技術人員(回應團隊)前往處理 (回應事故)

- **回應**

**[先停損/後根除/有損害做復原/與證據蒐集]**

- **先抑制**(停損) Containment

不讓事態更嚴重 (取捨,能拔網路線解決,就不用關機)

- **後根除** Eradication

(解決,找到根因)(但需要考量客戶的生產力)

Workaround 臨時性解決(治標)

Solution 找到根因解決(治本)

- 視情況復原 Recovy

- 證據的留存

- 事後

**[檢討改善]**

- Lessons Learned / 檢討改善

### 📝常見攻擊

- 老師文章 : [Common Attacks](https://wentzwu.com/2019/12/11/common-attacks/?amp=1)

```+=

Advanced Persistent Threat (APT)

Multi-vector, polymorphic attacks

Denial of Service

Buffer Overflows

Mobile Code

Malicious Software (Malware)

Drive-by download attacks

Spyware

Trojan Horse

Keyloggers

Password Crackers

Spoofing/Masquerading

Sniffers, Eavesdropping, and Tapping

Emanations and TEMPEST

Spontaneous emission of electromagnetic radiation” (EMR) subject to TEMPEST eavesdropping

Shoulder Surfing

Tailgating

Piggybacking

Object Reuse

Data Remanence

Unauthorized Targeted Data Mining

Dumpster Diving

Backdoor/Trapdoor

Maintenance Hook

Logic bombs

Social Engineering

Phishing

Pharming

A cyber attack intended to redirect a website’s traffic to another, fake site.

Covert Channel

Unauthorized channel for data transportation

IP Spoofing/Masquerading

IP Spoofing is malicious, while Masquerading is a specific form of Network Address Translation (NAT) and can be valid.

Elevation of privilege/Privilege escalation

Tampering

Sabotage

SQL injection

Cross-Site Scripting (XSS)

Session Hijacking and Man-in-the-Middle Attacks

Zero-day exploit

A zero-day exploit hits after a network vulnerability is announced or discovered but before a patch or solution is implemented.

```

## Domain 8: Software Development Security

:::info

課程 2021/02/07

從**生命週期**角度來看,**時時都安全**

生命週期內**設計階段**,做**架構設計**,**處處都安全**

學術界的證明,較常用**狀態**(非絕對的時間),也是時時都安全

**SDLC** -> 現較多改稱 **SLC**

系統(System DLC)與軟體(Software DLS) 生命週期不一樣,軟體只是系統的要素之一

NIST 轉向 ISO 15288

老師重要相關 : https://wentzwu.com/2019/04/10/software-development-security/

:::

:::warning

NIST - SDLC (System Develop Life Cycle) 五大階段

- **Initiation** : **評估要不要做**

- Development / Acquisition

- Implementation / Assessment

- Operations and Maintenances

- Disposal

:::

**右邊**給風險管理者看。**左邊**給工程人員看,提醒各階段需要注意的事情。

(refer : P483)

### 📝SLC (System Life Cycle)

- **Initiation (初始)**

- **NIST SDLC 包含立案之前評估作業,與立案之後前期規劃作業**

- 何謂**專案**?

專案就是一件事,這件事有幾個特色,

- 有開始有結束,有限期間

- 專案的目標

**範圍**、**時間**、**成本**

- 既然是**案**一定有**立案(charting)**

- **立案**之前都叫做**初始階段**

來源:老師書本 P.177

- ==**立案 (Charter)**== **(根據專案章程)**

- 之前要做 **成本效益分析** Cost/Benift

- **成本效益分析**後的產出 **Business Case**

- 兩案併呈,候選案 (Alternative)

- 如果可以做、值得做,最後簽過才會**立案**

- 之後才會稱為**專案**

- 正式**立案**(會有專案章程)

- 會有專案經理

- 會有分派資源

- **Analysis (分析階段)**

> 分析階段,是分需求

### 📝SDLC (Software Develop Life Cycle)

:::info

- 軟體做到**時時都安全**。(軟體的開發生命週期)

- **處處都安全**藏在軟體的**設計**階段

- 軟體開發生命週期個階段

(Planning / Analysis / Design /Development / Testing/ Maintenance)

- 何謂安全的開發方法?

開發方法有考慮安全

:::

#### SDLC 各階段要注意的事項

##### ==( **Planning** / Analysis / Design /Development / Testing/ Maintenance)==

- 規劃階段 Planning

- **A、選用安全的開發方法**

(何謂安全的開發方法? 開發方法有考慮安全)

> 敏捷早死早超生 fail fast fail early 不斷將產品推到市場上 看反映作修正

> 方法論與安全議題

> Ex.波音,與核電廠相關的軟體

> [color=green] **瀑布式(Waterfall)**

> - (計畫驅動型 Plan Driven)

> - 計畫式

> - 弄好細節按表操課

> - **嚴謹**

> - 適合很熟悉的東西、掌握度高 (但現在環境太動態)

> - 較難因應變化

> - Ex. 一年才做完,一翻兩瞪眼

> [color=orange] **螺旋式(Sprial)**

> - **反覆/迭代 Iteration** (生命週期)

> - 強調風險管理

> - 每**一期**作完客戶會看到一些產出(但還不能上線)

> - 反覆可以做出東西 但還不能用

> - 如 PPT 簡單畫面呈現

> - 一年做四次

> - 反覆 "生命週期"會做出東西但結果**不能實際使用**

> - 好處降低風險

> [color=red] **敏捷(Agile)** (是觀念、方法)

> - **反覆**+==價值漸增==就是敏捷 (Iteration + Increment)

> - 每一次的反覆交出來的東西要能**上線**、要能**用**

> - 一旦能用就有**產生價值** --> Increment (漸增的東西)

> - 強調產出、強調風險管理

> - **一期**在Scrum 稱為 **Sprint**

> 透過 review 看 increment

- **B、成立 Integrated Product Team , IPT (整合產品團隊)**

> 專案初期就把相關人員找來**集思廣益**、**即早溝通** -->

> 整合產品團隊,降地溝通問題(敏捷團隊取這種精神)

##### ==( Planning / **Analysis** / Design /Development / Testing/ Maintenance)==

- 分析階段 Analysis

- 需求分析(分析決定軟體成敗)

透過**需求工程**

- 需求怎麼來

- 需求蒐集 **Collection**

客戶已經知道要什麼,跟我們說,將他蒐集起來

- 系統分析師引導 **Elicitation**

客戶不太清楚、不知道的需求

- 分析(需求)

- 分: 分解分開 ; 析: 深入了解

- 拆解需求深入了解找出**差異點**與**相同點** -> 再將它**規格化**

Ex. 客戶想吃便當 --> 數量,具體相關細節(內容物)

- **規格**是標準而精確的描述

>[color=red] **需求規格** 不同 **設計規格**(設計規格是針對需求提解決方案)

- **驗證** (品質管理手段)

> 檢查正確性 (V&V, Verification & Validation) P.509

- **內驗**

- 檢查規格**正確性** (do the thing right)

- **外確**

- 客戶確認**有效性** (do the right thing)

確認完就是**基準**了,後續就要走變更管理

- 需求呈現 (多種方式)

>需求規格化

- USR (如Excel)

- Use Case

- 描述**誰**做什麼**事** (描述使用者操作行為)

- Ex. 使用者登入

- Actor 可能是人或系統

- ==Misuse/ Abuse Use Case 描述不正常行為==

- 資安 : 考量 誤用或濫用

- User Story (便利貼)

##### ==( Planning / Analysis / **Design** /Development / Testing/ Maintenance)==

- **設計階段 (針對客戶的需求,提解決方案)**

- 設計==紙上談兵==的**解決方案** (通常都是設計圖)

> 告知 如何解決利害關係人的需求

- 重要的是**架構設計**

> 先有**架構**才會有細節 EX. 建築先有架構

- 解決方案要精準 -> 規格化

- P512 重要 CSSLP 相關項目

- 使用者心裡可接受度

- 單點失誤

- Open Design Ex.如密碼學 (邏輯公開讓你看)

- Fail Safe 狀態間的轉換 出錯進入安全狀

Ex. Windows 當機

- 在門禁系統 人先安全

- 架構設計

- 老師資訊 https://wentzwu.com/2019/10/10/layer-vs-tier/

- 軟體架構 Layer 與 Tier (三層式架構)

- Layer (邏輯上) 三層式 (處處都安全的考量)

- Presantation Layer (畫面呈現、收資料)

> [color=red] 資安考量

> - 惡意的程式碼植入 (因為UI可用來輸入資料)

> - 錯誤的輸入

> - SQL Injection (SQL)

> - XSS (JavaScript)

> - Buffer Overflow

> - 灌爆 (塞資料+惡意程式),

> 例外時 return 至特定位址 (提權執行..)

> - 進而執行惡意執行指令

- Bussiness Logic Layer

- Data Access Layer

- 資料存放

- 關聯式資料庫 (下方有補充)

- 非結構化資料庫

- 專家系統

- AI

>[color=red] 資安考量

> - **實體**完整性問題

> - **資料重複**就破壞**完整性**

> - **Primary Key**就是用來保護**資料完整性**

> - **參考**完整性問題

> - 查表動作 叫做 refernce

> 若無資料 (斷頭) 稱為 refernce 完整性出問題

> - 用交易 Transaction 來保護**參考完整性**

> (透過交易去控制 Clock Welson)

> - SOD

> - 交易

> - TP/IP/CDI

> - 避免 : 主表格與明細表格不能出現斷頭

> - **語意**完整性問題

> - 格式 、範圍 … 解讀上的意義 無意義

> - 控制資料型態 控制資料範圍 限定輸入方式 (改下拉式)

- Tier (實體)

> 放在不同的電腦上

- 與程式**部署**架構有關

- **威脅塑模**(設計到一定程度,檢視架構與相關的設計是否有漏洞)可理解為工程領域的風險管理

- 圖面拿出來(架構圖、流程圖、網路拓樸) 拿出來找問題

- Use Case

- Use Case Diagram (使用案例圖)

- Misuse Case Diagram (誤用案例圖)

- UI 設計

- 根據圖找問題

>[color=green] 識別威脅

> - Categorized Thread list

> - (善用已知框架 Ex. OWASP Top 10) -> CWE (共同)

> - 此階段的弱點與廠商無關

> - CVE 則是與廠商特定產品

> - 緩解對策

> - 前端做檢查

> - 後端做 validation

>[color=orange] 威脅**分類** STRIDE 影響評估,從影響做分類

> - Spoofing 仿冒

> - Tampering 竄改

> - Repudiation 否認

> - Information disclosure 資訊洩露

> - Denial of service 阻斷服務攻擊

> - Elevation of privilege 特權提升

>[color=blue] 威脅**分析** DREAD 評價威脅

> - Damage Potential 淺在損害:如果利用漏洞造成的損害有多大

> - Reproducibility 重現性 : 重複產生攻擊的難度有多大

> - Exploitability 可利用性 : 發起攻擊的難度有多大

> - Affected users 受影響用戶

> - Discoverability 可發現性

- 有問題做風險處置

- 驗證控制有無效

- 文件化

##### ==( Planning / Analysis / Design / **Development** / Testing/ Maintenance)==

- 開發階段

- 環境

- 開發的環境

- 程式碼保存

- 測試的環境

- 過度環境 (Staging)

- 正式環境 (Production)

- 語言特性(造成資安的問題要有能力識別提出建議)

>[color=red]資安考量

> - 直譯式

> - 編譯式

> Ex. C 語言與 JavaScript 差異

> C 控制力大,語言威力強 而 Java Script 僅在沙箱

- 程式語言須知道是在第幾代

##### ==( Planning / Analysis / Design / Development / **Testing** / Maintenance)==

- 測試階段(重大考試議題)

- 軟體測試的標的 : 是軟體本身

- 測試的定義 : 有預期的結果與產生的實際結果比對

- 基本知識

- 程式

- Program -> 放在硬碟內不會動的東西

- Script (text) <-- 需要直譯

- Bat

- PowerShell

- Bash Script

- Executables (Binary) <-- 需要編譯

- Process -> 載入到記憶體執行

- 測試分類 (P.257)

> - 以受測標的物有沒有被執行來區分

> - **靜態測試** (Static) (掃不會動的,躺在硬碟裡的)

> - 源碼掃描

> - 掃二進位檔 (沒被載入記憶體的都算)

> - Ex. 掃描病毒、原始碼掃描

> - **動態測試** (Dynamic) (掃會動的,載入到記憶體裡的)

> - 測載到記憶體中的

> - EX. 壓力測試

> - 已對受測的標的物了解資訊程度來區分

> - **黑箱** : 測試者對於受測**標的物**一無所知

> - 使用者測試

> - **白箱** : 測試者對於受測**標的物**都知道

> - 原始碼

> - **灰箱** : 測試者對於受測**標的物**知道一些

> - 自動與手動

> - **自動** (Automatic) (以程式去測程式)

> - **手動** (Manual) (以人工方式來測試)

> - 主動與被動

> - **主動** (Active) : **測試者**與**測試標的物**之間有直接的互動 (Ex. Ping)

> - **被動** (Passive): **測試者**與**測試標的物**之間沒有直接的互動 (Ex. sniffing)

> - 網路滲透測試

- 誰來測?(內驗、外確)

>- 開發者

> - 單元測試

> - 寫**測試程式**來測**程式** (Unit Test)

> - 測試驅動 TDD (Test Driven Development )

> - Code Review

> - 主管看

> - XP 兩人一個寫另一個看 (Pair programing) 即時但成本高

>- 專業測試團隊

>- 使用者

- Software 測試技術(重點) P.585

> - **Unit Testing**

> - **Code Review**

> - **Acceptance Testing , UAT** 接受度測試 (最後階段的驗收測試)

> - **Installation Testing** 安裝測試

> - Ex.交付檔案時做最後的把關裝裝看 (DVD、安裝檔 避免檔案損毀)

> - **Misuse Case** 異常案例

> - **Regression Test** 回歸測試 (一直測測到通過)

> - Ex. 工程師提交程式碼 CI Unit test 沒過系統自動通知

> - 改到測過為止

> - **Interface Testing**

> - A、**使用者介面** 輸入資料 UI (人餵資料)

> - B、**應用程式介面** API (另一隻程式餵資料)

> - API 的問題? (UI有的都有,但更多問題)

> - 驗證的問題解法

> - 要事先登記

> - 配發KEY

> - 並鎖定來源

> - 只回應至所登記的固定網址

> - 其他 API 問題

> - 輸入資料檢查

> - DoS -> 限量

> - 只做一次驗證,其他都收 -> 改用 Compiled mediation 所有過來的資料都要檢查

> - EX. 檢查 Token 是否過期

> - **Test Coverage Analysis** 測試覆蓋率分析

> - 用戶的信心

> - 要確認分母

> - 可能是功能可能是行數

> - 須注意**測試案例**可能不夠

> - **Fagan Review** 正式檢驗,很正式很嚴謹

> - https://en.wikipedia.org/wiki/Fagan_inspection

> - **Fuzzy Testing** 模糊測試

> - 用亂數產生測試資料測程式

> - 產生資料者 Fuzzer (程式),型態有

> - 笨蛋型 (Dump) 人工寫好邏輯

> - 聰明型 (Smart) 自動分析頁面欄位與資料型態動態產生

> - **Synthetic Transaction** 合成(人工)交易 (監控系統的一種手段)

> - EX, PC home 最怕功能都正常但最後下單異常

> - 測試程式定期去跑一下,下單流程 確認 可以下單

> - 人工自己下單 確認系統能成功下單

- 測試資料

- 不能使用正是資料,要匿名化 Anonymization、擬匿名化 Pseudonymization

##### ==( Planning / Analysis / Design / Development / Testing / **Maintenance**)==

- 維護階段

- 病毒

- 蠕蟲

- 後門

#### 多談一些 敏捷 (Agile)

- 老師資訊

- https://wentzwu.com/2018/04/07/agile-mindset/

- https://wentzwu.com/2020/12/27/cissp-practice-questions-20201228/

- 敏捷是一種 **mindset**、**精神**與**思維**

- 如何落實則 (12大原則)

- 軟體大師去滑雪度假討論而來(當時的會議紀錄)

- 敏捷開發宣言 (https://agilemanifesto.org/)

> 以**人**為本(開發團隊與客戶)、給我軟體其餘免談(含風險管理)

- **敏捷四大價值**

- 個人與互動 重於 流程與工具

- 可用的軟體 重於 詳盡的文件

- 與客戶合作 重於 合約協商

- 回應變化 重於 遵循計劃

- 12 原則

- 說明如何做到四大價值

- Practice 實務做法

- ==SCRUM==(並無提到軟體怎麼開發)

- 敏捷團隊組成

- Scrum Master (教練)

- Developer

- Product Owner (產品擁有者 為產品開發 )

- 是一種**產品開發**方法

- 所以不談專案 不會出現專案經理

- 產品生命週期 比專案長很多

- 重要術語

- TimeBox 時間盒

- ==eXtreme Programming,XP== (極致編程,才有提到軟體開發)

- 克萊斯勒

- 善用比喻 Ex. AWS SnowBall S3 Glash

- ==Kanban==

- 視覺化

- 代辦事項 / 處理中 / 已完成

#### DevOps

- 精神 : 讓開發、測試、維運人員 有效快速的溝通

- CI、CD

- CI : 連續整合、整合測試

- CD

- 交付

- 部署

- 有系統授權上限的問題

#### DevSecOps

- 解決 **授權** 問題

#### 軟體成熟度 (P.501)

- CMMI (整合)三種不同能力

- 開發能力

- 服務能力

- 採購能力

- 能力成熟度衡量**組織**能力 (分五級)

- Level 5、Optimized 最佳化

- Level 4、Quantitatively Managed 可以量化

- Level 3、Defined 統一定義管流程

- Level 2、Managed 專案經理方法不同 (有專案經理)

- Level 1、Initial 土法煉鋼

- 參考資料

#### 資料庫

- 關聯式資料庫 : **表格式**資料庫

- 關聯 **Relation** 就是 Table 本身

- 欄 (Colunm / Field -> Attribute)

- 列 (Row / Record -> Tuple)

- 有幾欄 稱為 degree

- 有幾筆Record 稱為 cardinality

- 關係 **Relationship** , 是**表格**與**表格**之間

#### CWE、CVE、CVSS

- Common Weakness Enumeration , **CWE**

- 共通弱點

- Common Vulnerabilities and Exposures , **CVE**

- 具體廠商與型號

- 由 NCF 維護

- Common Vulnerability Scoring System , **CVSS**

- 分數曝險值

- National Vulnerability DataBase,**NVD**

- 國家弱點資料庫

- National Cybersecurity FFRDC , **NCF**

> https://www.mitre.org/centers/national-cybersecurity-ffrdc/who-we-are

- 類似資策會 由美國官方所資助 (美國國家資安研究中心)

- 由美國政府出錢

- 由 MITRE 維運

- 在國土安全部下屬部門委託

#### OWASP Top 10

- OWASP Top 10 2017

#### 物件導向

- 封裝 : 把資料與處理他的流程 (資料隱藏的概念)

- Class

- 資料、 Attribute Property 資料 (名詞)

- 方法 (Operation / Method 程式) (動詞)

- 繼承 : 用別人家的

- Polymorphism : 是需要將將他複寫

- 物件 是根據類別的定義 實際產生在記憶體的空間

- UML Class Diagram

設計階段

如何表達 學生

Class Diagram

#### OWASP Top 10

- OWASP Top 10 (https://owasp.org/www-project-top-ten/#:~:text=The%20OWASP%20Top%2010%20is%20the%20reference%20standard,software%20development%20culture%20focused%20on%20producing%20secure%20code.)

- SQL

- OS Command

- XML

- JavaScript

- 本質上是 CWE

- 設計階段就可以使用

---

# 🍏OSG資料整理

## 風險管理與資料治理

### Risk Management

#### 人員管理 (組織內部 & 組織外部)

:::info

所有安全解決方案中 **人員** 是最脆弱的環節。

因為無論部署了何種物理與邏輯的控制措施,人總是可以找到方法來規避來繞 過控制措施,或始控制措施失效

:::

- **組織內部**

- 員工召募的步驟

1. **建立職責描述** Job Description

- 職責分離 (seperation of duties)

> 將關鍵敏感的資訊 分給幾個不同的管理員或高級操作員

> 防阻**串通**的保護措施

- 工作職責 (job responsibilities)

> 最大安全 最小權限

- 崗位輪換 (job rotation)

> 提供知識備份

> 降低詐欺、數據更改、竊盜破壞與訊息濫用的風險

3. **設定工作級別**

4. **篩選應聘者**

> 候選者的篩選基於**職責描述**所定義的敏感性和分類。

> 現在許多公司做線上的背景調查還有社交網路審查已成為標準作法

- 候選人篩選

- 背景調查

- 推薦信調查

- 學歷驗證

- 安全調查

6. **招募和培訓最合適該職位的人員**

- 雇傭的協議

- 入職和離職程序

- 入職

> 雇傭協議

> NDA

- 離職

> 解雇過程維持控制和風險最小化

> 離職面談,主要對於雇員的責任和限制進行審查

> 應在通知被解雇時**同時**進用和刪除其系統的訪問權限

- 組織外部

- 供應商、顧問和承包商

- 使用 SLA 來規定,通常涵蓋

- 系統運行時間

- 最長連續停機時間

- 最大附載

- 平均附載

- 診斷職責

- 故障切換時間

- 符合性要求

- 隱私策略要求

- Health Insurance Portability and accountability ,HIPPA

- SOX

- FERPA

- PCI DSS

#### 安全治理

- 第三方治理 (符合性) 通常由外部調查人員或稽核人員

- 重點 : 驗證安全目標、需求、合約...等符合性

- 文件審查的一部分是對業務流程和組織策略的邏輯和實質調查

#### 風險管理方面

Due Care Due Diligence

風險管理主要將風險降至可接受的水平

- **風險分析**:實現風險管理目標的過程

- 檢查環境中的風險

- 評估每個**威脅事件**發生的**可能性**

- 威脅事件實際發生後造成的損失

- 評估風險控制措施的成本

- 完成風險防護措施的成本/收益報告高級管理層報告

- 風險評估與分析

> 分為定量風險分析 & 定性風險分析

- **定量風險分析 Quantitative Risk Analysis**

- 可分為六步驟

- 分配資產價值 AV

- 計算暴露因子 EF

- 計算單一損失期望 SLE

- 評估年度發生率 ARO

- 計算年度損失期望 ALE

- 防護措施的年度成本(Annual Cost of the Safeguard) ACS

- 進行**防護措施的成本**/**效益**分析

- OSG 提到的**步驟**與**計算式**

- 步驟

- 計算式

- 單一期望損失 **SLE = AV * EF**

- 年度期望損失 **ALS = SLE * ARO**

- 防護措施的價值或收益 **(ALE1-ALE2) - ACS**

> **ALE1** 控制措施實施**前**的 ALE

> **ALE2** 控之措施實施**後**的 ALE

- ==評估防護措施時,每年節省費用應不是唯一考量,尚須考慮法律責任和DueCare原則==

- **定性風險分析 Qualitative Risk Analysis**

- 基於場景而非基於計算 (OSG提到幾種方式)

- Brainstorming

- Delphi technique

- Storyboarding

- Focus groups

- Surveys

- Questionnaires

- Checklists

- One-on-one meetings

- Interviews

- 可採取風險控制

- 控制措施 (應以縱深防禦方式實現,已提供最大效益)

- 管理性

- 邏輯性

- 物理性

- 通用控制類型

- 威脅控制

- 預防控制

- 檢測控制

- 補償控制

- 糾正控制

- 恢復控制

- 指示控制

- 資產估值與報告

- 估值

> 風險分析的一個重要步驟是**估算組織的資產價值**

> 如果沒有價值就不用提供保護

> **資產價值** 直接影響 為保護資產而部署的防護措施和安全基準

- 風險報告

- 風險報告是風險分析最後的一項關鍵任務

- 報告給予利益相關方

- 組織內部

- 或某些組織規定須向第三方或公眾報告

- 持續改進

**風險分析旨在向高級管理階層提供必要詳細資訊,決定風險的處置方式**

- 風險處置

- 迴避

- 緩解

- 轉移

- 接受

#### 風險框架

**NIST800-37** RMF 風險管理框架

- 安全分類

- 選擇安全控制

- 實施安全控制

- 評估安全控制

- 授權 訊息系統

- 監視 安全控制

#### 成功實施安全解方案

- 安璇意識

- 培訓

- 教育

#### 管理安全功能

安全必須是成本有效的,因為組織預算有限,必須合理分配。

### Data Governance

#### 資料分類

> 用於確定為保護資料和控制對資料的訪問需投入多少資源(精力/金錢/資源)

- 美國軍方 (USCST)

- 未分類 Unclassified

- 敏感但未分類 Sensitive but not classified

- 機密 Configential

- 秘密 Secret

- 極機密 Top Secret

- 一般企業

- 機密 / 私有

- 敏感

- 公開

# 🍌補充資訊

## 線上資源

### 系列文章

- [Wentz QOTD](https://wentzwu.com/cissp%E7%B7%B4%E7%BF%92%E9%A1%8C%E5%BA%AB/)

- [Steven 學長著作大全集](https://ithelp.ithome.com.tw/users/20132160/articles)

- [iT 邦幫忙鐵人賽-資訊系統安全與 CISSP 的簡單應用](https://ithelp.ithome.com.tw/m/articles/10191770)

- [CISSP Certification Resources 相當豐富](http://www.bandlora.com/)

### 網路資源

- [解釋 Due Cate and Due Dilligence](https://www.youtube.com/watch?reload=9&v=isgMdHd29mU&ab_channel=CISSPrep)