---

title: Hack The Boxを楽しむためのKali Linuxチューニング

tags: Security CTF KaliLinux HackTheBox

author: v_avenger

slide: false

---

# はじめに

本稿では、「[Hack The Box](https://www.hackthebox.eu/)」(通称、HTBとも呼ばれています)を快適に楽しむために必要となる`Kali Linux`のチューニングについて解説します。

# Hack The Boxとは

Hack The Boxは、2017年6月に設立されたサイバーセキュリティトレーニングのオンラインプラットフォームです。 いくつかのソーシャル要素とゲーミフィケーション要素が採用されていることで、学習体験を楽しくやりがいのあるものにしています。

- ダッシュボード

<img width="1387" alt="HackTheBox.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/c0824db8-b679-4fca-43df-09a000be0fa4.png">

# Hack The Boxを楽しむ手順

1. 攻撃環境としてペネトレーションテスト用のOS(Kali Linux / [Parrot Security Linux](https://parrotlinux.org/) / [CommandoVM](https://github.com/fireeye/commando-vm) など)を用意する。

2. Hack The Boxの[[Invite Challenge](https://www.hackthebox.eu/invite)]ページのHTMLソースコードを解析し、「Invitation Code(招待コード)」を入手。アカウント登録を行う。

2. Hack The Boxのダッシュボードにある[[Access](https://www.hackthebox.eu/home/htb/access)]ページからOpenVPNアクセスファイル(「connection pack」と呼ばれる)をダウンロードする。

3. Hack The Box VPN 仮想ネットワークへ接続する。

>「Complete Mandiant Offensive VM(Commando VM)」とは、ペネトレーションテストとレッドチーミングのためのカスタマイズ可能なWindowsベースのセキュリティディストリビューションです。[Github](https://github.com/fireeye/commando-vm)から入手することが可能です。詳細については、FireEye社の[ブログ](https://www.fireeye.com/blog/threat-research/2019/08/commando-vm-customization-containers-kali.html)をご確認ください。

# Kali Linux仮想イメージのダウンロード

[Offensive Securityのサイト](https://www.offensive-security.com/kali-linux-vm-vmware-virtualbox-image-download/)でVMwareおよびVirtualBoxイメージを入手することが可能です。

ここでは、`kali-linux-2021.2-vmware-amd64.7z`を使用します。

.7zファイルを展開するには多分[7zip](https://sevenzip.osdn.jp/)っていうアプリが必要

```

┌──(kali㉿kali)-[~]

└─$ cat /etc/os-release

PRETTY_NAME="Kali GNU/Linux Rolling"

NAME="Kali GNU/Linux"

ID=kali

VERSION="2021.2"

VERSION_ID="2021.2"

VERSION_CODENAME="kali-rolling"

ID_LIKE=debian

ANSI_COLOR="1;31"

HOME_URL="https://www.kali.org/"

SUPPORT_URL="https://forums.kali.org/"

BUG_REPORT_URL="https://bugs.kali.org/"

```

# キーレイアウトを日本語配列にする

初期設定のKali Linuxでは、英語キーボードが選択されています。日本語キーボードを使用している場合、次の手順にて設定変更を行います。

1. 左上のメニューから[Settings] > [Keyboard]を選択する。

<img width="664" alt="Keyboard_001.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/db25dffa-e7be-e0a3-208c-5cf19b35f35b.png">

2. [Layout]タブを選択し、[Use system defaults]チェックボックスを外す(OFF)。

<img width="523" alt="Keyboard_002.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/9aaa99b4-79ac-fe39-eec2-cecf312797f8.png">

3. [+ Add]をクリックする。その後[Japanese]を選択し、[OK]ボタンをクリックする。

<img width="523" alt="keyboard_003.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/06817ec5-5064-80a2-d141-dd3b5a043a66.png">

4. [English(US)]を選択し、[- Remove]で取り除く。

<img width="523" alt="Keyboard_004.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/91ee3904-6c18-35f7-8033-92a635369b04.png">

5. [x Close]をクリックし、[Keyboard]ウインドウを閉じる。

<img width="523" alt="Keyboard_005.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/bdd21f24-82fd-afd5-cfbd-e394333fa0af.png">

ロケール(locale)設定を確認、変更する「`localectl`」コマンドにて日本語配列を指定することもできます。

```

┌──(kali㉿kali)-[~]

└─$ localectl status

System Locale: LANG=en_US.UTF-8

VC Keymap: jp-OADG109A

X11 Layout: jp

X11 Model: jp106

X11 Options: terminate:ctrl_alt_bksp

```

**localectlの主なコマンド**

|コマンド名|意味|

|:---|:---|

|status|現在のロケール設定を表示する(デフォルト)|

|set-keymap 配列|キーボード配列を設定する|

```

$ sudo localectl set-keymap jp106

$ sudo localectl set-keymap jp-OADG109A

```

# タイムゾーンを変更する(後回しでもいい)

1. 右上の時刻表示部分を右クリックし、[Properties]を選択する。

<img width="294" alt="Timezone_001.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/7c8b516c-4d80-3787-28f4-bc38246448c1.png">

2. [Clock]ウインドウにて、[Timezone:]に[Japan]を選択する。

<img width="389" alt="TImezone_002.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/ea51f3d6-6eb5-b618-cfd5-5af97a2cf514.png">

# OpenVPN クライアントの設定

1. Hack The Boxのダッシュボードにある[[Access](https://www.hackthebox.eu/home/htb/access)]ページより、`connection pack`をダウンロードする(ここでは、`<your_username>.ovpn`とする)。

2. `Terminal Emulator`を実行し、次のコマンド構文を実行する。

```

kali@kali:~$ sudo openvpn <your_username>.ovpn

```

接続に成功すると、次のような最終行を含む大量の出力が表示される。

```

Initialization Sequence Completed

```

`openvpn`コマンド実行後に、`sudo ifconfig`コマンドにて、`tun0:`のIPアドレスを確認する。

```

tun0: flags=4305<UP,POINTOPOINT,RUNNING,NOARP,MULTICAST> mtu 1500

inet 10.10.14.XXX netmask 255.255.254.0 destination 10.10.14.XXX

inet6 dead:beef:2::XXXX prefixlen 64 scopeid 0x0<global>

inet6 fe80::e262:e52f:1660:XXXX prefixlen 64 scopeid 0x20<link>

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 100 (UNSPEC)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 22 bytes 1056 (1.0 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

```

Hack The Box の標的 Networkは、`10.10.10.0/24 (10.10.10.1-10.10.10.254)`の範囲です。

## OpenVPN接続時のIPアドレスをパネルに表示する

>@takahoyo さんによるカスタマイズ記事, [Kali Linux で OpenVPN接続時のIPアドレスをパネルに表示する](https://qiita.com/takahoyo/items/c4d8b12f6c88067b0bdc)

https://twitter.com/takahoyo/status/1398928811446521869?s=20

## Alternate TCP接続

初期設定において、VPNは`UDP port 1337`を使用しています。このポートが接続環境においてブロック対象となっている場合、`.ovpn`ファイルを編集して`TCP 443`に切り替えてみてください。

- `proto udp`項目を`proto tcp`に変更します。

- `remote {serverAddressHere} 1337`項目を`remote {serverAddressHere} 443`に変更します。

- `<tls-auth>`項目を`<tls-crypt>`に変更します。

- `</tls-auth>`項目を`</tls-crypt>`に変更します。

# Aliasesの設定

`$HOME/.zshrc`ファイル[^1]を編集し、そのファイルの末尾にエイリアスを追加します。

```

kali@kali:~$ nano $HOME/.zshrc

```

```

## ALIASES

alias htb='sudo openvpn $HOME/vpn/<your_username>.ovpn'

alias mapshare='sudo $HOME/mapshare/mount-shared-folders.sh'

```

- htb: この設定により、ターミナルにて`htb`と入力し、実行すれば HackTheBox のネットワークへ接続することができます。事前に`$HOME/vpn`ディレクトリを作成し、`connection pack`(`<your_username>.ovpn`ファイル)をダウンロード、配置しておく必要があります。

- mapshare: この設定により、ターミナルにて`mapshare`と入力し、実行すればVMwareの[共有フォルダ]設定を回復することができます。

[^1]: Kali Linuxは「[Kali Linux 2020.4 Release](https://www.kali.org/blog/kali-linux-2020-4-release/)」より、初期設定のシェルが`Bash`から`ZSH`に変更されました。

# VMware関連のチューニング

ゲストOS(Kali Linux)からホストOSのフォルダに直接アクセスできる「共有フォルダ」機能を使用するための設定を行います。

## Open VM Tools インストール

```

kali@kali:~$ sudo apt update && sudo apt full-upgrade -y

[ -f /var/run/reboot-required ] && sudo reboot -f

```

```

kali@kali:~$ sudo apt install -y --reinstall open-vm-tools-desktop fuse

kali@kali:~$ sudo reboot

```

## 共有フォルダの設定

- デスクトップ上に`mount-shared-folders.sh`スクリプトを作成。

```

#!/bin/bash

vmware-hgfsclient | while read folder; do

echo "[i] Mounting ${folder} (/mnt/hgfs/${folder})"

mkdir -p "/mnt/hgfs/${folder}"

umount -f "/mnt/hgfs/${folder}" 2>/dev/null

vmhgfs-fuse -o allow_other -o auto_unmount ".host:/${folder}" "/mnt/hgfs/${folder}"

done

sleep 2s

```

- ホームディレクトリにシンボリックリンクを作成する。

```

kali@kali:~$ ln -s /mnt/hgfs/OffsecVM $HOME/OffsecVM

```

# Kali Linuxに追加すべきツール

## 単語リスト / Fuzz

- [SecLists](https://github.com/danielmiessler/SecLists)

## Webに対する調査

- [Gobuster](https://github.com/OJ/gobuster)

- [wfuzz](https://github.com/xmendez/wfuzz)

- [goWAPT](https://github.com/dzonerzy/goWAPT)

- [ffuf](https://github.com/ffuf/ffuf)

## Windows OS - Active Directoryに対する調査

- [Active Directory Assessment and Privilege Escalation Script](https://github.com/hausec/ADAPE-Script)

- [AdExplorer](https://docs.microsoft.com/en-us/sysinternals/downloads/adexplorer)

- [BloodHound](https://github.com/BloodHoundAD/BloodHound)

- [CrackMapExec](https://github.com/byt3bl33d3r/CrackMapExec)

- [Evil-WinRM](https://github.com/Hackplayers/evil-winrm)

- [Impacket](https://github.com/CoreSecurity/impacket)

- [Mimikatz](https://github.com/gentilkiwi/mimikatz)

- [Ping Castle](https://github.com/vletoux/pingcastle)

- [PowerSploit](https://github.com/PowerShellMafia/PowerSploit/tree/master/Recon)

- [Ranger](https://github.com/funkandwagnalls/ranger)

- [Responder](https://github.com/SpiderLabs/Responder)

# Hack The Boxのランキング制度

Hack The Boxが人気な理由の一つが、そのゲーム性の高さといえます。攻略したマシンの数や課題提出に応じてポイントが付与されます。このポイント保有数に応じて7つのランクに認定されます。

|ランク|必要なポイント|

|:---|:---|

|Noob| >= 0%|

|Script Kiddie| > 5%|

|Hacker| > 20%|

|Pro Hacker| > 45%|

|Elite Hacker| > 70%|

|Guru| > 90%|

|Omniscient| = 100%|

攻略によってポイントが獲得できるのは`Active`状態の`Machine`または`Challenges(課題)`です。

## Machine攻略

`Machine`は合計20台提供されています。毎週最も古いマシンがドロップ `Retired`され、代わって新しいマシンが追加されます。

このため、常に新鮮な状態のマシン攻略に取り組むことができます。

なお、`Active`マシンへの挑戦は無料プランにて可能です。これに対して、`Retired`マシンはVIPアカウント(有償アカウント)を用意することで挑戦できます。

ただし、`Retired`マシンであっても、直近の2つは無料プランで取り組むことが可能です。

## Starting Point

[Labs]メニューの[[Starting Point](https://www.hackthebox.eu/home/start)]項目では、HTBラボのMachine/Challengeに関する具体的な攻略方法について、ステップバイステップで解説しています。

はじめたばかりの方はまず、この項目に従って、操作方法について確認することをオススメします。

<img width="1438" alt="スクリーンショット 2020-03-23 10.38.44.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/6129b73b-9613-8c1f-fd6d-f18f31ed006d.png">

>@YuasaJunki さんが、Starting PointのWalkthroughをまとめています。「[【Hack The Box】Starting Point(Archetype)](https://qiita.com/YuasaJunki/items/400e50eadb00d1b970b0)」

### Active Machinesメニュー

<img width="1387" alt="Active Machine.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/2cde0e93-2715-8902-a917-ff1254905f32.png">

|項目|概要|

|:---|:---|

|Name|マシンの名前と公式による難易度が表示されます。左側の色付きのバーが難易度を示しています。評価は、Easy(緑)、Medium(オレンジ)、Hard(赤)、Insane(グレー)です。|

|Owns|UserとRootアカウントが表示されます。適切なフラグを送信すると、グレーアウトから色つきに変わります。|

|Expiry|マシンの有効期限が切れて電源が切れるまでの時間が表示されます。|

|Action|マシンの制御が可能です。所有権を取得したら、マシンを起動または停止したり、有効期限を延長したり、マシンをデフォルト設定にリセットしたり、フラグを送信したりできます。一度に1台のマシンを実行でき、いつでもマシンを変更できます。|

### To-Doメニュー

[Action]列の`ハート`ボタンをクリックすると、`To-Do`リストにマシンを追加できます。`To-Do`メニュー項目を選択してリストを表示したり、フィルターツールでリストをフィルターすることが可能です。

<img width="1224" alt="To-Do.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/5da05bed-cc71-95a2-4841-8a26287623a0.png">

### Filtersメニュー

マシンをフィルタリングすることができます。フィルターオプションは、[Actions]列のすぐ上にあります。マシンのステータス、難易度、オペレーティングシステムの種類に関して、並べ替えや、マシンを表示または非表示にするなどのオプションがあります。

<img width="303" alt="Filters.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/d76a6a7e-bd4d-f5fe-88b8-b31f624bc737.png">

マシンの攻略には、各システムから`user.txt`(ユーザーアクセス)と`root.txt`(ルートアクセス)の2つのファイルを取得する必要があります。これらのファイルを取得した後、各テキストファイルに含まれているコードを入力することでポイントを獲得することができます。

### アクセス簡略化のためのHOSTSファイル

マシンへのアクセスを簡略化するために、マシンのIPv4アドレスを`/etc/hosts`ファイルに追加しておくことも有効です。

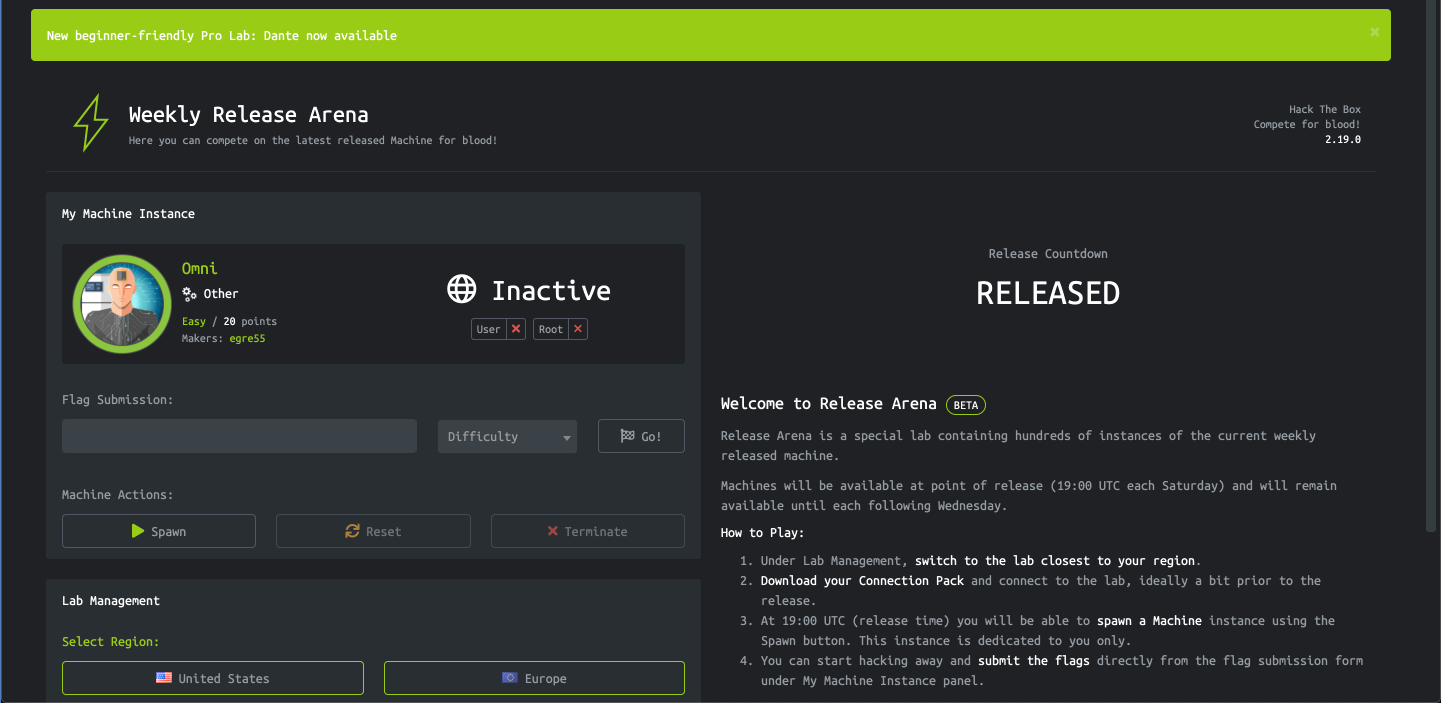

### Weekly Release Arena

`Release Arena`は、毎週リリースされる`Active`マシンの数百のインスタンスを含むラボです。マシンはリリース時点(毎週土曜日の19:00 UTC)で利用可能になり、次の水曜日まで利用可能になります。

リリース直後の混み合うマシンについてはこちらからアクセスするのが良さそうです。

## Challenges攻略

`Challenges(課題)`をクリアすることでもポイントを獲得することが可能です。問題は9つのカテゴリから出題されます。フラグ(`HTB{s0m3_t3xt}`形式で記述されたテキスト文字列)を取得し、入力することでポイントを獲得することができます。

### Challenges カテゴリ

- Reversing

- Crypto

- Stego

- Pwn

- Web

- Misc

- Forensics

- Mobile

- OSINT

なお、Challenges攻略で得られるポイントは、Machine攻略で得られるポイントの10分の1程度です。このため、ランクアップを狙うなら、積極的にマシン攻略を狙っていくことをオススメします。

- Challenges(課題):画面は[OSINT]カテゴリ、攻略した課題にはトロフィーマークが付与されます。

<img width="1387" alt="OSINT Challenges.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/0347c26e-aa05-fbc5-07f2-a729aaf11610.png">

- Flagの登録:「Difficulty(難易度)」を選択し、テキストボックスにフラグを入力して、[Submit]ボタンをクリックします。

<img width="1087" alt="flag.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/0c79f793-a7ed-577a-a6fc-e6d8dcd7826e.png">

## 国別ランキング

Hack The Boxでは、Profileにて設定されたCountry情報を元に、「[Country Rankings(国別ランキング)](https://www.hackthebox.eu/home/country/rankings)」が毎日集計され、公表されています。

2021/3/9現在、1位 インド、2位 アメリカ、3位 イギリスとなっています。

同日における日本の順位は、13位(メンバー数:319人)です。

なお、各国のリンクをクリックすると、当該国における上位100人のメンバーを確認することができます。

日本からも、より多くの方に参加いただき、日本の順位を上げていきましょう!

<details><summary>2020/3/12 時点のランキング</summary>

2020/3/12現在、1位 アメリカ、2位 イギリス、3位 イタリアとなっています。

同日における日本の順位は、36位(メンバー数:179人)です。

</details>

## ルールの遵守

Hack The Boxにはいくつかの**<font color="red">[ルール]</font>**が定められています。特にルール1、7が重要です。ルールを違反した場合、最悪、アカウントの永久追放などの罰則があります。

<img width="1119" alt="Rule_1.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/b1f88075-55e7-c22c-1730-246743957145.png">

>1.We know that nobody sent you the invite code - You don't have to inform anyone about "hacking" the invite code

<img width="1119" alt="Rule_7.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/3f308620-0cc5-f551-fae6-019ae4ac318c.png">

>7.Dont spoil! - Dont share how you hacked each machine with other members. This includes the invite code generation and all challenges.

解答方法を明かせるのは、**`Retired`ステータスの`Machine`と`Challenges`だけ**です。

解法がわからない場合には、公式フォーラム「[Hack The Box :: Forums](https://forum.hackthebox.eu/)」をチェックしてみましょう。

# YouTubeのIppSecチャネル

Hack The Boxにて、`Retired`となったマシンのWalkthrough(攻略方法)は、YouTubeの[IppSecチャネル](https://www.youtube.com/ippsec)にて公開されています。

<img width="1156" alt="ippsec.png" src="https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/294810/c118c15e-a6ca-be8a-9019-b16f9b84414f.png">

# オススメ Walkthrough

- Raj Chandel's Blog, https://www.hackingarticles.in/ctf-challenges-walkthrough/

- sckull, https://sckull.github.io/

- NAV1N.COM, https://www.nav1n.com/

- HackingResources, https://hackingresources.com/category/ctf-writeups/hackthebox-writeups/

- hackNos, https://www.hacknos.com/category/ctf-walkthrough/

- INFOSEC, https://resources.infosecinstitute.com/category/capture-the-flag/

- 0xdf hacks stuff, https://0xdf.gitlab.io/

>[@security_index](https://twitter.com/security_index) さんが、「[Hack The Box 日本語 Walkthrough/Writeup まとめ](https://security-index.hatenablog.com/entry/2020/08/30/163229)」記事を公開しています。

## Qiita Walkthrough 投稿

- @v_avenger による [【HackTheBox】 - Walkthrough -](https://qiita.com/search?sort=&q=user%3Av_avenger+tag%3AHackTheBox) シリーズ

- @MarshMallow_sh さんによる [Hack The Box: Walkthrough (Japanese)](https://qiita.com/search?sort=&q=user%3AMarshMallow_sh+tag%3AHackTheBox) シリーズ

- @mr-wacker さんによる [【Hack the Box】](https://qiita.com/search?sort=&q=user%3Amr-wacker+tag%3AHackTheBox) シリーズ

- @sanpo_shiho さんによる [【Hack the Box write-up】](https://qiita.com/search?sort=&q=user%3Asanpo_shiho+tag%3AHackTheBox) シリーズ

- @yukitsukai47 さんによる [Hack The Box -Writeup-](https://qiita.com/search?sort=&q=user%3Ayukitsukai47+tag%3AHackTheBox) シリーズ

- @reacon4234 さんによる [初心者の為のhack the box100本ノック](https://qiita.com/search?sort=&q=user%3Areacon4234+tag%3AHackTheBox) シリーズ

# チートシート

- 高林の雑記ブログ 「Windows Kernel Exploit Cheat Sheet for [HackTheBox]」, https://kakyouim.hatenablog.com/entry/2020/05/27/010807

- yukitsukai47 「ペネトレーションテスト用チートシート」, https://github.com/yukitsukai47/PenetrationTesting_cheatsheet

# Hack The Box 体験談

- マイナビ ニュース「ホワイトハットハッカーになろう! - 第4回 実際に脆弱性を攻撃してみよう」, https://news.mynavi.jp/article/whitehathackers-4/

- NECセキュリティブログ「トレーニングコンテンツ:「Hack The Box」を触り始めてみた」, https://jpn.nec.com/cybersecurity/blog/200619/index.html

- Security Index 「Hack The Boxって何?と思ったら読むブログ」, https://security-index.hatenablog.com/entry/2020/06/21/221151

- Security Index 「Hack The Boxを始めて1つrootを取るまでのメモ」, https://security-index.hatenablog.com/entry/2020/06/14/134334

- さんぽしのBLOG 「どぶ素人がHack the BoxでHackerになるまでの道のり」, https://sanposhiho.hatenablog.com/entry/2020/06/08/172650

- さんぽし「ハッキングという言葉に憧れるエンジニア達に贈るHack the Box入門」, https://speakerdeck.com/sanposhiho/hatukingutoiuyan-xie-nichong-reruenziniada-nizeng-ru-hack-the-box-ru-men

- Aqua「Hacktheboxの歩き方」, https://speakerdeck.com/aqua/hacktheboxfalsebu-kifang

- @daihi_t 「非エンジニアがHack The Boxを始めてHackerになるまで」, https://qiita.com/daihi_t/items/95d5adfc4b2cea1d4c5c

<blockquote class="twitter-tweet"><p lang="ja" dir="ltr">🏆実績解除🏆 <a href="https://twitter.com/hashtag/Udemy?src=hash&ref_src=twsrc%5Etfw">#Udemy</a> 講師<br><br>Boot2Root💻 CTFに関する初心者向け講座を開設しました。<br><br>nmapやmetasploitは知っている。<br>でも <a href="https://twitter.com/hashtag/HackTheBox?src=hash&ref_src=twsrc%5Etfw">#HackTheBox</a> や <a href="https://twitter.com/hashtag/TryHackMe?src=hash&ref_src=twsrc%5Etfw">#TryHackMe</a> で userフラグが獲れなぁ〜い😢<br>そんな人にレベルアップ🆙してもらうことを目的に設計しました。<a href="https://twitter.com/hashtag/100DaysOfHacking?src=hash&ref_src=twsrc%5Etfw">#100DaysOfHacking</a><a href="https://t.co/SY0PShnhpd">https://t.co/SY0PShnhpd</a></p>— Noriaki Hayashi (@v_avenger) <a href="https://twitter.com/v_avenger/status/1407677391866974211?ref_src=twsrc%5Etfw">June 23, 2021</a></blockquote> <script async src="https://platform.twitter.com/widgets.js" charset="utf-8"></script>

# 参考情報

- Udemy 『[【はじめてのフラグ獲得】Boot2Root CTFチャレンジで学ぶハッキングの手口とローカル特権昇格](https://www.udemy.com/course/boot2root-easy/?referralCode=F15F0137836B60779BB6)』, 2021/06/23

- 【ハッキングに挑戦】脆弱性が残された仮想イメージ公開プラットフォーム(VulnHub)で練習をする, https://qiita.com/v_avenger/items/8accd0cecba2c8f1a923

- 敵対的思考を支援するWindows ディストリビューション - Commando VM, https://qiita.com/v_avenger/items/c8ba0e594f9c34bfc2fd

- Hack The Box at Open Coffee Athens CIV, https://www.slideshare.net/opencoffeegr/hack-the-box-at-open-coffee-athens-civ

- VMware Tools for a Kali Guest, https://www.kali.org/docs/virtualization/install-vmware-tools-kali-guest/

- Beginner Tips to Own Boxes at HackTheBox !, https://medium.com/bug-bounty-hunting/beginner-tips-to-own-boxes-at-hackthebox-9ae3fec92a96

- Commando VM - The First Of Its Kind Windows Offensive Distribution, https://tenochtitlan-sec.blogspot.com/2019/04/commando-vm-first-of-its-kind-windows.html

- CUSTOMIZING KALI LINUX, https://www.offensive-security.com/kali-linux/kali-linux-customization/

- Unofficial OSCP Approved Tools, https://medium.com/@falconspy/oscp-approved-tools-b2b4e889e707

Sign in with Wallet

Sign in with Wallet

Sign in with Wallet

Sign in with Wallet