# Windows Fundamentals

https://tryhackme.com/module/windows-fundamentals

## Windows Fundamentals 1

In part 1 of the Windows Fundamentals module, we'll start our journey learning about the Windows desktop, the NTFS file system, UAC, the Control Panel, and more..

### Task 1 - Introduction to Windows

Khởi động máy => done

### Task 2 - Windows Editions

Hệ điều hành Windows có lịch sử lâu đời kể từ năm 1985 và hiện tại, nó là hệ điều hành thống trị trong cả mạng gia đình và mạng doanh nghiệp. Vì điều này, Windows luôn là mục tiêu của tin tặc và những kẻ viết phần mềm độc hại.

Windows XP là phiên bản phổ biến của Windows và đã có lịch sử lâu dài. Microsoft đã công bố Windows Vista , đây là một bản nâng cấp hoàn chỉnh của hệ điều hành Windows. Có nhiều vấn đề với Windows Vista. Nó không được người dùng Windows đón nhận nồng nhiệt và nhanh chóng bị loại bỏ.

Khi Microsoft công bố ngày kết thúc vòng đời của Windows XP, nhiều khách hàng hoảng sợ. Các tập đoàn, bệnh viện, v.v., đã tranh giành và thử nghiệm phiên bản Windows khả thi tiếp theo, đó là Windows 7, so với nhiều phần cứng và thiết bị khác. Các nhà cung cấp đã phải làm việc chống lại thời gian để đảm bảo sản phẩm của họ hoạt động với Windows 7 cho khách hàng. Nếu không thể, khách hàng của họ phải phá bỏ thỏa thuận và tìm một nhà cung cấp khác đã nâng cấp sản phẩm của họ để hoạt động với Windows 7. Đó là cơn ác mộng đối với nhiều người và Microsoft đã lưu ý đến điều đó.

Windows 7, ngay sau khi được phát hành ngay sau đó, đã được đánh dấu bằng ngày kết thúc hỗ trợ. Windows 8.x đến rồi rời đi và tồn tại trong thời gian ngắn, giống như Vista.

Sau đó đến [Windows 10](https://www.microsoft.com/en-us/windows/features?activetab=NewPopular) , đây là phiên bản hệ điều hành Windows hiện tại dành cho máy tính để bàn .

Windows 10 có 2 phiên bản Home và Pro. Bạn có thể đọc sự khác biệt giữa Home và Pro [tại đây](https://www.microsoft.com/en-us/windows/compare-windows-10-home-vs-pro) .

Mặc dù chúng ta không nói về máy chủ nhưng phiên bản hiện tại của hệ điều hành Windows dành cho máy chủ là [Windows Server 2019 ](https://www.microsoft.com/en-us/windows-server).

Nhiều nhà phê bình thích chỉ trích Microsoft, nhưng họ đã có những bước tiến dài trong việc cải thiện khả năng sử dụng và bảo mật với mỗi phiên bản Windows mới .

**Lưu ý**: Phiên bản Windows cho VM đính kèm là Windows Server 2019 Standard, như được thấy trong **Thông tin hệ thống** .

**Cập nhật** : Kể từ tháng 6 năm 2021, Microsoft đã công bố ngày ngừng hoạt động của Windows 10 [tại đây](https://docs.microsoft.com/en-us/lifecycle/products/windows-10-home-and-pro?ranMID=24542&ranEAID=kXQk6*ivFEQ&ranSiteID=kXQk6.ivFEQ-M28j3qbUhtM2JFCT2wmhOA&epi=kXQk6.ivFEQ-M28j3qbUhtM2JFCT2wmhOA&irgwc=1&OCID=AID2000142_aff_7593_1243925&tduid=%28ir__uszrgcddyskfqz3fkk0sohz3wv2xuurc01kgzkod00%29%287593%29%281243925%29%28kXQk6.ivFEQ-M28j3qbUhtM2JFCT2wmhOA%29%28%29&irclickid=_uszrgcddyskfqz3fkk0sohz3wv2xuurc01kgzkod00&ranMID=24542&ranEAID=kXQk6*ivFEQ&ranSiteID=kXQk6.ivFEQ-4cKUPfbv9lM_IR2EX7K_hw&epi=kXQk6.ivFEQ-4cKUPfbv9lM_IR2EX7K_hw&irgwc=1&OCID=AID2000142_aff_7593_1243925&tduid=%28ir__feexvhocigkfqna9kk0sohznb32xutanagupypus00%29%287593%29%281243925%29%28kXQk6.ivFEQ-4cKUPfbv9lM_IR2EX7K_hw%29%28%29&irclickid=_feexvhocigkfqna9kk0sohznb32xutanagupypus00) .

" _Microsoft sẽ tiếp tục hỗ trợ ít nhất một Kênh nửa năm một lần của Windows 10 cho đến ngày 14 tháng 10 năm 2025_ ".

Kể từ ngày 5 tháng 10 năm 2021 - Windows 11 hiện là hệ điều hành Windows hiện tại dành cho người dùng cuối. Đọc thêm về Windows 11 [tại đây](https://www.microsoft.com/en-us/windows?wa=wsignin1.0) .

**What encryption can you enable on Pro that you can't enable in Home?**

=> Bitlocker

> Mã hóa ổ đĩa BitLocker

> Nếu thiết bị của bạn bị mất hoặc bị đánh cắp, BitLocker sẽ khóa mọi thứ để không ai khác có thể truy cập vào hệ thống hoặc dữ liệu của bạn.

### Task 3 - The Desktop (GUI)

1. The Desktop

2. Start Menu

3. Search Box (Cortana)

4. Task View

5. Taskbar

6. Toolbars

7. Notification Area

**Which selection will hide/disable the Search box?**

=> Hidden

**Which selection will hide/disable the Task View button?**

=> show task view button

**Besides Clock and Network, what other icon is visible in the Notification Area?**

=> action center

### Task 4 - The File System

Hệ thống tệp được sử dụng trong các phiên bản Windows hiện đại là **New Technology File System** hoặc đơn giản là [NTFS](https://docs.microsoft.com/en-us/windows-server/storage/file-server/ntfs-overview) .

Trước NTFS, đã có **FAT16/FAT32** (File Allocation Table) và **HPFS** (High Performance File System).

Bạn vẫn thấy các phân vùng FAT được sử dụng ngày nay. Ví dụ: bạn thường thấy các phân vùng FAT trong thiết bị USB, thẻ MicroSD, v.v. nhưng theo truyền thống thì không thấy trên máy tính/máy tính xách tay Windows cá nhân hoặc máy chủ Windows.

NTFS được biết đến như một hệ thống tập tin ghi nhật ký. Trong trường hợp xảy ra lỗi, hệ thống tệp có thể tự động sửa chữa các thư mục/tệp trên đĩa bằng thông tin được lưu trong tệp nhật ký. Chức năng này không thể thực hiện được với FAT.

Nếu bạn đang chạy Windows, hệ thống tệp mà bản cài đặt Windows của bạn đang sử dụng là gì? Bạn có thể kiểm tra Properties (click chuột phải) của ổ đĩa cài hệ điều hành, điển hình là ổ C (C:\\).

Bạn có thể đọc tài liệu chính thức của Microsoft về FAT, HPFS và NTFS [tại đây](https://docs.microsoft.com/en-us/troubleshoot/windows-client/backup-and-storage/fat-hpfs-and-ntfs-file-systems) .

**What is the meaning of NTFS?**

=> new technology file system

### Task 5 - The Windows\System32 Folders

Thư mục Windows ( `C:\Windows`) theo truyền thống được gọi là thư mục chứa hệ điều hành Windows.

Thư mục không nhất thiết phải nằm trong ổ C. Nó có thể nằm trong bất kỳ ổ đĩa nào khác và về mặt kỹ thuật có thể nằm trong một thư mục khác.

Đây là nơi các biến môi trường, cụ thể hơn là các biến môi trường hệ thống, phát huy tác dụng. Mặc dù chưa được thảo luận nhưng biến môi trường hệ thống cho thư mục Windows là `%windir%`.

Thư mục System32 chứa các tệp quan trọng quan trọng đối với hệ điều hành.

Bạn nên hết sức thận trọng khi tương tác với thư mục này. Vô tình xóa bất kỳ tệp hoặc thư mục nào trong System32 có thể khiến hệ điều hành Windows không hoạt động. Đọc thêm về hành động này [ở đây](https://www.howtogeek.com/346997/what-is-the-system32-directory-and-why-you-shouldnt-delete-it/) .

**What is the system variable for the Windows folder?**

=> %windir%

### Task 6 - User Accounts, Profiles, and Permissions

Tài khoản người dùng có thể là một trong hai loại trên hệ thống Windows cục bộ điển hình: **Administrator** & **Standard User**.

Loại tài khoản người dùng sẽ xác định những hành động nào người dùng có thể thực hiện trên hệ thống Windows cụ thể đó.

- Quản trị viên có thể thực hiện các thay đổi đối với hệ thống: thêm người dùng, xóa người dùng, sửa đổi nhóm, sửa đổi cài đặt trên hệ thống, v.v.

- Người dùng Chuẩn chỉ có thể thực hiện các thay đổi đối với các thư mục/tệp được gán cho người dùng và không thể thực hiện các thay đổi ở cấp hệ thống, chẳng hạn như cài đặt chương trình.

**Note**

**What is the name of the other user account?**

=> Tryhackmebilly

**What groups is this user a member of?**

=> Remote desktop users, users

**What built-in account is for guest access to the computer?**

=> Guest

**What is the account status?**

=> account is disabled

### Task 7 - User Account Control

Phần lớn người dùng gia đình đăng nhập vào hệ thống Windows của họ với tư cách quản trị viên cục bộ. Hãy nhớ từ nhiệm vụ trước rằng bất kỳ người dùng nào có loại tài khoản là quản trị viên đều có thể thực hiện các thay đổi đối với hệ thống.

Người dùng không cần phải chạy với đặc quyền cao (nâng cao) trên hệ thống để chạy các tác vụ không yêu cầu đặc quyền đó, chẳng hạn như lướt Internet, làm việc trên tài liệu Word, v.v. Đặc quyền nâng cao này làm tăng rủi ro cho hệ thống thỏa hiệp vì nó khiến phần mềm độc hại lây nhiễm vào hệ thống dễ dàng hơn. Do đó, vì tài khoản người dùng có thể thực hiện các thay đổi đối với hệ thống nên phần mềm độc hại sẽ chạy trong bối cảnh người dùng đã đăng nhập.

Để bảo vệ người dùng cục bộ bằng những đặc quyền như vậy, Microsoft đã giới thiệu **User Account Control** (UAC). Khái niệm này lần đầu tiên được giới thiệu với [Windows Vista](https://en.wikipedia.org/wiki/Windows_Vista) tồn tại trong thời gian ngắn và tiếp tục với các phiên bản Windows tiếp theo.

**Lưu ý** : UAC (theo mặc định) không áp dụng cho tài khoản quản trị viên cục bộ tích hợp sẵn.

UAC hoạt động như thế nào? Khi người dùng có loại tài khoản quản trị viên đăng nhập vào hệ thống, phiên hiện tại sẽ không chạy với quyền nâng cao. Khi một thao tác yêu cầu đặc quyền cấp cao hơn cần được thực thi, người dùng sẽ được nhắc xác nhận xem họ có cho phép thao tác đó chạy hay không.

**What does UAC mean?**

=> user account control

### Task 8 - Settings and the Control Panel

**In the Control Panel, change the view to Small icons. What is the last setting in the Control Panel view?**

=> window defender firewall

### Task 9 - Task Manager

**What is the keyboard shortcut to open Task Manager?**

You can refer to this [blog post](https://www.howtogeek.com/405806/windows-task-manager-the-complete-guide/) for more detailed information about the Task Manager.

=> Ctrl+Shift+Esc

## Windows Fundamentals 2

In part 2 of the Windows Fundamentals module, discover more about System Configuration, UAC Settings, Resource Monitoring, the Windows Registry and more..

### Task 2 - System Configuration

Tiện ích **System Configuration**(`MSConfig`) dành cho việc khắc phục sự cố nâng cao và mục đích chính của nó là giúp chẩn đoán các sự cố khởi động.

Hãy tham khảo tài liệu sau[ tại đây ](https://docs.microsoft.com/en-us/troubleshoot/windows-client/performance/system-configuration-utility-troubleshoot-configuration-errors) để biết thêm thông tin về tiện ích Cấu hình Hệ thống.

**What is the name of the service that lists Systems Internals as the manufacturer?**

=> PsShutdown

**Whom is the Windows license registered to?**

W+R > msconfig > Tools > About Windows > Launch

=> Windows User

**What is the command for Windows Troubleshooting?**

=> C:\Windows\System32\control.exe /name Microsoft.Troubleshooting

**What command will open the Control Panel? (The answer is the name of .exe, not the full path)**

=> control.exe

### Task 3 - Change UAC Settings

**What is the command to open User Account Control Settings? (The answer is the name of the .exe file, not the full path)**

=> UserAccountControlSettings.exe

### Task 4 - Computer Management

**What is the command to open Computer Management? (The answer is the name of the .msc file, not the full path)**

=> compmgmt.msc

**At what time every day is the GoogleUpdateTaskMachineUA task configured to run?**

Launch > Task Scheduler > Task Scheduler Library

=> 6:15 AM

**What is the name of the hidden folder that is shared?**

System Tools > Shared folders > Shares

=> sh4r3dF0ld3r

### Task 5 - System Information

> Windows includes a tool called Microsoft System Information (Msinfo32.exe). This tool gathers information about your computer and displays a comprehensive view of your hardware, system components, and software environment, which you can use to diagnose computer issues.

**What is the command to open System Information? (The answer is the name of the .exe file, not the full path)**

=> msinfo32.exe

**What is listed under System Name?**

=> THM-WINFUN2

**Under Environment Variables, what is the value for ComSpec?**

Software Environment > Environment Variable

=> %SystemRoot%\system32\cmd.exe

### Task 6 - Resource Monitor

**What is the command to open Resource Monitor? (The answer is the name of the .exe file, not the full path)**

=> resmon.exe

### Task 7 - Command Prompt

Refer to the following link to see a comprehensive list of commands you can execute in the command prompt [here](https://ss64.com/nt/).

**In System Configuration, what is the full command for Internet Protocol Configuration?**

=> C:\Windows\System32\cmd.exe /k %windir%\system32\ipconfig.exe

**For the ipconfig command, how do you show detailed information?**

=> ipconfig /all

### Task 8 - Registry Editor

**What is the command to open the Registry Editor? (The answer is the name of the .exe file, not the full path)**

=> regedt32.exe

# Windows Forensics

## Window Forensics 1

https://tryhackme.com/room/windowsforensics1

### Task 1 - Introduction to Windows Forensics

**What is the most used Desktop Operating System right now?**

=> microsoftwindows

### Task 2 - Windows Registry and Forensics

**Windows Registry** (viế́t tắt là **Regedit**) là một [cơ sở dữ liệu](https://vi.wikipedia.org/wiki/D%E1%BB%8Bch_v%E1%BB%A5_th%C6%B0_m%E1%BB%A5c "Dịch vụ thư mục") phân cấp lưu trữ các cài đặt cấp thấp cho hệ điều hành [Microsoft Windows](https://vi.wikipedia.org/wiki/Microsoft_Windows "Microsoft Windows") và cho các ứng dụng chọn sử dụng sổ đăng ký. Các [hạt nhân](https://vi.wikipedia.org/wiki/Nh%C3%A2n_h%E1%BB%87_%C4%91i%E1%BB%81u_h%C3%A0nh "Nhân hệ điều hành"), [trình điều khiển thiết bị](https://vi.wikipedia.org/wiki/Ch%C6%B0%C6%A1ng_tr%C3%ACnh_%C4%91i%E1%BB%81u_khi%E1%BB%83n "Chương trình điều khiển"), dịch vụ, Security Accounts Manager, và [giao diện người dùng](https://vi.wikipedia.org/wiki/Giao_di%E1%BB%87n_%C4%91%E1%BB%93_h%E1%BB%8Da_ng%C6%B0%E1%BB%9Di_d%C3%B9ng "Giao diện đồ họa người dùng") đều có thể sử dụng registry. Windows registry cũng cho phép truy cập vào các bộ đếm để định hình hiệu năng hệ thống.

Nói một cách đơn giản, registry hoặc Windows Registry chứa thông tin, cài đặt, tùy chọn và các giá trị khác cho các chương trình và phần cứng được cài đặt trên tất cả các phiên bản [hệ điều hành](https://vi.wikipedia.org/wiki/H%E1%BB%87_%C4%91i%E1%BB%81u_h%C3%A0nh "Hệ điều hành") Microsoft Windows. Ví dụ: khi chương trình được cài đặt, một khóa con mới chứa các cài đặt như vị trí của chương trình, phiên bản của chương trình và cách khởi động chương trình, tất cả đều được thêm vào Windows Registry.

**Cấu trúc của Registry:**

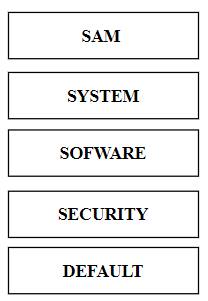

Sổ đăng ký trên bất kỳ hệ thống Windows nào đều chứa năm khóa gốc sau:

1. HKEY\_CURRENT\_USER

2. HKEY_USERS

3. HKEY\_LOCAL\_MACHINE

4. HKEY\_CLASSES\_ROOT

5. HKEY\_CURRENT\_CONFIG

Windows R => regedit.exe

Chi tiết và thông tin về các khóa:

**What is the short form for HKEY\_LOCAL\_MACHINE?**

=> HKLM

### Task 3 - Accessing registry hives offline

Phần lớn các registry hives nằm trong thư mục `C:\\Windows\\System32\\Config:`

1. **DEFAULT**(mounted on `HKEY_USERS\DEFAULT`)

2. **SAM**(mounted on `HKEY_LOCAL_MACHINE\SAM`)

3. **SECURITY**(mounted on `HKEY_LOCAL_MACHINE\Security`)

4. **SOFTWARE**(mounted on `HKEY_LOCAL_MACHINE\Software`)

5. **SYSTEM**(mounted on `HKEY_LOCAL_MACHINE\System`)

Hives chứa thông tin user, `C:\Users\<username>\`:

1. **NTUSER.DAT** (mounted on HKEY\_CURRENT\_USER when a user logs in)

2. **USRCLASS.DAT** (mounted on HKEY\_CURRENT\_USER\\Software\\CLASSES)

USRCLASS.DAT hive nằm ở đường dẫn `C:\\Users\\<username>\\AppData\\Local\\Microsoft\\Windows`

Lưu ý NTUSER.DAT và USRCLASS.DAT là những file ẩn.

Còn 1 hive quan trọng khác là AmCache hive, nằm ở `C:\\Windows\\AppCompat\\Programs\\Amcache.hve` Windows tạo hive này để lưu thông tin về các chương trình được chạy gần đây trên hệ thống.

**Transaction Logs và Backups**:

**Transaction logs** là những tập tin có đuôi .LOG1 và .LOG2

Những tập tin này nằm cùng thư mục chứa hive cùng tên. Khi có một thay đổi nào đó liên quan đến registry, Windows sẽ không ghi trực tiếp vào trong hive mà sẽ lưu vào trong các tệp tin .LOG này sau đó mới được ghi vào Hive chính. Ví dụ khi bạn có thay đổi nào đó liên quan đến cấu hình hệ thống và cần phải sửa đổi các giá trị registry, Windows sẽ ghi những thay đổi đó vào các tệp SYSTEM.LOG1 và khi bạn khởi động lại, hay tắt máy tính những thay đổi trong file này sẽ được cập nhật vào lại trong SYSTEM hive.

Vì thế những file này cũng có thể chứa những thông tin quan trọng và người điều tra không được bỏ qua chúng.

Lưu ý: khi import vào Registry Explorer bạn có thể giữ phím SHIFT và chọn cả 3 file gồm hive và 2 file .LOGX hoặc làm như những hình trên theo thông báo mà Registry Explorer đưa ra.

Transaction log cho file SAM hive nằm ở `C:\Windows\System32\Config` trong file tên là SAM.LOG

**Backups**

Vị trí file: **System32\\Config\\RegBack**

File này cũng chứa các hive như SAM, SYSTEM, SOFTWARE, SECURITY và DEFAULT.

Windows sẽ tự động sao chép các SAM, DEFAULT, SYSTEM, SOFTWARE và SECURITY trên định ký 10 ngày một lần vào **C:\\Windows\\System32\\Config\\RegBack**(**%WinDir%\\repair** đối với Win XP).

Những bản backup này ngoài việc có thể khôi phục lại khi gặp sự cố bất thường nào đó, chẳng hạn việc so sánh chúng với các Registry Hive hiện tại có thể thấy sự khác nhau, đó chính là những thay đổi của bản cũ và bản mới, và đôi khi điều đó cũng có thể cho người điều tra thông tin hữu ích.

Nhưng registry này cũng không sao chép tất cả các hives, nó sẽ không sao chép NTUSER.DAT hive của người dùng cục bộ.

**What is the path for the five main registry hives, DEFAULT, SAM, SECURITY, SOFTWARE, and SYSTEM?**

=> C:\Windows\System32\Config

**What is the path for the AmCache hive?**

=> C:\Windows\AppCompat\Programs\Amcache.hve

### Task 4 - Data Acquisition

Khi thực hiện điều tra, chúng ta sẽ gặp một hệ thống đang hoạt động hoặc hình ảnh được chụp của hệ thống. Để đảm bảo độ chính xác, bạn nên thực hành chụp ảnh hệ thống hoặc tạo bản sao của dữ liệu cần thiết và thực hiện điều tra trên đó. Quá trình này được gọi là thu thập dữ liệu. Dưới đây chúng ta thảo luận về các cách khác nhau để lấy dữ liệu đăng ký từ hệ thống trực tiếp hoặc ảnh đĩa.

Mặc dù chúng ta có thể xem registry thông qua registry editor, nhưng phương pháp đúng về mặt pháp lý là lấy bản sao của dữ liệu và thực hiện phân tích trên đó. Tuy nhiên, khi chúng ta sao chép registry hives từ `%WINDIR%\System32\Config`, chúng ta không thể thực hiện được vì đây là tệp bị hạn chế. Vậy phải làm gì bây giờ?

Để có được các tệp này, chúng ta có thể sử dụng một trong các công cụ sau: [KAPE](https://www.kroll.com/en/services/cyber-risk/incident-response-litigation-support/kroll-artifact-parser-extractor-kape), [Autopsy](https://www.autopsy.com/), [FTK Imager](https://www.exterro.com/ftk-imager).

**Try collecting data on your own system or the attached VM using one of the above mentioned tools**

(https://hackmd.io/JPn7lbrESsS6e1UzWJuDPA)

### Task 5 - Exploring Windows Registry

Sau khi giải nén các registry hives, chúng ta cần một công cụ để xem các tệp này giống như trong registry editor. Vì registry editor chỉ hoạt động với các hệ thống trực tiếp và không thể tải các exported hives nên chúng ta có thể sử dụng các công cụ sau:

**Registry Viewer:**

Như chúng ta có thể thấy trong ảnh chụp màn hình bên dưới, [AccessData's Registry Viewer](https://accessdata.com/product-download/registry-viewer-2-0-0) có giao diện người dùng tương tự như Windows Registry Editor. Tuy nhiên, có một số hạn chế. Nó chỉ tải một hive mỗi lần và không thể tính đến transaction logs.

**Zimmerman's Registry Explorer:**

Eric Zimmerman đã phát triển một số [công cụ](https://ericzimmerman.github.io/#!index.md) rất hữu ích để thực hiện Digital Forensics and Incident Response. Một trong số đó là Registry Explorer. Nó trông giống như ảnh chụp màn hình bên dưới. Nó có thể tải nhiều hives cùng lúc và thêm dữ liệu từ transaction logs vào hives để tạo ra một hive 'sạch hơn' với nhiều dữ liệu cập nhật hơn. Nó cũng có tùy chọn 'Bookmarks' tiện dụng chứa các registry keys quan trọng về mặt pháp lý thường được các nhà điều tra forensics tìm kiếm. Các nhà điều tra có thể truy cập thẳng vào các khóa và giá trị registry keys bằng mục menu dấu trang.

**RegRipper:**

[RegRipper](https://github.com/keydet89/RegRipper3.0) là một tiện ích lấy registry hive làm đầu vào và xuất ra một báo cáo trích xuất dữ liệu từ một số khóa và giá trị quan trọng về mặt pháp lý trong hive đó. Báo cáo đầu ra ở dạng tệp văn bản và hiển thị tất cả các kết quả theo thứ tự tuần tự.

RegRipper có sẵn ở cả dạng CLI và GUI được hiển thị trong ảnh chụp màn hình bên dưới.

Một thiếu sót của RegRipper là nó không tính đến transaction logs. Chúng ta phải sử dụng Registry Explorer để hợp nhất transaction logs với các registry hives tương ứng trước khi gửi đầu ra tới RegRipper để có kết quả chính xác hơn.

**Study the above material to understand the difference between the different tools**

### Task 6 - System Information and System Accounts

**OS Version:**

Để tìm phiên bản hệ điều hành , chúng ta có thể sử dụng registry `SOFTWARE\Microsoft\Windows NT\CurrentVersion`, Registry Explorer cho ta xem registry key:

**What is the Current Build Number of the machine whose data is being investigated?**

=> 19044

**Current control set:**

Các hives chứa dữ liệu cấu hình của máy được sử dụng để kiểm soát quá trình khởi động hệ thống được gọi là Bộ điều khiển. Thông thường, chúng ta sẽ thấy hai Bộ điều khiển, ControlSet001 và ControlSet002, trong tổ hợp HỆ THỐNG trên một máy. Trong hầu hết các trường hợp, ControlSet001 sẽ trỏ đến Bộ điều khiển mà máy đã khởi động và ControlSet002 sẽ là `last known good` cấu hình. Vị trí của chúng sẽ là:

`SYSTEM\ControlSet001`

`SYSTEM\ControlSet002`

Windows tạo một Bộ điều khiển dễ bay hơi khi máy đang hoạt động, được gọi là CurrentControlSet ( `HKLM\SYSTEM\CurrentControlSet`). Để có được thông tin hệ thống chính xác nhất thì đây chính là Hive mà chúng ta sẽ tham khảo. Chúng ta có thể tìm ra Bộ điều khiển nào đang được sử dụng làm CurrentControlSet bằng cách xem giá trị đăng ký sau:

`SYSTEM\Select\Current`

Tương tự, `last known good`có thể tìm thấy cấu hình bằng giá trị đăng ký sau:

`SYSTEM\Select\LastKnownGood`

**Which ControlSet contains the last known good configuration?**

=> 1

**Computer Name:**

`SYSTEM\CurrentControlSet\Control\ComputerName\ComputerName`

**What is the Computer Name of the computer?**

=> THM-4N6

**Time Zone Information:**

`SYSTEM\CurrentControlSet\Control\TimeZoneInformation`

**What is the value of the TimeZoneKeyName?**

=> Pakistan Standard Time

**Network Interfaces and Past Networks:**

`SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces`

**What is the DHCP IP address**

=> 192.168.100.58

**Autostart Programs (Autoruns):**

`NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Run`

`NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\RunOnce`

`SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce`

`SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run`

`SOFTWARE\Microsoft\Windows\CurrentVersion\Run`

`SYSTEM\\CurrentControlSet\\Services`

**SAM hive and user information:**

`SYSTEM\CurrentControlSet\Services`

**What is the RID of the Guest User account?**

RID (Relative Identifier) của tài khoản người dùng Khách (Guest User account) trong hệ điều hành Windows là một con số duy nhất được sử dụng để định danh tài khoản đó trong cấu trúc bảo mật Windows. Mỗi tài khoản trên một máy tính chạy Windows có một RID duy nhất. RID của tài khoản người dùng Khách thường là 501. RID này giúp hệ điều hành xác định và quản lý quyền truy cập của tài khoản Khách trong hệ thống.

=> 501

### Task 7 - Usage or knowledge of files/folders

**When was EZtools opened?**

=> 2021-12-01 13:00:34

**At what time was My Computer last interacted with?**

=> 2021-12-01 13:06:47

**What is the Absolute Path of the file opened using notepad.exe?**

=>C:\Program Files\Amazon\Ec2ConfigService\Settings

**When was this file opened?**

=> 2021-11-30 10:56:19

### Task 8 - Evidence of Execution

**How many times was the File Explorer launched?**

`NTUSER.DAT\Software\Microsoft\Windows\Currentversion\Explorer\UserAssist\{GUID}\Count`

=> 26

**What is another name for ShimCache?**

=> AppCompatCache

**Which of the artifacts also saves SHA1 hashes of the executed programs?**

=> AmCache

**Which of the artifacts saves the full path of the executed programs?**

=> BAM/DAM

### Task 9 - External Devices/USB device forensics

**What is the serial number of the device from the manufacturer 'Kingston'?**

=> 1C6F654E59A3B0C179D366AE&

**What is the name of this device?**

=> Kingston Data Traveler 2.0 USB Device

**What is the friendly name of the device from the manufacturer 'Kingston'?**

=> USB

### Task 10 - Hands-on Challenge

**How many user created accounts are present on the system?**

=> 3

**What is the username of the account that has never been logged in?**

=> thm-user2

**What's the password hint for the user THM-4n6?**

=> count

**When was the file 'Changelog.txt' accessed?**

Khi nói đến bằng chứng thực thi, chúng ta sẽ không tìm đâu xa ngoài NTUSER.DAT `C:\Users\<username>\.`

Sau đó mình xem các tệp gần đây bằng đường dẫn `NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs`

=> 2021-11-24 18:18:48

**What is the complete path from where the python 3.8.2 installer was run?**

=> Z:\setups\python-3.8.2.exe

**When was the USB device with the friendly name 'USB' last connected?**

Khi nói đến bất kỳ ổ USB hoặc ổ đĩa di động nào được gắn vào máy, chúng ta không nên bỏ qua SYSTEM `SYSTEM\CurrentControlSet\Enum\USB` và hive SOFTWARE `SOFTWARE\Microsoft\Windows Portable Devices\Devices`.

`ControlSet001\Enum\USBSTOR`

=> 2021-11-24 18:40:06

# References and Further Readings

https://sec.vnpt.vn/2021/04/windows-forensic-registry-analysis-part2/

https://medium.com/@valerie7995/windows-fundamentals-2-tryhackme-28fff71022f

https://medium.com/@shunxianou/tryhackme-windows-forensics-1-detailed-write-up-5f4e3eaf8bd2