🐫 溫馨提醒 🐫

>[color=blue] **親愛的朋友**,如果您正在準備 CISSP 的路上,希望這篇筆記能幫上一些忙。

>這筆記主要是拜讀[Erwin教練的筆記](https://hackmd.io/cUkFeDdITfuVE-eabQ9jOA?view)、Benson教練筆記加上2023年**Wuson課程經驗**、OSG/OPT與**網路資料**整理,無任何營利用途。

> [color=orange] **備註 :** 我的 CISSP 相關的領域知識與最後衝刺,是受恩師 [Burce 吳文智老師](https://wentzwu.com/about/)啟蒙與指導。

> Burce老師[網站](https://wentzwu.com/cissp/)有非常多的原創 CISSP 學習資源,也是本篇筆記中多處引用的,請大家務必前往挖寶。

> 筆記內容如有錯誤/疑問,請以OSG課本或Wuson Bruce老師為主,也可以發信告知owem777@gmail.com,謝謝

## 主要觀念

:::info

- **何謂資訊安全**

是一門透過==安全管制措施==,保護==資產==免於受到危害,以==達到C、I、A的目標==。

進而支持==組織業務==、==創造價值==、實現==組織的**使命與願景**==

- **資安三階目標(業務思維/觀點)&達成資安三階的方法**

- T1 : **創造價值**、實現組織**使命**與**願景**

- **戰略管理**、**風險管理**、**問題解決** (三輪車)

- T2 : 支持組織**業務**(Business)

- 將安全融入組織的各個**業務流程**、**產品與業務**的持續交付(腳踏車)

- T3 : **C、I、A**

- **盤點、分類、保護** (獨輪車)

- **何謂風險(Risk)** : **影響目標**達成的**不確定因素**。組成三元素:**影響、目標、不確定性**。

- **何謂願景(Vision)** : 可見的美好未來

- **目標(Goal)** : 把願景具體化,須符合[**SMART**](https://www.managertoday.com.tw/glossary/view/193)原則

- **何謂管理(Management)** : **達成目標**的一套**有系統**的方法。 方法就是 [P、D、C、A](https://www.isoleader.com.tw/home/iso_news_detail/1320)。

- **何謂治理(Governance)** : **最高經營階層**的**管理作為**

- **治理的目標** : **創造價值**,實現組織的**願景與使命**

- **治理**中的核心 : 戰略管理

- **何謂戰略(strategy)** : 達成目標的高階計畫

- **治理**的三種方式 : EDM、GRC、三輪車

- **何謂價值(value)** : 重要、有意義、有用的

- **資產** : 有**價值**且值得保護的東西

- **如何創造價值** : 用策略(計畫)、治理(管理); 持續交付產品及服務

- **何謂業務(Business)** : 產品及服務本身,有process

- **專案鐵三角**

- Cost **成**本、Scope **範**圍、Time **時**間

- Quality 兼顧 **品質**

- **何謂工程(Engineering)** : 用專業知識做出東西,滿足利害關係人需求,解決問題,維運他到結束為止(lifecycle)

- **何謂系統(system)** : 一群元素的組成,以達到特定目的

- **何謂架構(architecture)** : 主要元素及其關係

- **何謂資訊系統(information system)** : 將資料(data)轉化為資訊(information)的系統

- 何謂**基準(Baseline)** : 被核定過的東西

- **變更管理**的**標的**是**基準**- **變更管理**的**標的**是**基準**

- 何謂**政策(Policy)** : 書面的管理意圖,先有戰略才有政策

- 何謂**政策框架(policy framework)** : 包含Policy、Standards、Procedures(SOP)、Guideline。

:::

## CISSP 過關 KPI

是否能順利通過CISSP (95 %up), 我們評估的指標為:

:::danger

:::

## Domain 口訣

::: info 8 Domain 口訣

- **Domain 1. Security and Risk Management** ==**C、I、A+GRC**==

- **Domain 2. Asset Security** ==**盤點、分類、保護**==

- **Domain 3. Security Architecture and Engineering** ==**時時都安全、處處都安全**==

- **Domain 4. Communication and Network Security** ==**處處都安全**==

- **Domain 5. Identity and Access Management (IAM)** ==**I + 3A**==

- **Domain 6. Security Assessment and Testing** ==**查驗、訪談、測試**==

- **Domain 7. Security Operations** ==**安全營運、持續改善**==

- **Domain 8. Software Development Security** ==**時時都安全、處處都安全**==

:::

## 考試大綱

https://www.isc2.org/certifications/cissp/cissp-certification-exam-outline

[CISSP-Exam-Outline-May-2021-Chinese](https://www.isc2.org/-/media/Project/ISC2/Main/Media/documents/exam-outlines/CISSP-Exam-Outline-May-2021-Chinese.pdf?rev=f06be4a2b3be4d08b6a50af366debbaf&hash=D3A44973CC2026EDE165637D94686FCE)

## 2023年心智圖

## Doamin 1: Security and Risk Management

:::warning

### 口訣: C、I、A + GRC

- **C**onfidentiality 機密性、**I**ntegrity 完整性、**A**vailability 可用性

- **G**overnane 治理、**R**isk 風險管理、**C**omplince 符合性

:::

### 摘要

- 💡**安全與風險管理**

>**(透過==安全管制措施==保護==資產==免於受到危害,以達到==C、I、A目標==,

>進而支持==組織業務==、==創造價值==、實現組織的==使命與願景==)**

- **安全**: 就是資訊安全,資安定義:==三階目標、達標方法==

- C、I、A + GRC

- 為何 CIA 作為是資訊安全目標

- 因為是美國的法定目標,台灣資通安全法亦以此為資訊安全目標

- FISMA 基於 E-Governemet 母法

- **==C、I、A說明==**

- **Confidentiality 機密性** 資料不外洩

- **Integrity 完整性** 資料不被竄改

- **Authenticity真實性** -**資料**來源(傳送方)是真的

- **Non-repudiation不可否認性**-**雙方**不能拒絕承認,法律上的不可否認,否認也沒用,建立在科學證據上

- **Availability 可用性** 資料拿的到 & 系統不停擺

- **如何當好一個資安主管**:

- 透過⽂件化發佈管理意圖**Policy 政策**,請⼈執⾏,將G、R、C做好。

- G、R、C⽬的替組織創造價值,實現公司的使命與願景-->**戰略管理**

**治理(Governance)**: 即管理,最高經營階層的管理作為,⽬標是創造價值,實現組織的願景與使命

**風險管理(Risk management)**: ⽬標是降低風險發⽣的機率與影響,達到經營⾼層可以接受的程度。

**符合性(Compliance)**: 能滿⾜⽬標的特定要求,可能是法規、業界標準,公司政策等,特別要注意符合性風險。

### 📝戰略管理 Strategy Management

> **戰略** : 達成⽬標的⾼階計劃,包含==戰略組成、戰略形成、戰略執⾏==

> **管理** : 達成⽬標的⼀套有系統的⽅法。例如 P、D、C、A。

> **專案管理**: 戰略管理的最⼩單位

1. 戰略**組成**(Strategy Portfolio):

- 投資組合(Protifolio)(ROI) + 計畫(Program) + 專案(Project)+(成本效益)

2. 戰略**形成** (Strategy Development) :

- 從現在走向未來,寫出來,⼤標題

3. 戰略**執⾏** (Strategy Implementation) :

- 戰略-> 發布 ==**政策(Policy)**==,指⾼層的管理意圖,需書⾯化

- **Policy Framework** 戰略制定好後,如何執行?

- 高階主管在於表明意圖(戰略)。請人執行,透過文件化

先有 **戰略**才會有**政策**

- 強制性

- ==**政策 Policy** : 由**高階主管**定義==;定義了組織所需的安全範圍,並討論了需要保護的資產以及安全解決方案,讓執行者有依據與足夠授權,最不能變動者

- **標準 Standards** : 定義硬體、軟體、技術和安全控制的強制性要求。

- **程序 Procedures(SOP)** : 詳細的逐步操作文件,描述實施特定安全機制、控制或解決方案所需的確切操作。

- 參考性

- **指引 Guidelines** : 提供有關如何實施安全要求的建議,並作為安全專業人員和使用者的操作指南。(非強制)

- **Programs、Projects**

- 多個 Projects(專案) 組成Program (計畫),多個Program再組成戰略

- Project 就是一次性的事情要做出結果

### 📝風險管理 Risk Management

:::warning

**風險管理-口訣** **風險管理1234**

1. **一大目標**(Risk Management Objective) : ==**降低風險發⽣的機率與影響**==,將風險管到經營高層可以接受即可,即風險胃納(Risk appetite)

2. **兩大程序** : 風險評鑑(Risk Assessment)、風險處置(Risk Treatment)

3. **評鑑三個步驟(IAE)** : 識別(Identification)、分析(Analysis)、評估(Evaluation)

4. **處置四種措施(ATMA)** : 規避(Avoid)、轉移(Transfer)、緩解或減輕(Mitigate)、接受(Accept)

:::

:::success

**何謂風險** ==**影響目標**達成的**不確定因素**== 來源:**ISO-31000**

- 沒有目標就沒有風險

- 正面的影響是**機會(opportunity)**,負面的影響是**威脅(threat)**

- 風險三要素 : **影響、目標、不確定性響**

**風險並不是將他消除為零,而是管到可以接受**

- 關於風險需特別注意的是**符合性 (Compliance)**

- 明確的 (Explicit)

- Laws & Reulations (法律與行政命令)

- Industry Standars

- Contracts

- Corporate Policies and Standards

- 隱性的 (Implicit)

- Due Care & Due Diligence (盡職關心、盡職審查)

- Ethics

- 資訊安全治理 **Governance,Risk and Compliance (GRC)**

- **G**overnance (objectives)

- **R**isk (uncertainty)

- **C**ompliance (integrity)

- NIST800-30 (https://www.csiac.org/journal-article/evaluation-of-comprehensive-taxonomies-for-information-technology-threats/)

:::

- 風險管理(評鑑&處置)

- ==**風險評鑑三步驟(IAE)**== (看對組織是否有影響)

- 識別(**I**dentification): 識別是否與**目標**有關,有關才進行分析。

- 識別後,存在**風險登錄表**/風險清單

- 分析(**A**nalysis) : 透過分析風險的**不確定性**及**影響** 決定 **曝險值(Risk Explosion)**

- ==不確定性包含**可能性 likelihood**(用質化)、**機率Probability**(用量化)==

- 兩種分析方法:

1.==定性、**質化**分析法==(Qualitative Analysis): 依經驗主觀判斷,以⽂字敘述,**常⽤德爾菲法(Delphi Method、匿名問卷)**

2.==定量、**量化**分析法==(Quantitative Analysis): 取得⼤量數據客觀分析,⽤期望值法(Expectancy Method)

>發生**機率**為何?

**AV資產價值** : 一棟10層大樓,價值1000萬

==**EF曝險因子**== : 被影響的範圍,如淹水淹到2樓,EF為20%

==**SLE單次損失預期**== : SLE=AV(1000w) X EF(20%),一次淹水損失200萬

==**ARO年化發生率**== : 每20年發生一次淹水,即1年發生的機率為1/20=5% (ARO)

==**ALE年化損失預期**== : ALE =SLE(200萬)X ARO(5%),即年化損失預期為10萬 (ALE)

> OSG補充:

ACS: 防護措施的年度成本 $$/年

ALE1: 防護措施前的ALE

ALE2: 防護措施後的ALE

The value of a safeguard: 防護措施的價值或收益(ALE1-ALE2)-ACS

- 兩種方法都是為了作 ==**風險對⽬標影響⼤⼩的排序**==。

- 評估(**E**valuation) : 上述過程產生清單、與曝險值經過排序,都是 ==**為了做決策**==。

- ==根據風險**分析結果**,來**決定**是否進入處置階段。==

> 不是每一個被識別與分析的風險都會處理

- **風險處置四種方式(ATMA)** (基於衝擊影響與成本等因素考量)

- 避免(**A**void) : 放棄原本要做的事情,通常在專案未啟動前

- 移轉(**T**ransfer) : 第三方概念,Ex.買資訊安全險。風險可以轉移,擔責任不行。

- 緩解(**M**itigate) : 降低發生不確定因素,或處理影響。

- 資安談的保護80%都是談緩解風險,如何緩解? 及下**Security Control**

- 接受(**A**ccept) :僅留在風險登錄表,暫不處理。**考量成本效益分析。**

- **監控與審視**、**溝通**

- 相關風險名詞

- **固有風險** : 又稱**原生風險**,即未經處置

- **殘餘風險** : 處置過後剩餘的風險

- **次級風險** : 因風險處置而產生另外的風險

- **聯集風險** : 串聯風險、連鎖效應

- **SCRM(Supply Chain Risk Management)供應鏈風險管理**:SCRM是確保供應鏈中的**所有供應商或環節都是可靠的**、值得信賴的、有信譽的組織,這些供應商組織向其業務合作夥伴披露其做法和安全要求的措施。

- **KRI (Key risk indicators)** 關鍵風險指標 : 通常用於自動化方式監控建立持續風險管理計畫的組織風險

### 📝問題解決的重點

- 定義問題:確保有效性(Effectiveness)

- 緩解停損:實施臨時解法(Workaround)

- 找到根因:提出解決方案(Solution)

- 厚植根基:建立制度(Institutionalization)

### 📝⽀持組織業務 Business Process

:::warning

將安全融入組織的各個業務流程,特別是⼈事、採購、研發及併購。

⽀持組織產品及服務的持續交付 (BC)。

**將安全融入組織的各個業務流程-(**Human Resources ⼈事**)**

時時都安全,從員⼯的⽣命週期切入,看每⼀個階段的資安考量

:::

- **聘僱前**

- 建立職責描述 Job Description:⾓⾊和責任的規劃

- 對聘僱者進行背景與身家調查

- **聘僱中**

- **入職(OnBoard)**:NDA(保密協議)/ NAC(網路存取控制)/ AUP(合理使用原則/ Provisioning(供裝,提供服務、開權限)/ 身份查驗

- **發展與留任**:資安意識(Awareness)、訓練(Training)、教育(Education)

- ==**預防弊端,預防特權潛變**==:

-- **職責分離**(seperation of duties,SOD):將關鍵敏感的工作內容分給不同人員,防阻串通的保護措施

-- **雙人控制**(Two-Person Control):強調第二人一起作業,偵查有無異常

-- **崗位輪換**(job rotation)

-- **強制休假**:休息一周,讓另一人接手,偵查有無異常

- 當職位更變時,需要留意==特權潛變Privilege Creep==,給予正確的職位權限

- **解聘時**

- ==De-Provision 反供裝== :應在通知被解雇時,同時進用和刪除其系統的訪問權限

- 非自願離職者,特別注意告知時,**需要同時停用帳號**

- 公司財產回收(property recovery) / 戒護離開(escorted leave)/離職面談

- **導入任何制度與管理很在意的就是人員的訓練**

>[**NIST SP800-50 Building an Information Technology Security Awareness and Training Program**](https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-50.pdf)

- ==**Awareness** 意識認知==

==**含所有人**==,通常為聽演講、看影片、貼標語

==內容 : **政策宣導**(高階管理意圖)、**政策面**、**法遵主管要求**、**資安動態**==

- **Training** (Skill 技能)

特定**一群人**,透過培訓學習技能以達到對**工作**的要求

針對特定群組,教會特定技能

- **Education** (證照與證書)

==專業(賴以維生的技能)==

提供專業人員,有證書或學位的提升

- **如何有效性評估**:

1. **訓練計劃應在持續的基礎上進⾏**,包括在意識或培訓活動後,立即進⾏測驗,數⽉後再度測驗。

2. **應審查事件和事件⽇誌**,了解由於員⼯⾏為和⾏為⽽導致的安全違規發⽣率,以查看培訓演⽰前後事件的發⽣率或趨勢 **是否存在明顯差異**。

3. **定期內容審查的主要⽬的是檢查內容的相關性**。應使⽤定期內容審查定期修訂對組織內所需的適當意識、培訓和教育⽔平的評估。

[NIST SP800-50架構圖 ](https://i.imgur.com/Hk11FPq.png)

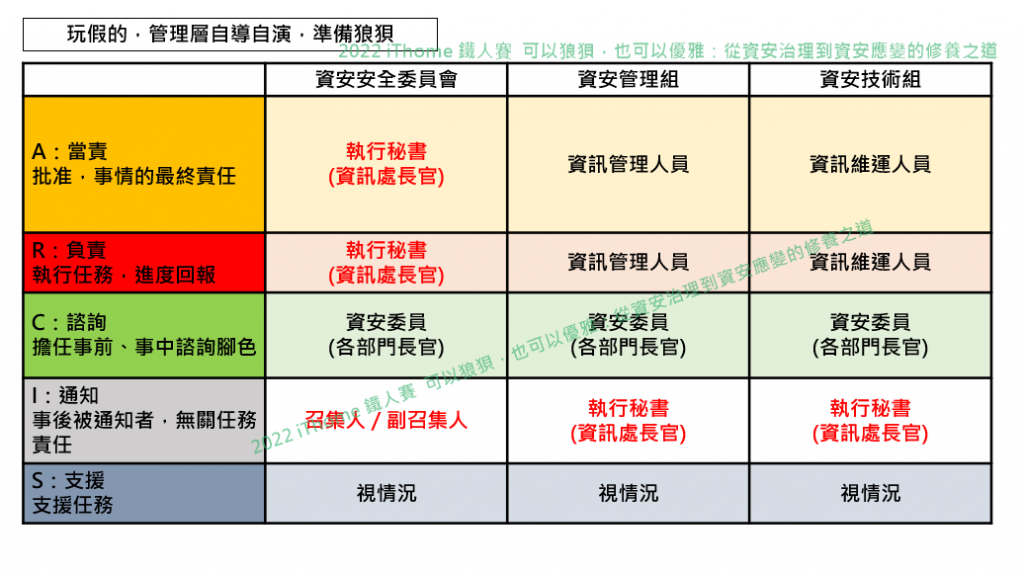

- **RACI Matrix**

- **Accountable當責者** 扛責任,一項專案中只會有一位當責者(One and only one),避免卸責。 (Ex.衛生股長)

- **Responsible負責者** 事情做好的責任,實際去執行、完成任務的人 (Ex.小學生同學,負責擦窗)

- **Consulted事先諮詢者** 在決定或行動前諮詢的在決定或行動前諮詢的人,常稱顧問

- **Informed事後告知者** 在決策或任務執行完畢後,需要將成果告知於他的人,為單向溝通關係。

- RACI Matrix

- Responsible、Accountable、Consulted、 Informed

示意圖 [參考](https://ithelp.ithome.com.tw/articles/10287483)

:::info

**將安全融入組織的各個業務流程-(**Procurement 採購**)**

從合約中的甲、乙、丙三方,即其關係切入

:::

- 甲(買方)、⼄(賣方)以外的都稱為第三⽅,課程所談的==第三⽅主要是提供保證(assurance)的第三⽅==

- **甲方**:採購、合約流程/SLA/SLR/FOCI

- SLA (Service Level Agreement):與外部廠商的協議書,有罰責

- SLR (Service Level Requirement):客戶的需求,無罰責

- FOCI (foreign ownership control influence):美國政府批准外資在美國境內從事投資活動,但前提是該公司必頇通過符合保護國家安全利益的審核

- 甲方買什麼?

1. Trusted Computer System:滿足(舊)橘皮書TCSEC,(新)Common Criteria_CC

2. IT Produsts:

3. Cryptography related product:滿足FIPS140-3

- **乙方**: 產品與服務交付方,要注意履約能力 (保證制度)

- CMMI (Capability Maturity Model Integration) 能⼒成熟度整合模式

- SAMM (Software Assurance Maturity Model) 軟體保障成熟度模型

- **丙方**:通常丙方都是獨立第三方,提供保證 (保證方/獨立第三方)

- SSAE-18 and ==**SOC report**== 的類型

### 📝常見的保證制度(產業標準)

**保證(assurance): 消除疑慮、提升信心**,1.自我宣告(老王賣瓜) 2.見證(第二方) 3.==驗證(第三方檢驗)==

==產品相關==

- **TCSEC:橘皮書Orange Book** 以前美國國防部採購規範,主要檢查電腦系統,分為4級ABCD

- IOS 15408 : 也就是CC(Common Criteria)

- FIPS140-3 : Cryptography related product

==組織相關==

- **==ISO 27001==**:IOSxx尾數1代表要求,資訊安全管理系統(ISMS)

- **==ISO 27002==**:是ISO 27001 附錄A的詳細參考資訊,提供控制措施選擇的具體參考。

- **SOC : Service Organization Control**美國職業會計師才能做稽核

- SOC 1:適用於 ==**財務系統**==(控制措施)

- SOC 2:適用於**財務系統以外**的資訊系統(控制措施)

- Type 1:==**書面審查**,只看控制措施的**設計適切性**==(Suitability of the Design)

- Type 2:不只看設計,還要看設計 ==**運作(至少半年以上)的有效性**==(Effectiveness of Operations)

- ==SOC 3:**SOC 2 Type 2的摘要版**(給客戶看)==

- **CMMI : 能力成熟度模型整合 Capability Maturity Model Integration**,舊版本為CMM for Software,整合了軟體開發能

力、獲取能力、服務交付能力

- 分類

- CMMI for 1. Acquisition 2.Development 3. Services

- 分級

- Level 1(Individual/Ad Hoc) > **Initial**:土法煉鋼

什麼都沒有,想到哪做到哪

- Level 2(Project) > **Managed**:各自為政

可以==重複==使用流程達到目標

- Level 3(Organization) > **Defined**:統一方法

有一套完整的SOP可以參考

- Level 4 > **Quantitatively Managed**:量化管理

開始有KPI制度

- Level 5 > **Optimizing**:最佳化

可以優化並持續改善

- **SAMM : 軟體保證成熟度模型(Software Assurance Maturity Model)** OWASP,開源的,==安全冠軍(Security Champion)== QA開發中推派**一人審視** 開發流程的安全性

- **CSA STAR:(Cloud Security Alliance Security, Trust and Assurance Registry)雲端相關** 27K、PCI、SOC 2

- **CC : 共同準則 Common Criteria**是針對 ==實現**資/通訊產品**所使用資訊技術的安全性,進行**安全認證**== 的國際標準(ISO/IEC 15408)

- **評估標的**(TOE, Target of a. Evaluation):送驗的標的物

- **安全標的**(ST, Security Target):標的物的描述、供應商的安全聲明 (廠商寫)

- **Protection Profile**(PP):業界規範的範本,可以使用多個範本(如: 多功能事務機含各種服務)

https://wentzwu.com/2022/01/29/common-criteria-cc-summary/

- 評估保障等級(EAL, Evaluation Assurance Level):以數值方式來針對評估的深度以及嚴謹性進行評比。每ㄧ個EAL會對應ㄧ組預先定義好的安全保障需求(SAR),這些安全保障需求涵蓋產品開發的全部過程,一定的嚴謹性

- ==**EAL 1(Functionally):Independently Tested**==

- EAL 2(Structurally):Tested

- EAL 3(Methodically):Tested and Checked

- EAL 4(Methodically):Designed, Tested and Reviewed

- EAL 5(Semi-formally):Designed and Tested

- EAL 6(Semi-formally):Verified Design and Tested

- ==**EAL 7(Formally):Verified Design and Tested(嚴謹、學術水準、數學理論支持)**==

### 📝BC 業務持續摘要

:::success

- **產品**及**服務**的持續交付 (才能創造價值)

- 資安談的保護80%都是談 **緩解風險**

- 業務**持續** : 處理已知的未知 (尚未發生,先識別出來,做好準備)

> NIST 的 業務持續 是從組織韌性來寫

- 業務**韌性** : ==從風險⾓度是處理未知的未知風險 (萬一發生,如何調適、還原)==

:::

### 📝BCM & BCP

- Business Continuity,BC的能力是 **(目標)**,所以有 Management **(管理)**

- **管理**就是達成**目標**的有系統的方法,方法就是 **P、D、C、A**

### 📝業務持續營運 (ref ISO-22301)

> [color=blue]**組織持續交付產品及服務的能力**,不會與身俱來,需要培養、維持與持續改善

> - BC不是只有資安,是**業務**問題

>- **資安**:==只是關鍵資源之⼀,從組織業務流程觀點來思考,BC是T2層級==

- **第一次從無到有做 BCM**

1. 內外部**環境分析**,SWOT 分析

2. **識別**出**利害關係人**

3. **分析**與了解**利害關係人**的**需求**

4. 根據**需求**訂定 BC ==**範圍(Scope)**==

> **範圍(Scope)**的找尋 : 根據**組織結構**與**產品及服務**兩個面向訂出來,

> **範圍(Scope)**的呈現 : 以**清單**方式來呈現

5. 對 ==**範圍(Scope)**== 做 ==**業務衝擊分析**(Business Impact Analysis, **BIA**)==

> - 影響業務衝擊 背後都是錢

> - 用錢換算成時間

> 了解停擺對於業務衝擊有多大(透過BIA了解耐受度)訂好目標值

> - 識別 ==**關鍵流程** 以及其所依賴之 **關鍵資源**==

(能夠產生**產品及服務**稱為**流程**)

(**關鍵資源**會支持多個**關鍵流程**) (包含供應商)

> - ==**MTD** : 最大可容忍的停機時間== (Maximum tolerable downtime, MTD) (與業務單位訂出)

> - ==**RTO** : 恢復時間目標==(Recovery Time Objective, RTO) (復原目標時間,業務單位給IT的目標)==RTO需⼩於等於MTD==復原⽬標時間

> - **RPO** : Recovery Point Objective

> - **SDO** : Servie Delivery Objective

> - **DRP** : 災難恢復計劃

> **RPO(Recovery Point Objective):** 資料恢復點⽬標,沒有資料沒有RPO,

> Ex. 7/12發⽣障礙,復原到7/10的資料==MTD (最⼤可容忍停機時間)是主導DRP (災難恢復計劃==)、RTO (恢復時間⽬標)和RPO(恢復點⽬標)的業務需求⽬標。RTO 和 RPO 驅動 DRP。==恢復站點的選擇是DRP的⼀部分,應該由 RTO 驅動。==

>

> [參考](https://ithelp.ithome.com.tw/articles/10222444)

7. 對BIA找出的 ==**關鍵流程、關鍵資源**== 做**風險管理**(風險**評鑑**、風險**處置**)

**舉例1** : 產品及服務 -> 運動鞋 -> (越南廠區)的運動鞋

**舉例2、風險處置** (NIST 觀點有 前/中/後 & 人/流程的部分) 會產出許多**計畫書**,以機房(洪水)為例: (後面接==事故回應==)

- 事前: 選址考量避免淹水,**預防**措施 有洪水閘門

- 事中: **矯正**措施 淹水時的抽水

- 事後: **復原**措施

- ==後續接 **Continuity and Contingency (連續性與偶然性)** 相對應的 **三階風險計畫書**==

- OSG補充-故障相關名詞:

- 平均無故障時間 (MTTF) 是在特定操作環境下設備的預期典型功能壽命。

- 平均修復時間 (MTTR) 是在裝置上執行修復所需的平均時間長度。

- 平均故障間隔時間 (MTBF) 是第一次故障與任何後續故障之間的時間的估計。

- 服務等級協定 (SLA) 明確定義了供應商在發生設備故障緊急情況時提供的回應時間。

### 📝Continuity and Contingency (連續性與偶然性)

:::warning

**Planning**(規劃),展出**Plan**(計畫)

:::

- 業務持續管理 (BCM)

- 讓**產品**與**服務**交付不要中斷,

>- 事前 : 做好**準備**

>- 事中 : 做好**因應**

>- 事後 : 做好**快速復原**

- 所以要寫很多的**計畫書**,計劃書舉例

- Tier 1 組織層級

- 公關危機溝通計畫 (緊急狀況)

- 人員疏散計畫 -> OEP

- Tier 2 Mission / 業務流程

- 人員或疫情與技術無關 (重要幹部、產線操作員出事) --> BCP

- 辦公區域損毀需在異地 30 天以上 , 業務單位都要轉, 含繼位計畫 -> COOP

- Tier 3 Information System

- 機房燒掉、異地機房 -> DRP

- 事故回應計畫 (洪水來了,所有事故應考慮 這裡強調資通安全事故)

- 資訊系統應變計畫 -> ISCP

- 基礎設施(油、水、電、電信) -> CIP

- 實務上思考

> 先訂**範疇**,總公司定範本原則(政策/標準/程序/指引),各單位在訂完整的

- BCM (ISC2業務持續營運管理)

來源:Benson教練筆記

- 安全事故回應(是為了讓業務持續)

NIST + CISM

- 事前(準備階段)

- 主管要先規劃好相關 Policy

- IR團隊人員依照流程執行

- 技術

> EX. RAID1/6 與 Mirror

- 預處理(檢傷) Triage(Ex.救護車現場回報狀況)

**[重點: 1.判斷真/假 2.排定順序 3.進行通報]**

- 偵測(通報機制/如何知道有事?)

- 被動 : 人員回報

- 自動 : 系統偵測 (Firewall/IPS/IDS 產生 Alert)

- 分析與驗證(**Validation**)

- 驗證通報的真偽(是否為誤判),假的就不用處理

- **Prioritization**

- 排定優先順序 (判斷等級) 如高、中、低

- 也影響通報層級 (Ex.通報主管機關幾小時內)

- **通報**

- 根據預先規劃的嚴重度,通知到不同**層級**

- 相關人員/主管

- 技術人員(回應團隊)前往處理 (回應事故)

- **回應**

**[先停損/後根除/有損害做復原/與證據蒐集]**

- **先抑制**(停損) Containment

不讓事態更嚴重 (取捨,能拔網路線解決,就不用關機)

- **後根除** Eradication

(解決,找到根因)(但需要考量客戶的生產力)

Workaround 臨時性解決(治標)

Solution 找到根因解決(治本)

- 視情況復原 Recovy

- 證據的留存

- 事後

**[檢討改善]**

- Lessons Learned / 檢討改善

- 事故管理需要加唸IDS、數位鑑識

### 📝Compliance 符合性 / 法遵事項

- [參考資料-Azure合規中心](https://docs.microsoft.com/zh-tw/compliance/regulatory/offering-home)、Wiki

- ==法規相關資訊摘要==

|**法規名稱** | **國家** | **對象** | **摘要** |

| -------- | -------- | -------- | -------- |

|**FISMA**|美國|**聯邦政府與相關公司**|**保護美國聯邦政府**,避免遭受網路安全攻擊和自然災害,致使敏感資料遭遇風險

|**SOX**|美國|**上市公司**|沙賓法案,對公司經營高層做法律的問責與**股票市場**的財報、會計、金融相關 |

|**HIPAA/HITECH**|美國 |**醫療單位**|規範了**醫療資訊的安全和隱私**建立屏障|

|**PCI DSS**|全球|**支付相關**|旨在透過進一步控制**信用卡資料**來防止詐欺行為|

|**GLBA**|美國 |**金融機構**|規範**集團內客戶財務資料隱私**條款。|

|**GDPR**|歐盟|境內設立的企業、人|對所有歐盟個人關於**資料保護和隱私**的規範,涉及了歐洲境外的個人資料出口,需在**72小時內通知**。兩家公司資料共享可以使用**標準合約條款**|

|**Privacy Act** | 加拿大 |加拿大政府|規範**政府機構**可以收集和保留有關個人的資訊。|

|**PIPEDA**|加拿大|私人企業|加拿大聯邦隱私權法,旨在規範民間機構進行「商業活動」時處理個人資訊的方式|

|**CCPA**|美國|各州|美國各州頒布的第一部全面的資料隱私法,此前(2018),**加州**通過了第一部資料外洩通知法,該法是根據歐盟《一般資料保護規範》(GDPR) 的要求制定的。|

|**COPPA**|美國|網站經營商|要求網站收集**13歲以下兒童**的個人信息時必須事先徵得家長同意。|

|**ECPA**|美國|人|**禁止未經授權監視電子郵件和語音郵件通訊**。|

|**FERPA**|美國|**教育機構**|規範了**學生教育記錄**的處理與隱私權|

|**CALEA**|美國|**通信業者**| 要求通訊業者根據適當的法院命令,協助執法部門提供**監聽、竊聽**|

|**EEA**| 美國 | 人 | 經濟間諜法,對任何因竊取**美國公司商業機密**而被判有罪的人處以罰款和監禁|

符合性-其他補充-**==(ISC)2道德準則==**、DD、美國法規

- 投訴者,須為受害者,需指出受害者⾝份,並指出CISSP當事人所違反的原則(Ex. 第三條是雇主、第四條==擁有專業證照或也是CISSP 成員==才能檢舉)

- (國家社會) 保護社會、共同利益、必要的公眾信任和信⼼以及基礎設施。

- (個人道德) 以光榮、誠實、公正、負責任和合法的⽅式⾏事。

- (為雇主) 為原則提供勤奮和稱職的服務。(為你的雇主提供專業)

- (為產業) 推進和保護職業。(促進並保護資安專業)

- Due diligence& Due care:

- **Due diligence盡職調查** : 事前,指制定計劃、政策和流程來保護組織的利益。例如: 合約審查

- **Due care 盡責關心** : 事中,指實施安全工作的個人行為

- 美國法案補充:

- **第一修正案** 包含與言論自由相關的保護。

- **第四修正案** 防止執法機構在未經合理原因或未經同意的情況下搜索人身、房屋、文件和財物、美國設施或電子系統

- **第五修正案** 確保任何人都不需要擔任對自己不利的證人。

- **第十五修正案** 保護公民的投票權。

**其他補充(Erwin教練)**

- **Business Case(評估案)** P.142

> 任何Project or Program 直不值得做都會經過**評估**,確定可行才會**立案**變成**專案**

- initiative

初期提出稱為**創新提案**

- Alternative 候選方案

- 兩案併呈

- 每一候選方案都要做==成本效益分析==

- 給主管選擇

- 選到的方案成為解決方案(策略)

- 立案 Charting

- 成立專案 (會有專案描述與專案經理)

- **Project Managemt**

> 管理目標:成本、範圍、時間

- **有時間限制,做出結果**

- 成本、範圍、時間都要明確

- 並且兼顧品質

- **Scope Creep 範疇淺變**

>不受控的範圍變化

「範疇潛變」係在專案進行過程中發生未經授權或未加以控制的範疇變更。未走公司的標準變更管理程序。

- **變更管理**

變更管理的標的物是**基準**

**基準**是被核定的東西

- 組態基準、專案的 範圍、時間、成本 也是

強調**基準**與**組態**管理

- 先提申請、 評估、核定、 追蹤績效並做好溝通

---

## Domain 2: Asset Security

:::warning

**口訣 : 盤點 / 分類 /保護**

- **盤點** : 找Owner

- **分類** : 分類表 (業務衝擊大小 (RMF)、機密性、敏感度、核心、業務價值)

- **保護** : 為了達成目標就會有風險產生,故要做**風險管理**(評鑑/處置),處置的具體措施就是**實施安全控制措施**

:::

### 摘要

- **資料治理**:企業自有資料、個資(定義、角色、處理原則、去識別化) 、資料三態及生命週期(資料清洗與殘留)

- **資產安全**:重點是在講整個==生命週期中收集、處理和保護資料==

- ==盤點 / 分類 /保護==

- **盤點**

- 資訊資產 (孔雀八根毛都要盤)

- Ex. 人 (處理不同的資料機密等級)

- ==沒有**盤點**無法**分類**, **指定資產的擁有者(Owner)**==

- **分類** (分別出重要等級,投入資源)

- ==用分類表==,將資料==標籤== Label the data

- 根據商業價值做分類

- 重要的先保護

- 具體使用美國的 NISTRMF

- **保護** (就是控制措施)

- 如何透過安全管制措施

- Subject / Object

- 最重要的是存取控制類 ( I+3A )

- 資訊系統的組成(孔雀八根毛) ref ISO-15288

- 整個課程都在談**目標**,所有的作為都是==目標驅動==。

- 所有的啟動點都是從資安的定義開始。

- 資安保護的標的物(資訊系統元件)

- 透過**盤點**、**分類**、**保護**

- 資訊系統(information system)-將資料(data)轉化為資訊(information)的系統

### 📝Category VS Classify 觀念

**盤點**後怎麼**分類**很重要,談**分類**時

- **分類 (Category)** 可以有很多標準(視用途與情境)(Ex.RMF分類階段),可以是

- 可以從**衝擊**大小 (RMF)

- 機密性、敏感度

- **業務價值**

- 可能的**營業損失**

- 機會成本

- 歷史成本(採購成本...)

- **分類 (Classify)** (書上提到的試用資料分類)

- **資料**的**機密等級**

### 📝資料

:::info

- **資料**

- 個人資料

- 需考量情境

- 企業

- 產、銷、人、發、財

- **個資** : 一項**資料** 個人資料

- **隱私** : 是一項**權利**

:::

- **資料治理** (公司高層要注意資料的管理)

> 會有法遵要求、符合性

- ==**企業自有資料(非個資)的角色**==

- **Data Owner**(擁有者) 當責分類與授權決策,為組織選擇Baseline標準,不做設定(動口)

- **Data Steward** (管理員)管理資料品質,因為資料可能蒐集來自各業務單位

- **Data Custodian** (保管人) 依照Data Owner授權決定,在系統上做權限設定,負責安全控制的日常應用的保管人,如IT人員、設定防火牆保護他、備份 ==(動手)==

- ==**盤點**後可與[智慧財產](#📝智慧財產權)等議題連結==

- **Jacky教練案例** : HR系統,由HR主管(Owner)制定Baseline標準,由HR主管指派的HR員工(Steward)設定資料,確認品質;最後由infra人員(Custodian)設定權限、備份

### 📝**個人資料**

[老師資料補充](https://wentzwu.com/2021/01/30/privacy-frameworks-standards-and-regulations/)

- ==**OECD (源頭)** 提出八個大原則,希望各國盡量做== (無強制力)

- **各國立法**

- GDPR 參考OECD內容訂出相關 [GDPR](https://gdpr-info.eu/?fbclid=IwAR3Q-zgFgIhTH0Pd92QIUdy54DioEaCpEllQd33zFeBXX5aL22yVPzu0Umw)

- 英國 BS 10012

- **國際標準**

- ISO 27701 PIMS

- ISO 29100 隱私框架

- ==**個資的定義**==

- 個資 :可以直接或間接識別的個人相關資訊,是當事人的個資 (Data Subject / Data principle),

- 每個人都保有**隱私**的權利,都有權利要求自己的個資不外洩,因此企業在蒐集個資時要尊重隱私。

- ==PII &PCI &PHI==

| **No** | **說明** | **用途** |

| -------- | -------- | -------- |

| 個人身份信息 (PII) | 可以直接或間接識別的==個人相關==資訊 | 全名、地址、社會安全號碼、駕照或護照號碼 |

| 支付卡行業 (PCI) | 支付卡交易過程,包含PII的任何資訊,此數據供常與==金融==服務相關 | 一般 PII 信息(見上文)、信用卡號、信用卡芯片密碼、持卡人姓名 |

| 保護的健康信息 (PHI) | 關於==個人健康==的任何信息,為最常被利用的個人信息。PHI 必須受 HIPAA 保護 | 一般 PII 信息(見上文)、帳單訊息、保險訊息、健康訪問日期、提供者與患者之間的通信 |

- ==**個資的角色**==

GDPR 定義 (https://gdpr-info.eu/art-4-gdpr/)

- **Data Subject / Principal** (個人資料擁有者)

- **Data Controller** : 當責,決定**蒐集目的**與**處理方式**

- **Data Processor** : **代表**控制者,根據其目的與處理方式來處理個資,根據歐盟 GDPR 等法規執行特定操作

- **OPT案例:**

亨利工作的公司在歐盟運營並收集有關客戶的數據。他們將這些數據發送給第三方進行分析並提供報告,以幫助公司做出更好的業務決策。什麼術語最能描述第三方分析公司?

>

>第三方公司是數據處理者(Processor)——他們代表亨利的公司處理數據,而亨利的公司是數據控制者(controller)。收集有關數據主體(subjects)的數據。數據所有者(owners)的任務是做出有關數據的決策,例如誰可以訪問數據以及如何使用數據。

- OSG補充: **Control Objectives for Information and Related Technology (COBIT)**

- 是 ==第三方治理==的資訊技術 (IT) 管理和治理的框架

- ==Business owners== 可應用COBIT 來平衡安全控制需求與業務需求

- 如未提供足夠的文件滿足第三方治理的要求,可能導致操授權(ATO)的失效。

- ATO的四種類型是操作授權、公共控制授權、使用授權和拒絕授權。

- **六大關鍵原則**:為利益關係人創造價值、採用整體分析、動態的治理系統、治理不同於管理、根據企業需求量身訂製與採用端到端的治理系統。

- NIST SP 800-18 補充 system owner:包括協助制定係統安全計劃、維護計劃、確保培訓以及識別、實施和評估安全控制。

- ==**個資的處理六大原則**==

1. 蒐集時告知目的

2. 取得同意

3. ==蒐集最小化 (用不到不蒐集)==

4. 善盡保護原則

5. (怎麼用) 兼顧資料品質

- 開放客戶參與 (開放客戶自己可以修改自己資料)

- 被遺忘權力 (可要求刪除)

6. 出事要告知 / 出事要負責 (賠錢)

- ==**個資保護**==

- **匿名化處理 (Anonymization)** : 做到==無法直接或間接識別當事人==。處理完後就是一般資料,不是個資。

- **測試資料永遠不能為真實資料**

- ==**擬匿名化 (Pseudonymization)**== : 可回朔的匿名化手段

- 若對靜態數據需要保護,通常用AES對稱型加密

> 吳OO <--> QQ2394 (背後一有張對照表)

> 對於使用者與測試人員是無法回朔的

### 📝資料生命週期 Data Life Cycle

- 生命週期(6大階段)

- **Create** **建立(企業內部資料)** / Collect **蒐集(個資)**

- **Store** 儲存

- **Use** 使⽤

- **Share** 分享

- **Archive** **封存**/Retention 保存

- Ex.DB 資料轉到磁帶,DB空間釋出,資料要留很久,考量成本效益,久久查一次,法遵要求、主管機關

- ==**Destroy**==

- 資料的銷毀 (需考量殘留問題)

- **清資料(程度)** (資料消毒) : Sanitization

- Erase 等級最低,僅能部分刪除

- Clear(救得回)

- 常用於相同級別資料的媒體裝置上,可以重複使用

- Purge(救不回來)

- degaussing 消磁

- 適用於磁性硬碟、磁帶

- CD、DVD、SSD無效

- Destory破壞/Disintegration解體/Destruction破壞

- 資料清洗程度**判定標準**

(用**專業實驗室的標準**\專家、專業知識與專業工具) NIST 指引

- **專業實驗室可救回** -> 一般清理Clear,透過指令 或 UI 操作

- **專業實驗室不可救回** -> 清除Purge,要使用 Purge 指令集,用特定的 patern, 廠商專用工具

- 資料殘留問題 **殘留** : Remanence

- 清不乾淨就會有殘留問題

- 美國國家安全局要求對**SSD進行物理銷毀**,否則會清不乾淨

- Cryptographic-Erase 加密加密後並把金鑰刪除

(適用雲端,或是 SSD,USB Flash base)

:::info

OSG/OPT補充:

- ==**OverWrite**== : 是purge的一種技術手段,但要看寫入的次數與Patern

- ==**Data loss prevention(DLP系統)**==: 可以 ==**數據標記**==、監控和限制文件傳輸到的位置

- **Tagging標記** : 確保可以根據其組織的處置流程來識別和處置已達到生命週期終點的數據

- **Tokenization標記化** : 將敏感資料與獨一無二的識別符號進行交換的過程,它能維持所有資料當中必要的資訊,同時不讓安全曝露於風險之中。 標記化會以和資料相同的格式,產生完全隨機的字元,用來取代真實資料內容。

- ==**CASB 雲訪問安全代理**== : 位於雲端與用戶間,通常包括身分認證、授權控制,只有被授權的用戶才能訪問雲資源,其也可以用於監控活動、實施DLP功能等安全策略。

:::

- 硬碟銷毀

- **技術上是救不回來**

- ==行政管理面/程序管理上 選商(供應鏈)== (重要資安問題,程序出問題)

- Ex. 垃圾桶

- 銷毀的資料

– 外包廠的背景

- 取件之後

- **封存**與**備份**的差異

- **備份** : 備份完資料,資料還在

- **封存** : 備份完資料,就將目前資料刪除不占用空間

- 從**狀態**來看時間==資料三態==

| No | 狀態 | 適用 | 脆弱性 |

| -------- | -------- | -------- |-------- |

| 1 | At Rest 靜止的資料 | 硬碟(如 Microsoft’s BitLocker),Paper | 實體設備竊盜,使用**對稱加密AES**保護 |

| 2 | In Motion/transit 移動的資料 | 傳輸中的資料 | 封包竊聽,TLS保護 |

| 3 | In Use 使用中的資料 | RAM(載入記憶體) | 未經授權存取 |

### 📝常見的保護措施

- 參考 Domain 5 (落地的保護措施)

- 分兩大類

- 存取控制

- 密碼學

### 📝存取控制 P.224

:::info

何謂存取 : 就是**使用**

==**主體 Subjects**==在**使用**==**客體 Objects**==

**主動** 使用 **被動**、關係是**相對**的

:::

**主體與客體之間的存取動作要被管制,要管制哪些具體行為(項目) 3A**

- Authentication 驗證身分

- Authorization 檢查授權

- Accounting 紀錄行為(寫Log)

**誰來管制這行為?**

- ==**Security Kernel**== (就是 **Access Control** ) **橘皮書 1985**

> 專業字 mediates(調解機制) ,本身是軟體配合硬體特性,可視為負責AccessControl 的安全模組

> 安全元件之一

- 參考 **Reference Monitor Concept** 最早的存取**概念**

- 自身要夠安全

- 存取都要管制

- 體機夠小

- **Trusted Computer System , TCB** 電腦系統的採購規範

- TCB是硬體、軟體和控制的組合,它們協同工作以實施安全策略

- **TCB 是 : 一套電腦系統內安全元件的總成(最低要求)**

- OSG: (TCB) has a component known as **the reference monitor** in theory, which becomes the security kernel in implementation.

- reference monitor 參考監視器在授予所請求的存取權限之前,驗證對每個資源的存取權限。

- 安全元件還有 EX. Security Keneral , TPM,TR (可信任式復原) ...等

- **Security Perimeter** 安全邊界

- 和其他負責**非安全事務**的**元件**合組成一台電腦,**安全元件**與**非安全元件**之間的判定標準,這虛擬的邊界稱為**安全邊界 Security Perimeter**

- 系統周圍實體安全區域的邊界也是

:::info

更多安全控制 請看 Domain 5 IAM

:::

### 📝智慧財產權

- **專利** patent

>[color=orange]==保護發明者的知識產權==

- 需要被**公開**,私有財產公有化的過程,專利期滿 -> 人類共同資產

- 每個國家規定時間不同 (自申請日起20年的報戶期限),且申請台灣僅適用台灣

- 專利維持成本高,申請前需要進行公開專利檢索

- EX. 專利藥 VS 健保藥/學名藥 (專利過期每個藥廠可以做) 藥效可能有差,但是價差很大

- **版權** Copyright

>[color=orange] ==**防止**創作者的**作品遭未經授權**的**複製**==,版權**保護的是"點子的表現方式(the expression of ideas)**",而不是點子本身,用表示 **©**。

- 創作者,版權歸作品的創作者所有

- 被保護時間,最後一位共同作者去世後的70 年

- 受雇用而創作的作品

- 第一次發表日後的 95 年,創建之日 120年取短

- **相關法案**

- ==**數字千年版權法 DMCA**==

- 防止複製數字介質 (數位媒體)

- 若罪犯使用ISP線路嘗試違反版權活動時,ISP要負責

- ==**DRM (Digital rights management ) 數位版權管理**==

- 資料不小心洩漏,可以追到當事人的方法

- 功能: 持久性線上身份驗證、自動過期和連續審計追蹤

- **商標** Trademark

> [color=orange]主要目的用來識別主要企業或產品 Ex. M 麥當勞

- 圖案、文字、聲音也算

- CISSP(R) <--文字也是

- 7-11 <-- 便利商店音樂

- 有登記 -> (R)、未登記 or 獲得批准前 -> TM 表示

- 可以一直申請/續用

- **營業秘密** Tradesecret

>[color=orange]保護極其重要,只要保護好不會讓人知道,==保護期間可以最久==

- 認定,企業要善盡保護,必須確保能存取相關資訊的人簽有 NDA

- Ex. 可口可樂的配方,保密到家不讓人知道

- **相關法案**

- 經濟間諜法案 EEA

- 思考 程式碼 用哪種方式保護

- **演算法**比較可能登記 **專利**

- 套裝軟體 (編譯過)

- 程式碼主要**要保管好** -> 營業秘密

### 📝Security Control 大分類

> 請從本質去了解,思考如何做到,為了達到什麼目標?

> Security Control 為了達到(什麼) Control Objectives

- **大分類一**、==**HIPAA法案**== (Health Insurance Portability and Accountability Act of 1996)

- **行政管理類 Administrative**(實施策略與程序)

ex: 程序、政策、背景調查、數據分類/標籤、安全意識培訓、人員控制和測試等

- **邏輯/技術類 Logical** (實作於軟硬體上)

ex: 身分驗證方法、加密、訪問控制表、防火牆、路由器、IDS等

- **實體類 Physical**(提供安全保護機制)

ex: 保安、柵欄、刷卡、上鎖的門/窗、看門狗、攝影機、警報器等

- **大分類二**、**(ISC)2**以時間序列來看

- **事前**

- 指示類 Directive (行政管理類) : 管理意圖表現

- 嚇阻類 Deterren (告知你後果,不要這樣做) : 打消動機

- 預防措施 Preventive (Ex. 門禁管制) : 提高門檻

- **事中**

- 偵測措施 Detective (一直測密碼)

- 矯正措施 Corrective (保全來看)

- **事後**

- 復原措施 Recovery (已被破壞)

- 補償措施 Compensating (現行的不好用)

- 因為有風險,為了達到目標所以透過 **Security Control** 來**緩解**==風險==

- 但不一定直接就對到 CIA 目標

- 要看的是 **Control Objectives** (稽核來看,判定有效性方式有無達到控制目標) -> 帶到**安全評鑑**(透過 查驗/訪談/測試)

### 📝RMF,RMFRISK MANAGEMENT FRAMEWORK

[參考網址](https://wentzwu.com/2020/08/03/sdlc-and-rmf/)

**T3**

- RMF : **風險管理框架**

(NIST RMF 專有名詞)

因為是框架(懶人包) 僅是**基準**而已 所以不含風險評鑑。

(照做能處裡**常見風險**)

- NIST 資訊"系統"資安人員**見解**

**800-53** (NIST 建議的懶人包查表)

- **1.分類系統** (CATEGORIZE)

- 依==系統層級==**衝擊程度**(Impact Level)分 (高/中/低)

> 從系統上處理的**資料**型態

- 可查表 800-53 對應控制措施,用控制基準挑選

- [如何分類系統-細部](https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-60v1r1.pdf)

- 先看系統處理了哪些資料,==**取最高水位 High Water Mark**==(高衝擊)

- **2.選擇控制** (SELECT)

> 選擇控制/查基準(框架)

- 選擇要下多少控制項目 (參考法遵循或框架)

- 排除不適用/替換不好用/新增需要的

- ==**Scoping**== 定範圍,先決定基準,透過風險評定,排除不適用項目,因為不是都適用 (從框架挑基準)

- ==**Tailoring**== (量身訂做) 對系統、服務與資產等選擇對應的安全控制措施。做補償措施,替換掉不好用的。

- **3. 實施控制** (IMPLEMENT)

> 將控制措施做起來

- **4. 評鑑** (ASSESS)

評鑑所實施的安全控制是否有效 (有效系統才會被授權)

> 產出評鑑報告

- **5. 授權** (AUTHORIZE)

> 主管授權讓系統上線 (系統被授權)

- 授權非永久授權,需定期評鑑

- **6. 持續監控** 控制措施

- Certification 評鑑與授權

- Accrediation 授予

NIST 800-53 (NIST RMF 建議的懶⼈包)Benson

==**SDLC有相對應的主要活動**==

### 📝NIST Generic Risk Model

- 來自 **NIST 800**

- NIST Generic Risk Model

- 資安人員對於風險的描述

- **誰**用什麼**方式**用**什麼**做到

- Threat Source

- Threat Event

- Vulnerability

- 威脅**情境** Threat Scenario

> **一個**威脅來源(Threat Source)對應到**一個**威脅事件(Threat Event)的組合

> Ex. 一個小屁孩 可能會有多個威脅情境

> 同樣小屁孩(威脅來源),做 SQL Injection(Event)、XSS(Event)、DDoS(Event) ...等

- **OSG補充**: ==**ITIL(Information Technology Infrastructure Library)資訊技術基礎構架庫**==:英國政府制定,一套被廣泛承認的用於有效IT服務管理的實踐準則,有助於優化IT服務以及支持業務增長、變革和轉型的最佳實踐。

- **OSG補充**: ==收購和合併==使組織面臨更高的風險。此類風險包括不當訊息披露、數據丟失、停機以及無法實現足夠的投資回報 (ROI)。

---

## Domain 3: Security Architecture and Engineering

:::warning

### 口訣 : 時時都安全,處處都安全

- 老師重要資訊 Security Engineering 101

https://wentzwu.com/2020/12/14/security-engineering-101/

- 密碼學研究1234

- 一大研究:**密碼學研究**(cryptology)

- 二大學問:**密碼學**(cryptography)與**破密學**(cryptanalysis)。

- 三大重點:破密學有**情境、弱點及技術**三大重點。

- 四大技術:密碼學有**加密、雜湊(HASH)、訊息驗證代碼(MAC)及數位簽章**。

- Data Centers (資料中心): 從**縱深防禦**切入

- Site Management **機房選址**

- Perimeter Security **邊界安全**

- Facility Security **建物設施安全**

- **雲端服務**:定義、服務模型、部署模型、共享責任及虛擬化技術

- **系統架構**:三層式、SOA、Microservices、Restful

- **零信任**:802.1X, Port knocking/SPA, XACML

:::

### 觀念

:::info

- **認證(Accreditation)**

指**主管機關**對**某實驗室**或**驗證機構**給予正式==認可==,==證明其有能力執行某特定工作==。例如:SGS的食品服務部是經過衛生福利部TFDA認證。

- **驗證(Certification)**

由**中立之第三者**確認某一項**產品**、**過程**或**服務**,能否符合規定要求達到一定標準。

- **工程概論** : 定義、方法、理論、密碼

- **工程專題** : 軟體工程,網路工程,機房工程

- **工程**:

運⽤專業知識,把系統(軟體、網路、機房等)作出來,滿⾜利害關係⼈,解決問題,讓它上線、維運它,⼀直到它除役。

- **系統**:由⼀群元素組成,要達成某種⽬的

- **架構**:主要元素及其關係。

- **設計**:⼀個書⾯紙上談兵的解決⽅案。

- **架構設計**:提出並描述主要元素及其關係的書⾯的解決⽅案

:::

### 📝SDLC(System)

記憶點:**IDIOD**

- **Initial 起始**: 開始要先評估與分類等級級別

- **Development 開發/Acquisition 購買**:可以選擇要自建還是購買

- **Implement 實施 / Assessment 評鑑**:上線前要取得同意與測試,此階段包含C&A

- **Operations and Maintenance 營運和維護**:持續監控,異動時,要有Change Management的管理

- **Disposal 除役**:關閉系統,要注重資料殘餘的議題

### 📝安全設計理論

- **10 大安全設計原則**

- **==最小權限原則==** ( Least privilege )

- 給大家盡量小的權限,夠完成任務即可,不要給過多的權限。

- **責任分離原則** (Separate responsibilities): **SOD**

- 像是邏輯層級或是系統層級,須做到責任分離。

- 採購流程,出納跟會計要分開,責任分離避免安全性疑慮。

- **不輕易相信** ( Trust cautiously ):零信任

- 任何未知的連接都應該視為不可被信任

- 盡可能地==採用簡單的做法== ( Simplest solution possible )

- 若安全設計太複雜,大家很難理解,就會很難正確執行。

- **記錄敏感的事件** ( Audit sensitive events )

- 系統出事的時候,才可以查閱,且Log需要放在更安全的地方,並做權限控管。

- **安全地使用預設值** ( Secure defaults )

- 當系統安裝完後,需更改預設的帳號密碼,使用預設是很危險的。

- **不要依賴「混淆」** ( Never rely on obscurity )

- 例如:更換port號,混淆程式碼等等。既然是人做的混淆,總有可能被暴力猜中

- **==深層的防禦==** ( Defense in depth )

- ==多層防禦==的概念,避免被駭客單點突破後,整個系統就被取走。

- **不要發明自行安全機制** ( Never invent security tech )

- 例如,不要自己發明加密演算法,因為你設計的東西很難做到完善。

- **==找尋脆弱的環節==** ( Secure the weakest link )

- 應該主動地去找尋系統的弱點,然後改進它。

- **10大安全架構原則(Saltzer & Schroeder)**

1. 經濟、成本考量

2. Fail safe default (失效的安全預設) --> 早期Switch/hub 被灌爆(Switch降級成Hub),為了可用性,高層接受降級的風險,所以還是讓它降級

3. Complete Mediation (完全管制) -->每ㄧ個Request進來都檢查,零信任基礎

4. 開放設計(不要獨規,以前自己搞,都是獨規,後來公開後全世界都來看,更安全(AES),要開放到什麼程度才能保證競爭優勢,等到競爭對手都差不多會了再公開)

5. 特權獨立

6. 最小權限

7. 不要共用(模組化、結構化)

8. 心理接受度(員工對臉部識別的接受度)

9. 工作因子(破解一個系統的時間)

10. 破功了也要做好紀錄

(From Benson教練補充)

- **各種故障狀態**

- **Fail-open** : 要求系統在發生錯誤的情況下繼續運作。故障開放結果會保護可用性,但通常會犧牲機密性和完整性保護。

- **Fail-secure** : 例如藍屏BSoD,當 Windows 發生嚴重故障時, 會停止所有處理。

- **Fail-close** : 當發生故障時,通過在物理上或通過軟件將設備或系統設置爲關閉並防止進一步操作。

- **Verification、Validation、Certification、Accreditation**

:::info

- **內驗 (Verification)**: 正確性

內部確認正確性。⽬的是提供客觀證據,證明系統或系統元素滿⾜其指定的要求和特性。

- **外確 (Validation)**: 有效性

外部確認有效。⽬的是提供客觀證據,證明系統在使⽤時能夠滿⾜其業務或任務⽬標和利益相關者的要求,並在其預期的操作環境中實現其預期⽤途。確認完就是基準了,後續就要走變更管理

- **驗證 (Certification)**: 中立方確認符合規定

由中立之第三者,確認某⼀項產品、過程或服務,能否符合規定要求達到⼀定標準。

- **認可 (Accreditation)**: 主管機關 正式認可

指主管機關對某實驗室或驗證機構給予正式認可,證明其有能⼒執⾏某特定⼯作。例如:SGS的食品服務部是經過衛⽣福利部TFDA認證。

:::

- **V&V、C&A、A&A**

- **Verification**(驗證)和**Validation**(確認) ==(V&V) 是⼯程過程==。ISO 15288 中引入的技術流程

- **Certification**(認證)和A**ccreditation**(認可) (C&A) 是 FIPS 200 中定義的正式 保證流程。

- C&A 的概念現在在 NIST RMF 中稱為 A&A (Assessment & Authorization) 評鑑和授權。

- **每個系統都應該經過 V&V**,但並不是每個組織都需要 C&A。

### 📝Zero Trust (零信任)

::: danger

零信任是**存取控制2.0版**,以資料為中心,劃定虛擬邊界,進行更細膩、更動態、更透明的存取控制

:::

- **Zero Trust概念**

- **單一的零信任技術並不存在**,做到 ==**全面的縱深防禦**==。

- 有效的==零信任策略結合運用**多種既有的技術及方法**==,例如多重要素身份驗證(MFA)、身份與存取管理(IAM)、特權存取管理(PAM)及網路分區隔離防護

- 零信任也倚重於 **最小特權原則等治理政策**。

- 保護高權限特權帳戶。

- 實施業務關鍵資產的多步驟身份驗證。

- ==加強終端安全==。

- 監控特權路徑。

- 實施最小特權原則。

- **更細膩:**

- Authentication (⾝分驗證):ISO OSI七層,每一層都可以做身分驗證

- Authorization (授權):基於屬性(主體屬性、受體屬性、環境屬性)為基礎的存取控制⽽非帳號。Ex. ABAC

- **更動態:**

- Port Knocking (動態敲門):傳輸層的⼀種認證機制,一開始全部Port都關閉,會設定暗號,只有知道暗號的⼈才能讓連接Port開啟連線

- SPA Single Packet Authorization (單一封包授權):魔術封包,知名動態敲門技術之一(芝麻開門)

- 結合OPT token

- **更透明:**

- Logging and Recording:⽇誌和記錄

- Monitoring and Inspection:監測和檢查

- **Zero Trust (零信任) OSG觀點:**

:::warning

- 採⽤零信任模型的**主要驅動⼒是端點設備的普及**。

- 端點設備可以是⽤⼾的任何IOT設備與Server。

- ==能夠控制,更不⽤說信任==,所以這些設備已經導致==外部不受信任==的世界和內部受信任的組織之間失去明確定義的安全邊界。

- 這導致了“假設違規”的立場,這要求組織“**從不信任,始終驗證**”。

- **零信任是⼀個安全概念**,組織不會⾃動信任任何內容。

- 零信任是⼀種安全的替代⽅法,在這種⽅法中沒有任何東⻄是默認受信任的,==即"持續驗證,永不信任"("never trust, always verify")==。

- ==微隔離(Microsegmentation)是將內部網路劃分為多個⼦區域==。

- 零信任是使⽤廣泛的安全解決⽅案實現的

:::

### 📝微服務(Microservices)

:::info

- 零信任安全第一步: 從「最小權限-微分段」做起

- 一種開發軟體的方法

- ==網路區隔的東西,橫向防禦機制的建置,特色為迅速==、不影響系統營運

- **微分段 Micro segmentation 包含**

- **SDN**: Software-Defined Network軟件定義的網路

- **SDP**: Software Defined Perimeter 軟件定義的邊界

- **VxLAN**: Virtual extensible Local Area Network

- **SD-WAN**: 軟體定義廣域網路

- **NGFW**: Next Generation Firewall) 次世代防火牆

- **NFV**: (Network Function Virtualization) 網路功能虛擬化

:::

- 微服務優點

- 建置、更新、部署、維運較容易

- 開發流程更快速

- 模組化設計更易集成,達到重複利用效果

- 開發流程彈性(可選擇自己的程式語言或套件)

- 降低系統容錯率

- Virtual Perimeter (劃定虛擬邊界)

- ==Micro Segmentation (微區隔):越切越細、軟體定義==,泛指可定義虛擬邊界,形成虛擬網路的技術

- **SDN (Software Define Network) 軟體定義網路**

- 把資料平面、控制平面、應用平面分離,更有彈性,提供了動態控製網絡和提供網絡即服務的方法

- ==**SD-WAN (Software-Defined Wide Area Network) 軟體定義廣域網路**==

- 將SDN技術應⽤在WAN,主要是滿⾜跨國或⼤型企業的Intranet需求

- **NGFW (Next Generation Firewall) 次世代防火牆**

- 可以在應⽤程序級別運⾏,並⽀持將資源分組到微分段中。如果在零信任架構中使⽤,它可以防⽌橫向移動並提供更好的可⾒性。

- **NFV (Network Function Virtualization) 網路功能虛擬化(工控系統)**

- ==NFV將**實體**設備的網路功能==,以軟體型態呈現,是⼀個補充SDN的概念。因此,NFV 將軟件與硬件分離,以實現靈活的網絡部署和動態操作。

- **SDN、NFV、SDP比較**

- **SDN**:是==重構了網路架構==,並非改變網路的功能;

- **NFV(Network Functions Virtualization)** 網路功能虛擬化:是改變==網路設備的型態==,沒有改變設備的功能;

- **SDP** :服務交付平台(service delivery platform),==補強SDN安全性==

P.S 以OSI模型來看,SDN處理模型中2-3層,NFV處理的是4-7層、SDP處理模型第3層。

- **VxLAN**

- 把整個internet(underlay Network)當成switch用(layer 2, overlay Network)

- ==突破 **VLAN的最多 4096**個終端的數量限制==,以滿足大規模雲計算資料中心的需求。

- 目前因為==突現在虛擬化技術的發展==,在資料中心裏的伺服器都類比成虛擬機 (VM)

- 解決 **STP**在大型網路裝置頻寬浪費和收斂效能變慢的缺陷。

- 解決ToR (Top of Rack) 交換機**MAC表** 耗盡問題。

| 範圍 | VLAN | VxLAN |

| --------| -------- | -------- |

| 完整表格 | 虛擬局域網 | 虛擬可擴展局域網 |

| 定義 | 網絡中的第 2 層分區和隔離廣播域 | 覆蓋隧道方案,我們可以在第 3 層底層網絡上擴展第 2 層域。 |

| 可擴展性 | 最多可擴展到 4094 個 VLAN | 可擴展至多達 1600 萬個 VXLAN 網段 |

| VLAN ID | VLAN 使用 12 位 VLAN ID,限制為 4094 個 VLAN | VXLAN 使用 24 位 ID,可將其擴展到 1600 萬個 VXLAN 網段 |

| 協議 | VLAN 使用阻止冗餘路徑的 STP,因此只允許使用一半的可用路徑 | VXLAN 使用底層第 3 層路由協議來使用 ECMP(等價多路徑路由)等技術的所有可用部分 |

| 靈活性 | 多租戶環境的靈活性較低 | 靈活且適用於多租戶環境 |

| 在職的 | 在二層幀上使用 VLAN 標記進行封裝,以跨交換機擴展 VLAN | 使用 MAC-in-UDP 封裝跨位置擴展第 2 層網段 |

### 📝ICS (Industrial Control System) 工控系統

- **工業控制系統的種類** :

- **監控與資料擷取 (SCADA) 系統:**

- SCADA 並非一套完整的控制系統,其功能主要用於監控。

- SCADA 的主要用途是提供一套中央系統從遠端監視及控制現場環境,不需操作人員大老遠跑到現場執行作業或蒐集資料,只要一套 SCADA 就能將這些工作自動化。

- **分散式控制系統 (DCS):**

- 這是用來控制生產環境的一套系統。

- ==**DCS 會發送設定值 (setpoint)**== 給控制器來控制閥門或作動器,讓被操控的設備維持在某個期望值。

- ==**RTU**:Remote Terminal Unit(遠端測控終端): 遠端終端裝置控制(EX:戶外.物聯網.)==

- **PLC**:是可程式設計邏輯控制器,在**場區內進行資料彙總和指令處理**。

- **嵌入式系統漏洞怎麼管理**

- 嵌入式系統為控制、監視或輔助設備、機器或甚至工廠運作的裝置。

- 它具備了下列的特性:通常執行特定功能,與一般桌上型辦公設備或資料庫伺服系統有很大的區別。

- 以微電腦與周邊構成核心,其規模可由如8051單晶片到先進的x86晶片系統不等。

- 嚴格的時序與穩定度要求,例如在機器控制上,稍有不慎則可能失去控制,釀成災害。

- 全自動操作循環,例如斷電時的緊急處理,使復電後仍能回復原有的狀態。

- 目前國際上把利用計算技術監測和控制物理設備行爲的嵌入式系統稱爲網絡化物理系統(Cyber Physical Systems,CPS)或者深度嵌入式系統(Deeply Embedded Systems,DES),CPS也可以翻譯爲"物聯網系統"

- ==嵌入式系統安全保護的角度來看,可分爲**完整性保護、機密性保護及可鑑別性**保護==。

### 📝密碼學

- 密碼學**目標**

> 所做的任何控制措施都有目的

- 四大加密技術的**目的**

- **加密(Encrption)**:==機密性==,不外洩,避免非授權的存取

- **雜湊(Hash)**:==完整性==,確認資訊是否完整不遺漏

- **訊息驗證代碼(MAC)**:==真實性==,確認傳送方是真的

- **數位簽章**:==不可否認性==,傳送與接受雙方都不可否認,強到法律的認可

- 密碼學分類

- Encryption 加密 (機密性)

- ==美國**商務部的工業安全局 Bureau of Industry and Security (BIS)** 制定美國境外加密產品出口的法規,規定使用特定**加密類型的技術**出口事項==

- **Symmetric**-加解密用同一把Key

- **Block Cipher** 區塊型,以區塊來做(取代/換位), 並做好幾輪

- **DES** (Lucifer) 、**AES** (Rijndael)

- **Stream Cipher** 串流型, 源源不斷的丟, 多用在行動裝置端,降低對硬體的需求

- **RC4**

- **Asymmetric**-加解密用不同把Key

- Prime Factorization(質數):

- **RSA**

- Discrete Logarithm(離散):

- ElGamal Cryptography-1K的明文產出2K密文

- Elliptic Curve Cryptography(橢圓曲線):

- Eliptic-Curve Cryptography (ECC)

- **Diffie-Hellman 演算法**允許透過公共網路安全交換對稱加密金鑰

- **Key** 由金鑰產生器產生

- 須滿**Key space要夠大**, 要**隨機**, 不可預測性, 2048 bits以上

- **Key** 的運用

- ==**Public Key (公鑰)**:⽤於加密明⽂。==

- ==Private Key (私鑰):⽤於解密密⽂或⽤於**數字簽章**==

- ==**優缺點:**==

- 從加密解密速度來看,對稱式優於非對稱式,

- 安全度則是非對稱式優於對稱式。

- 為了追求效率,一般常見的檔案加密系統(如Windows)採用金鑰混搭方式,大量資料用==對稱式金鑰加密,再以非對稱式之公開鑰匙==將這把對稱式金鑰進行加密並存放於檔案格式的標頭

- **金鑰生命週期**

a. 產生(Generation):要有足夠的不可預測性

b. 儲存(Storage):CloudHSM、HSM、TPM

c. 分布(Distribution):PKI、PKE/DH

d. 輪換(Rotation):Key不能使用太久,要常常更新

e. 託管(Escrow): CloudHSM、SkipJack + Clipper chip

f. 銷毀(Destruction):在不再需要時安全地銷毀

- 其他專有名詞

- **Key clustering**:不同金鑰,卻可從相同明文產生相同密文

- 好的加密器需滿足混淆 **Confusion**跟擴散 **Diffusion**

- Confusion: Key變動時,密文要變動(用取代)

- Diffusion: 明文變動時,密文要變動(用替換)

- 熵: 密碼複雜度隨機的過程是可以估算的

- **Kerckhoffs 柯克霍夫原則指出**,即使系統的所有內容(除了金鑰之外)都是公共知識,密碼系統也應該是安全的。

- **m of n 控制系統**: n 個可能的託管代理程式中的至少 m 個必須協作從託管資料庫檢索加密金鑰。

- Transposition cipher(換位): 將原明文(以字元為單位)位置重新排列成為密文。

- Substitution cipher(取代): 將原明文(以字元為單位),由另一個字元取代,需要有一個取代表。

- Hash 雜湊(完整性)

- MD5

- SHA

- **訊息驗證代碼**(MAC, Message Authentication Code):Hash 2.0,文件先加密碼再取MAC

- 說明 : 確認文件有沒有被竄改,傳送文件的人是否為真

- 技術 : 主要使用XOR計算與對稱式加密DES加密演算法。

- **HMAC**:使用雜湊計算MAC,銀行常用的OPT Token、port knocking,範例:

1. A(客戶)->B(銀行):傳送Message

2. B->A:透過手機發送OTP:1688給A

3. A->B:傳送SHA(Message+1688)=MAC

4. B:確認SHA(step1.Message+1688)與step3.MAC是否一致

- **CBC-MAC**:使用Cipher(CBC mode)計算MAC,應用於無線網路的WPA2

- **數位簽章**

- 對文件先使用雜湊(Hash)後,取得Hah值再用==發送者的Private key加密==,再merge原文件形成數位簽章。

- NIST 承認的三套的數位簽章:DSA、RSA-DSA、EC-DSA

- **破密技術**

- **DES** 被 **Meet-in-the Middle** 中間再相見破解

- **HASH** 則是有 **Birthday attack**

- **破密情境**(描述)

- Ciphertext Only Attack(COA) 唯有密文 (只有截到密文)

- Know Plaintext attack(KPA) 已知明文 (已知部分 123 加密成 xyz)

- 電子密碼本(Electronic codebook,ECB)有 pattern

- 密碼區塊連結(Cipher-block chaining,CBC )則有 IV

- Chosen Ciphertext attack(CCA)選擇明文 (選擇明文丟去給對方加密)

- Chosen Plaintext attack(CPA)選擇密文 (自選一組密文給對方解,就知道對方用什麼金鑰)

> 用大量密文去 try Server (已知對方使用的加密演算法)

- Brute Force Attack

**安全議題**Cryptographic Attacks (P.448)

- 技術類

- 破密分析或攻擊

- Brute Force 暴力法 (全部try一次)

- Meet in the middle 2DES被中間再相見破解

- Frequency Analysis 頻率分析 (對付純文字表、或早期加密器)

- 對照文章文字出現次數

- 雜湊

- 彩虹表

- Birthday Attack 生日攻擊 (機率分布)

- 碰撞(不同值但雜湊相同,不同密碼都能登入)

- 方法

- 分析 (針對演算法)

- 統計

- 實作 (以軟體實作漏洞)

- **Side-Channle (側通道)** 議題

- 利用電磁波、聲音、燈光 收集與分析內容或干擾加密的過程

- Side Channel (https://wentzwu.com/2020/08/27/side-channel-attack/)

- TEMPEST可以防止不必要的電磁干擾或噪音

- **PKI (Public Key Infrastructure): 憑證管理架構**

- **Certificate (憑證)**:==寫上名字的公鑰。==

- 憑證由申請者提出憑證簽發申請(CSR),經過⾝分核實後,再由憑證管理中⼼ (CA)簽發。

- CSR包含申請者公鑰及基本資料,但不包含私鑰(因為私鑰是秘密,不能給別⼈)。

- 網站或軟體都會⽤到,有效的憑證包含名字、簽發者、有效期、公鑰等資訊。

- **CA** (Certification Authority) 憑證管理中⼼

- **RA** (Registration Authority) 櫃檯收件⼈

- **VA** (Validation Authority) 檢查中⼼

- **CPV** (Certificate Path Validation) 證書路徑確認

- ==**OCSP** (The Online Certificate Status Protocol) 證書狀態協議:即時驗證效率更⾼,**⾃動更新**==。

- **X.509** 管理數位憑證和公鑰基礎設施 (PKI)。它定義了數位憑證的適當內容以及憑證授權單位用於產生和撤銷憑證的流程。

### 📝雲端運算(Cloud Computing)

:::warning

雲端運算(Cloud Computing):運算資源的共享機制

:::

- **基本特性(Essential Characteristics)**

- 隨需自助(On-demand self-service)

- 網路存取(Broad network access)

- 資源池(Resource pooling):透過虛擬化達成

- 快速彈性(Rapid elasticity)

- 可量測服務(Measured service):計費

- 多租戶(Multi-Tenancy )

- 1. **服務模型(Service Model)**

- **基礎設施即服務(IaaS, Infrastructure as a Service)**

- 想成出借VM,需要自己裝OS並做一切設定

- **平台即服務(PaaS, Platform as a Service)**

- ==對象是開發⼈員,做⼀件事情:部署程式。客⼾部署他們創建的應⽤程序,管理他們的應⽤程序,並可能修改主機上的⼀些配置設置。但是,供應商負責維護主機和底層雲基礎設施。==

- **軟體即服務(SaaS, Software as a Service)**

- ==對象是End==。提供功能⿑全的應⽤程序,例如Gmail。==供應商負責 SaaS 服務的所有維護==。

- **NaaS (Network as a Service) 網路即服務**:

- NaaS 是一種雲模型,使用戶能夠輕鬆操作網絡並實現他們期望的結果,而無需擁有、構建或維護自己的基礎設施。==NaaS 可以取代以硬件為中心的 VPN、負載平衡器、防火牆設備和多協議標籤交換 ([MPLS](https://www.cloudflare.com/zh-tw/learning/network-layer/what-is-mpls/))== 連接。用戶可以隨著需求的變化擴大和縮小規模,快速部署服務,並消除硬件成本。

- **身分即服務 (IDaaS)**:

- 提供帳戶配置、管理、身份驗證、授權、報告和監控功能

- 2. **部署模型(Deployment Model)**

- 私有雲(Private Cloud) : 只有公司同仁或私人能使用

- 公有雲(Public Cloud):AWS Azure大家可用

- 社群雲(Community Cloud):不同情報單位 情資分享,也稱為情報社群,泛指特定組織,有共同利益或興趣,所產生團體。

- 混合雲(Hybrid Cloud):混和上述兩種雲服務或更多。

- 3.**雲端運算角色(Cloud Computing Roles)**

- **Cloud Carrier**:提供雲使⽤者和雲提供者之間的線路及連線,不是指雲的運營者。

- **Cloud Broker**:是⼀個管理雲服務的使⽤,性能和交付的實體,並協商雲提供商和雲消費者之間的關係。隨著雲計算的發展,雲服務的集成可能太複雜,以致於雲消費者無法單獨進⾏管理。在這種情況下,==雲消費者可能會向雲代理請求雲服務,⽽不是直接與雲提供商聯繫==。

- **Cloud Provider**:是指雲的運營者。

- **Cloud Auditor**:執行==審計以驗證是否符合標準==

- **Cloud Consumer**:雲服務使⽤者

- **Edge Computer (邊緣計算)**

是⼀種網路設計理念,其中==數據和計算資源盡可能靠近==,以優化帶寬使⽤,同時最⼤限度地減少延遲。

- ==**邊緣計算示例:**==

自動駕駛車輛邊緣計算設備從車輛上的攝像頭和傳感器收集數據,對其進行處理,並在幾毫秒內做出決策,例如自動泊車。

為了準確評估患者的狀況並預見治療,需要處理來自連接到傳感器和監視器的各種邊緣設備的數據。

- ==將運算能力放在感測器上==,最大限度地減少必須透過有限的連接網路連結發送回雲端的資料

- **Fog Computing (霧計算)**

- 計算是雲計算的延伸,它是邊緣和雲之間的一層。

- 它也經常被⽤作==IoT部署==中的⼀個組件。==霧計算依靠傳感器、物聯網設備甚⾄邊緣計算設備來收集數據==,然後將其傳輸回中央位置進⾏處理。

- 邊緣計算在分佈式邊緣系統上進⾏處理,⽽霧計算對分佈式傳感器收集的數據進⾏集中處理。通過這種方式,==霧計算在雲端節省了大量雲端空間,並且可以快速傳輸重要數據==。

### 📝Firewall Technologies

- **第⼀代靜態數據包防火牆**: (第三層) Network Layer

透過Packet-Filtering過濾靜態數據包,檢查封包標頭的數據(來源/目的address、Port)來過濾流量 (第三層)。

- **第⼆代狀態檢查Stateful防火牆**:==(第三~四層) Network Layer & Transport Layer==

動態封包過濾防火牆技術,更細部檢視封包細節及連線⼯作

- **第⼆代電路級Circuit-level防火牆**: (第五層)==Session Layer==

在會話層用來監控受信任的客户或服務器與不受信任的主機間的TCP握手信息。

- **第三代應⽤級網關防火牆**:(第七層) Application Layer

Web Application Firewalls,深度檢視,封包代理Proxy的服務,具備應⽤層監視和過濾能⼒

### 📝Data Centers (資料中心) 安全機房工程

:::danger

**Defense in depth (縱深防禦)**: 描述了通過應⽤多種機制構建的安全架構,以創建⼀系列屏障來防⽌、延遲或阻⽌對⼿的攻擊。(NIST SP 800-160 V1)

- Site Management 機房選址

- Perimeter Security 邊界安全

- Facility Security 建物設施安全

:::

- **Site Management 機房選址**

- **事前評估(Due Deligence)**:是否有天然災害,綠電,人力等等

- **數據中⼼應位於建築物的核⼼** : 怕淹水放在高樓層

- **CPTED** (Crime Prevention Through Environmental Design) 透過環境設計來犯罪防治

- 主要策略:⾃然訪問(存取)控制、⾃然監視和⾃然領⼟強化。

- ⾃然訪問(存取)控制 : 使用路障和其他實體元素在安全和不安全的空間之間創建隔離;如:圓環 ,不讓車直接衝向大門

- 自然監視 : 這個觀念運用主要是讓異常行為者容易被觀測到,也讓在空間內活動的人覺得有安全感。如:在人員、停車場和建築物出入點上能夠有最佳的視野、有足夠時間讓進入者被識別、活動得以被觀測

- ⾃然領⼟強化 : 使用柵欄、標誌和其他元素來明確界定安全空間。

- **Perimeter Security 邊界安全**

- **圍牆**

- 鐵絲網 + 私人土地,高強通電,水泥牆 + 玻璃,矮灌木

- ⼀種⾼級形式的圍欄被稱為==PIDAS(周界入侵檢測和評估系統==)。

- PIDAS 是⼀種圍欄系統,具有兩個或三個協同使⽤的圍欄以優化安全性。

- PIDAS圍欄經常出現在軍事地點和監獄周圍。會⼀個可能有 8 到 20 英尺⾼的主要⾼柵欄

- ==一般機房圍牆**8 英尺或更⾼的柵,可以阻擋信⼼堅定的入侵者**==

- **照明**

- 高度,亮度 (幾燭光),光源,==成本低具嚇阻作用==

- 燈柱的間距應當與照明區域的直徑相等

- 室內亮度標準:5-10 fc,室外全是5以下。

- **門**

- ==Mantraps 陷阱:兩段式刷卡控制、⾨後有⾨==,又稱access control vestibule 門廳門禁

- Turnstile (⼗字轉⾨/旋轉⾨):每次只可以進⼀個⼈,並且只能單向轉動,只出不進,安裝於次要通道或無保全⼈員處。

- **監視器**

- 六種常見**實體安全控制機制:** 正確順序是阻止、拒絕、偵測、延遲、確定、決定。

- **Facility Security 建物設施安全**

- ==**門鎖門禁**: 鑰匙鎖是內部和外部使⽤的最常⾒和**最便宜的物理訪問控制設備形式**==

- **玻璃**

- 考量人生防護性/安全性

- 大片落地窗 不能破,防窺、防彈、防傷人 EX:膠合玻璃

- 類型

- Wired Glass 防氣爆

- Laminated Glass 分層玻璃,用在路邊大的櫥窗,碎掉也不會飛濺

- Bullet-Proof Glass 防彈玻璃

- **溫濕度**

- OSG 9th : 機房保持温度在華⽒ 59 ⾄ 89.6 華⽒度(**15 ⾄ 23 攝⽒**)之間,湿度应当维持在**20%和 80 %之間**

- 冷熱通道是在⼤型服務器機房中保持最佳⼯作溫度的⼀種⽅式

- **消防**

- **火的成因三要素** : 氧氣、燃料、溫度

- **偵測器的類型** : 溫度感應、偵煙、偵熱 (差動)

- **消防系統** :

- a. Water Suppression System (水抑制系統):不讓消防水結冰

- b. Wet systems (濕管): 管內有水,透過感應器噴水

- c. Dry system (乾管): 管內有高壓氣體,透過止迴筏止水,可防止水結冰

- d. ==Pre-action sytem (預動作): 與乾燥管類似,感應先提前動作,讓管內充水,前方有連接頭,溶解才噴水==

- e. **Gas消防化學物質**: CO2 Halon 海龍 (已禁止用)、FM 200 海龍替代品。基於⽔的滅火系統誤報,最常⾒原因是==⼈為錯誤==

- 滅火器 :

- A (Ash 灰): 東⻄燒掉變成灰、針對一般可燃物 (水、碳酸鈉)

- B (Barrel 油桶): 針對油,可燃液體 (==二氧化碳==、FM-200、碳酸鈉)

- C (Current 電流): 電器類火災 (==二氧化碳==、FM-200)

- D (D 金屬化學物質): 金屬化學物質 (乾粉)

- K (Kitchen 廚房): 廚房(鹼性混合物)

- 氣體滅火重點:

- ==氣體滅火系統只能在⼈最少的地⽅使⽤==,因為它會從空氣中去除氧氣。

- 氣體滅火的好處包括對==計算機系統造成的損害最⼩==,並通過去除氧氣快速滅火。

- ==基於氣體的滅火可能比基於⽔的系統更有效和更快==

- **電力設施**

- Power Loss 電力消失

- Fault(瞬斷):瞬間斷電 --> 可透過UPS(不斷電系統)來處理

- BlackOut(長時間斷電):長時間停電-->組織須建立發電機來因應

- Power Excess 電壓不穩

- Spike (瞬間飆高):電壓瞬間飆高-->穩壓設備來避免

- Surage (一直都在高檔):電壓一直都在高檔-->電力設備檢測與穩壓設備

- Power Degradation 功率下降

- Sag or dip(低壓): 瞬間低壓,電壓太低供電不足

- Brownout : 長時間電壓過低

- **Wiring Closets**

- 開放式線架可能被竊聽

- 制度設計

- 門禁管制(人員陪同)

- 數據中心

- Tier 3資料中心是線上 ==HA 最高可用性的最小投資==的機房等級

- Tier 4 資料中⼼則提供⾼可靠度和⾼安全性(**投資成本較高**)

[數據中心等級評級說明](https://phoenixnap.com/blog/data-center-tiers-classification)

- Uptime Institute 認證的四個數據中心層級是:

- **第 1 層**:具有單一電源和冷卻路徑且沒有備份組件的數據中心。該層的預期正常運行時間為每年 99.671%。

- **第 2 層**:具有單一電源和冷卻路徑以及一些冗餘和備份組件的數據中心。該層提供每年 99.741% 的預期正常運行時間。

- ==**第 3 層**:具有多條供電和冷卻路徑的數據中心,以及允許員工在不脫機的情況下進行設置的冗餘系統。該層的預期正常運行時間為每年 99.982%==。

- **第 4 層**:一個完全容錯的數據中心,每個組件都有冗餘。這一層的預期正常運行時間為每年 99.995%。

四個數據中心層是漸進的。數據中心的等級可以上下移動,每個等級都包含較低等級的要求。

雖然可靠性隨著級別的提高而提高,但第 4 層並不總是比評級較低的數據中心更好。每一層都適合不同的業務需求,因此第 3 層或第 4 層(最昂貴的選項)通常是過度投資。

- **電纜cable plant management policy**: 主佈線圖上,主要包含入口設施(即分界點)a mapping of the entrance facility (i.e., demarcation point), 設備室equipment room, 骨幹分配系統backbone distribution system, 電信機房和水平分配系統的映射telecommunications room, and horizontal distribution system

- **六種常見實體安全控制機制**: Deter阻止, Deny拒絕, Detect偵測, Delay延遲, Determine確定, Decide決定

## Domain 4: Communication and Network Security

:::info

**網路(Network)**:網路也是系統,透過傳輸媒介(Media)將兩個以上的node連接起來,以達共享資源與互傳訊息,所形成的結構

- **處處**都安全,所以要從**架構**著手,ISO OSI七層、TCP/IP、VPN 及無線網路

- 主要需了解⼆個議題:**架網路**(OSI架構由下往上思考)、**⽤網路**(OSI架構由上往下思考)

ISO OSI七層,記憶點 : "**P**lease **D**o **N**ot **T**ouch **SPA**"

:::

### 📝網路設備與基本概念

- **基本概念**

- 常見的拓撲,就是網路的形狀: 匯流排 BUS、星狀 Star(現代組織常用)、環狀 Ring、網狀 Mesh、樹狀圖Tree、點對點 Point to Point

- **Route VS Link**

- **Link** : 相鄰兩點直接連線 Point to Point

- **Route (Path)** : 端到端End to End,例如:A->B->C->D,A到D為E2E,兩個節點中間經過很多節點(BC),A到D為間接關係,多個節點間會有多個路徑稱Route (path)

- **選徑 Routing** (眾多的路經中選擇一條路): 考量節點數,成本, 頻寬

- **Router做什麼**: 1. 建立Router table 2. 參考Router table決定路徑 3. forwarding 封包

- **封包**=Protocol Data Unit (PDU),OSI每一層都有自己不同長度的封包,層層疊加自己每一層的Header,再傳給下一層。

- **封包的狀態**: 1. 延遲Latency(傳遞中變慢) 2.抖動Jitter(變慢後封包改變) 3.丟包 Packet loss (傳遞中遺失) 4. 干擾Interference (封包被雜訊破壞)--->可以用服務品質 (QoS) 是對網路通訊效率和效能的監督和管理

### 📝設備對應

| OSI Layer | 裝置 |

|-----------------|-----------------------------------|

| Transport | Firewall (port ) |

| Netwrok | Router , 第一代 Firewall (只看 packet) |

| Data Link Layer | Switch , Bridge |

| Physical Layer | HUB , Repeater |

- **HUB 集線器**:透過乙太網路或光纖連接讓各種裝置,在同⼀個網段⼯作,具有廣播及半雙工2個特性。

- **Repeater 中繼器**:⽤來==連接不同的網段(network segment)==,無條件轉發訊號,數位訊號會嚴重碰撞,碰撞的範圍稱為**Collision Domain**

- **Switch 交換器**:全雙工,主要是SWITCH會記錄封包中的MAC位址所以當電腦A傳送資料給電腦B時,其他電腦並不會也收到資料,而且這個時候別的電腦也可以同時互相傳送資料。屬OSI第⼆層的產品 (MAC 位址表)

- **Bridge 橋接器**: 其可連接==多個網段(Segment)== ⽽形成⼀個網路(Network)為比較聰明的Repeater,會先存在cache,再確認是否轉發,避免不同網段碰撞

- **Router 路由器**:⽬的是==連接不同網路(Network)== ,路由器決定資料封包的傳輸路徑

- **Gateway 閘道器**:作協定轉換,為連接兩種不同協定網路的裝置,屬於==ISO OSI第七層(應⽤層)== 的設備

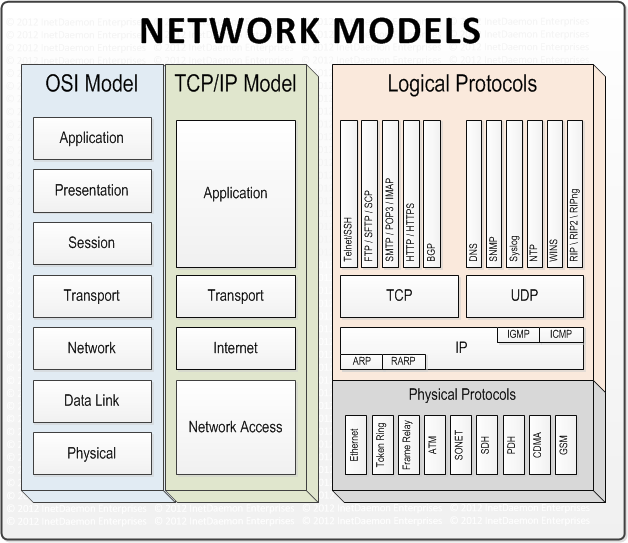

### 📝OSI 七層

- 網路重要基本觀念

- **ISO 的 OSI 七層 (理論)** 來源是IOS 7498

- OSI 七層主要需了解⼆個議題:

- 架網路(OSI架構由下往上思考)、⽤網路(OSI架構由上往下思考)

**Layer**|**名稱**|**關鍵**|**資安關注議題**

:-----:|:-----:|:-----:|:-----:

7|Application(應用層)|應用程式| FTP 明文傳送、DNS cache poisoning、流氓 DHCP

6|Presentation(表現層)|編碼 / 壓縮 / 加解密| Brute Force,Meet in the middle (2DES),Frequency Analysis,Birthday Attack,彩虹表

5|==Session(會話層)==|全雙工/半雙工/單工/==電路級網關防火牆 (5層)==| Access Token 劫持 (中間人、XSS 跨站攻擊-違反同源政策)

4|Transport(傳輸層)|保證送達、不保證送達| UDP:Fraggle attack ; TCP:SYN Flood Attack , 聖誕樹攻擊

3|Network Layer(網路層)|(定址)Addressing 、(選徑)Routing、==狀態檢查防火牆 (3~4層)==| Ping of Death , Smurf Attack ,TTL fingerprinting / footprinting ,淚珠攻擊,流氓路由器

2|Data Link Layer(資料鏈結層�)|MAC、LLC、位址解析協定 (ARP) 和反向位址解析協定 (RARP) | ARP cache poisoning、MAC flooding

1|Physical(實體層)|線材、接頭、訊號、傳輸方式|訊號衰減、干擾、竊聽、破壞

- **Physical Layer**

- 關注議題 : 線材(Media)、訊號與傳輸模式

- 線材 (Media)

- **有線**

>[color=green]線材:

> - **Unshielded Twisted Pair,UTP** 無包覆雙絞線

> - 兩條線雙絞,防訊號干擾 (為了降低 NEXT 近端串音 )

> - 距離的限制 100 M

> - 透過 Repeater (數位) 讓訊號重新再送一次

> - **Shielded Twisted Pair,STP** 有包覆雙絞線

> - **Optical fiber** 光纖

> - 特性較不易衰減

> - 有單模、多模 (單模較佳)

> - **Coaxial cable** 同軸電纜

> - 註 : RJ 45 是接頭 (Registered jack, 註冊第45號)

>[color=blue] 訊號衰減:

> - **與線材含銅量有關**

> - CAT1 ~ CAT8

> - **數位訊號 VS 類比訊號**

> - 類比訊號 : 連續性的訊號,如 旋鈕、唱片

> - 如 旋鈕、唱片

> - 數位訊號 : 間歇性的訊號,開/關、CD(取樣) P.S 碰撞是數位訊號碰撞

> - **基頻 vs 寬頻(類比訊號)**

> - 寬頻 : 如合唱、和弦 多個頻率

> - 基頻 : 如單音、solo 獨唱 ,一個頻率

> - 光纖是數位訊號

>[color=red] **資安議題(C、I、A):**

> - 竊聽 droping、破壞、干擾

- **無線** (相關筆記在下方)

- **Data Link Layer**

- 關注議題 : 大家要怎麼**共用**,先講好規則訂出來

> - 線路怎麼用 Media Access Control (MAC)

> - 傳輸的控制 Logic Link Control, LLC (IEEE)

- **實體線路**怎麼用 : **Media Access Control,MAC**

- 兩種方法

1. 先搶先贏

- **CSMA/CD**(載波偵測多重存取/碰撞偵測) (乙太網路)

- Carrier Sense Multiple Access with **C**ollision **D**etection

- 會有碰撞, 碰撞後等一段亂數的時間

- **CSMA/CA**(載波偵測多重存取/碰撞避免) (無線)

- Carrier Sense Multiple Access with **C**ollision **A**voidance

2. 輪流

- token Passive,拿到 token 就可以傳資料

- 網路卡卡號 MAC Address

- **邏輯連結**也要做控制 : **Logic Link Control,LLC** 也就是流量管制、錯誤控制等

- **安全議題**

- ARP cache poisoning 又稱ARP spoofing / Poisoning

- 為了讓網路運作有效率,所以在各裝置上都會快取 MAC與IP對應

- MAC Flooding

- Switch 原本能過濾封包,Buffer 灌爆後自動降級為 Hub

- 不需要mirrow,直接能 sniffer

**注意** : 實務上需注意在雲端與虛擬化環境中的軟體 Switch

- **Network Layer**

- 關注議題: **定址 Addressing,選擇路徑 Routing**

- **ICMP 協定**: 回應請求(Echo request)與回應reply(Echo reply)

- ICMP 協定- **安全議題**

- Ping of Death (ICMP):透過送出大型的封包 (長度大於 65535 bytes)讓受害者電腦癱瘓,耗盡你的資源

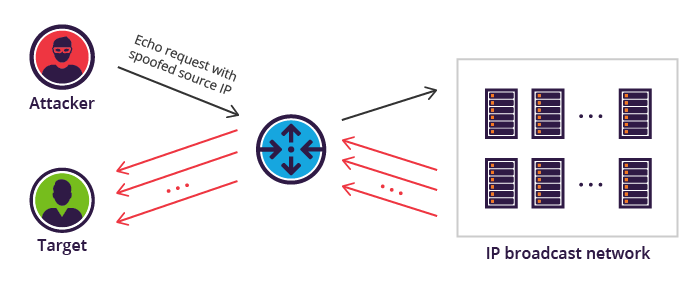

- S**m**urf DoS attack (ICMP) [參考](https://www.imperva.com/learn/ddos/smurf-attack-ddos/)

使用 IC**M**P 協定

> - Ping ..... 目的設備

> - Request time out 可能是因為設備不再或關機等...

> - 偽造 ICMP 來源地址

> - Ex. 惡整前女友 (有興趣可 call 我... XXXXX<-受害主機)

> - 藍色小精靈 , 因為就很多隻...

- TTL fingerprinting / footprinting (ICMP)

- 不同的設備會回復不同的 TTL, OS版本可能被探測

- IP 協定- **安全議題**

- 淚珠攻擊

IP Packet 丟到不同網路會做拆解、**重組**時利用網卡Driver弱點,把 Packet 順序弄亂

- 可能造成例外 OS 藍屏

- 或是因為例外導致提權

- Routing 路由協定- **安全議題**

- 流氓路由器

- 廣播錯誤的路徑,影響流向

- RFC 1918 中的位址為 10.0.0.0–10.255.255.255、172.16.0.0–172.31.255.255 和 192.168.0.0–192.168.255.255。

- 如果 Windows 系統無法聯絡 DHCP 伺服器,則會為自己指派一個介於 169.254.0.1 和 169.254.255.254 之間的 APIPA 位址

> IP 位址 127.0.0.1 是一個環回位址,將解析為本機電腦。公用位址是非 RFC 1918、非保留位址。RFC 1918 位址是保留的,包括 10.xxx 等範圍。 APIPA 位址是在無法找到 DHCP 伺服器時使用的自分配位址。

- **Transport Layer**

> 此階段程式已經可以準備傳送資料

- 關注議題: **保證送達** (又稱連接導向), **不保證送達** (又稱非連接導向)

- UDP應用舉例: 不保證送達、DNS、DHCP、影音串流、TimeServer

- 以 TCP/IP 來看,TCP : 有 3 Way Hand shaking

- **安全議題**

- UDP

- Fraggle attack (P.686)

> 類似smurf,使用 udp

> UDP Flood DoS攻擊:

> 又稱Fraggle攻擊,用UDP protocol送出假造來源的UDP broadcast封包至目標網路,以產生放大的資料流

- TCP

- SYN Flood Attack

SYN flood或稱SYN洪水、SYN洪泛是一種阻斷服務攻擊,起因於攻擊者傳送一系列的SYN請求到目標系統

- TCP 三向交握 (順序圖,斜的因為**時間**)

- 實作上在封包內容以 **Flag** 標示

- 滲透測時趕時間也會用這種方式掃描主機

- port 直接有回應就離開

- 聖誕樹攻擊

- 將狀態的 Flag 全亮、亂填

- 相關工具

- nmap : port scaning

掃 port 有 ack 也會知道設備是否上線 (關閉 ICMP 是無用的)

- **Session Layer**

- 關注議題 : **全雙工** / **半雙工** / **單工**

> - 單工 : 類似廣播

> - 全雙工 : 如電話

> - 半雙工 : 如對講機 (單向,同時間只能一人講)

- 網路架設起來後,電腦上跑程式,程式由**使用者**啟動,此處的 Session **可想像成 User Session**

當使用者 Log in 後就會有 user session 建立

- 安全議題

- Access Token 劫持

- 如何被偷

>[color=gray] 中間人: poisoning caching、DNS poisoning

>[color=gray] XSS 跨站攻擊 [參考](https://securityboulevard.com/2019/08/what-is-session-hijacking-your-quick-guide-to-session-hijacking-attacks/)

>

> - 場景一定要講清楚

> - Hacker :

> - 將惡意的 JavaScript 片段輸入至站台 (Ex.表單、留言板)

> - 此惡意片段,可偷 cookie (含token) 、資料、並送到另一個站台 (B網站) **因此稱為跨站**

> - A 網站

> - 儲存此惡意片段

> - 受害者

> - 瀏覽網站 : 光瀏覽就有可能載入此惡意JS

> - **重要**

> - 為何跨站是問題現? 因為在瀏覽器遵循**同源政策** 同源政策(Same-origin policy)

> - JS 只能跟原本的網站互動,若**跨站**則違反此原則

> - 如何防範

> - **架構師**扮演重要角色

> - 選擇**安全的框架**

> - 前UX 後端API 都要阻擋,研發人員的意識

- **Presentation Layer**

- 關注議題:

> 編碼 Coding / 壓縮 / 加解密

> - 編碼 : UTF8 、 UNICODE

> - 壓縮

> - 加密演算法

- **Application Layer**

- 服務協定的指令與安全議題

- TFTP

- 用途 : 用在update 韌體,但不須驗證 (開機可以去下載image)

- 問題 : 不須驗證

- FTP

- 問題 : 明碼傳輸

- 保護 : 改走 IPSec, 改採 SFTP

- 指令 : GET,PUT

- SMTP

- 指令 : HELLO, ReciveTo, Mail From

- HTTP

- 用途 : Browser <-- HTTP --> Web 服務

- HTTP 訊息包含HTTP Ver, Header與 Body

- 指令: (https://www.restapitutorial.com/lessons/httpmethods.html)

| HTTP Verb | CRUD |

|-----------|----------------|

| POST | Create |

| GET | Read |

| P**U**T | **U**pdate/Replace |

| PATCH | Update/Modify |

| DELETE | Delete |

- 防火牆可以做過濾,但有會有相對的影響

- EX. 過濾掉特定動詞

- 搭配 HTTPS

- DNS

- 問題 : DNS cache poisoning [參考](https://www.cloudflare.com/zh-tw/learning/dns/dns-cache-poisoning/)

> 攻擊者如何使 DNS 快取記憶體中毒?

> 攻擊者可透過誘使 DNS 解析程式快取錯誤資訊來使 DNS 快取記憶體中毒,其結果是解析程式將錯誤 IP 位址傳送給用戶端,而嘗試導覽到網站的使用者將被定向到錯誤位置。

- DHCP

- 問題 :

- 流氓 DHCP (惡意) 錯誤的 DNS 與 GateWay

- 解法 :

- 微軟 AD 可以設定 DHCP Server 白名單,但 Linux 則無法管制

- Cisco 的Switch 可以鎖僅接在特定的 Port 才能配發 DHCP

### 📝TCP/IP

- 是**一組**通訊協定,以 TCP 與 IP 代表

- TCP/IP 與 OSI 七層對照

> 需要注意

- OSI 第四層 **Network** 對應到 TCP/IP 的 **Internet**

- 那些協定在哪一個 Layer

- 不同層級的 Encapsulation

> Datagram / Packet :

> 人們並非不常遇到IP Datagram這樣的用語。平常不是都稱為IP封包(packet)嗎? IP Datagram是正確的用語嗎?

> 是的,它一點都沒錯。這是定義IP協定的FRC 791中的標準用語

> - 老師補充 : https://ithelp.ithome.com.tw/articles/10254068

- Port Number

- 可理解為**程式號碼**,程式可以向OS要求1到多個號碼。

- EX. 192.168.1.12:80 代表在某**一台電腦**(192.168.1.12),上的**80號程式**

- 所以 Firewall 設定規則就是在阻擋第幾號的程式傳資料

- Q : 110 是誰? 不專業,要問是 UDP 還是 TCP

- 常見 TCP Port [更多](https://web.mit.edu/rhel-doc/4/RH-DOCS/rhel-sg-zh_tw-4/ch-ports.html)

**Port**|**服務**|**補充**

:-----:|:-----:|:-----:

7|echo|Echo 服務

20|ftp-data|FTP 資料連接埠

21|FTP|檔案傳輸協定(FTP)連接埠;有時由檔案服務協定(FSP)所使用

22|SSH|Secre Shell (SSH) 服務

23|telnet|Telnet 服務

25|smtp|Simple Mail Transfer Protocol (SMTP)

53|DNS|網域名稱服務

67|bootps|Bootstrap 協定 (BOOTP) 服務,也由動態主機配置協定 (DHCP) 服務所使用

68|bootpc|Bootstrap (BOOTP) 用戶端;也由動態主機配置協定 (DHCP) 用戶端所使用

69|TFTP|細瑣檔案傳輸通訊協定(TFTP)

80|HTTP|用於全球資訊網(WWW)服務的超文字傳輸通訊協定(HTTP)

88|kerberos|Kerberos 網路認證系統

110|pop3|郵局通訊協定第三版

115|SFTP|安全的檔案傳輸協定(SFTP)服務

123|NTP|網路時間協定(NTP)

143|IMAP|網際網路訊息存取協定 (IMAP)

161|SNMP|簡易網路管理協定 (SNMP)

162|snmptrap|SNMP 的 Traps

389|ldap|輕量級目錄存取協定 (LDAP)

443|HTTPS|安全的超文字傳輸通訊協定 (HTTP)

500|isakmp|網際網路安全協會與金鑰管理協定 (ISAKMP)

749|kerberos-adm|Kerberos 第五版 (v5) 'kadmin' 資料庫管理

750|kerberos-iv|Kerberos 第四版 (v4) 的服務

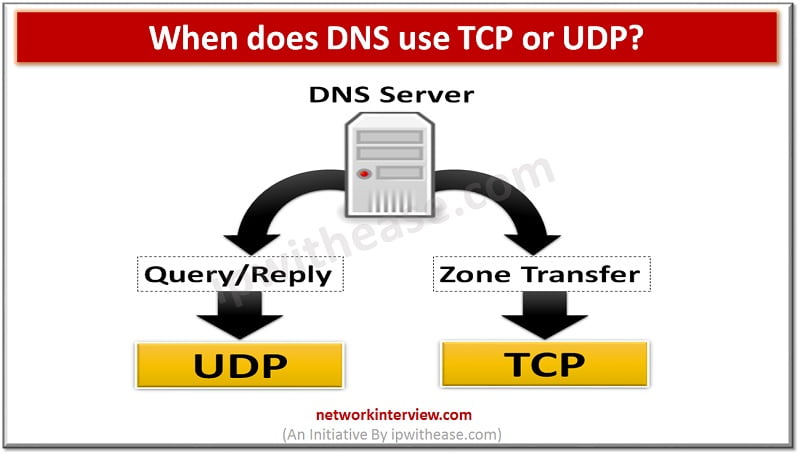

- Port **53** DNS 補充

> - **UDP 53** : DNS Query

> - **TCP 53** : DNS Server 間的同步 (Zone Transfer)

- CIDR(Classless Inter-Domain Routing) 表示法

- 192.168.0.1 **/24**

> 111111111 . 11111111 . 11111111 . 0000 0000

### 📝SSL&TLS

:::info

**主要功能:**

1. 認證網站,確保數據確實發送到正確的網站,⽽非假冒的釣⿂網站。

2. 建立加密連線,以防⽌數據中途被竊取。

3. 確保數據的完整性,確保數據在傳輸過程中不會被改變

:::

- **SSL (Secure Sockets Layer) 安全通訊端層:**

**SSL憑證**存在的⽬的是增加使用者對於該網站的信任度,強化資料傳輸的安全性

- ==**TLS (Transport Layer Security)傳輸層安全性**==:

在 1999 年,網際網路⼯程任務推動⼩組 (IETF) 提議更新 SSL,目的是促進網際網路通訊的私密性和資料安全性。

- **IPSec(Internet Protocol Security)網際網路安全協定**:

**透過對IP協定**的封包進行加密和認證來保護IP協定的網路傳輸協定

- **Radius**:

**遠端使用者撥入驗證服務是一個AAA協定(身份驗證、授權和計費伺服器)**,通常用於網路存取、無線網路、網路設備或流動IP服務,適用於局域網及漫遊服務。

- **Cipher Suite in TLS**

### 📝**VPN**

- VPN 做兩件事情

- **建虛擬網路線 Tunnel**,需確認身分(方法:L2F、PPTP(MPPE)、 L2TP(IPsec) )

- 提供**安全服務** (如基於 IPSec,可選擇是否加密)

- 相關的安全服務: Authentication(PAP、CHAP以及根據EAP所擴充出來的EAP-*系列協議)、Confidentiality、Integrity

- 常⾒的安全服務有MPPE、IPsec (AH/ESP)等。L2F本⾝沒有安全服務,PPTP則是搭配MPPE加 密,L2TP最常搭配IPsec。

- IPSec( ==提供**機密性**或者是**完整性**== 相關安全服務)

- IPSec **不一定有加密**!!考量安全目標。且無法作到**不可否認性**.(但OSG說AH有支援)

- 提供什麼安全服務? **AH、ESP**

- 提供什麼模式/模組? Tunnel Mode、Transport Mode

- **完整性、真實性** : 我可以讓你看,但不讓你改

- **AH (Authentication Header)**,是無**加密**,只有**真實性**

- 給看但不給改

- 保證傳送方式真的、資料是完整的

- **機密性、真實性**

- **ESP Encapsulating Security Payload**

- 有加密,既不給看也不給改,為封裝安全負載

- 有宣稱IPsec的一定要做ESP,但AH不一定

- Mode (考量應用場合)

- ==**Transport Mode**(傳輸模式,撥接或區域網路):保留原始IP標頭,只加密IP數據包, end to end 加密,遠距工作==

- 提供end to end 加密,做全套

- 保留原始 IP 標頭,只加密 IP 数据包

- Ex. Client to Server

- **Tunnel Mode**(隧道模式): 整個原始IP數據包被封裝加密,在原始IP數據包加了一個新的IP標頭,進行**point to point** 的傳輸。

- 處理 GateWay - GateWay

- Ex. 台北總公司 --- 高雄分公司

- 沒有提供end to end 加密,做半套

- **安全關聯(Security Association, SA)概念**:規範通訊實體之間的安全政策,以及某一安全政策之下的相關安全參數,譬如,兩通訊實體之間的安全協定(AH 或 ESP)、封包模式(傳輸模式或通道模式)、以及加密演算法

- **金鑰交換協議**

- 更多資訊可以參考老師 : https://wentzwu.com/2020/07/27/ipsec-and-non-repudiation/

- ISAKMP / IKE (Internet Key Exchange)

- 實作上微軟會有兩個通道產生

- 一個是金鑰交換

- 一個傳資料

- VPN 協定

### 📝**無線網路**

:::info

- **兩大類型:**

- Ad-Hoc Mode: Peer to Peer,不須基地台

- Infrastructure Mode : 要基地台

- **兩大標準:**

- **802.11:(無線區域網路標準)**

IEEE 802標準委員會(IEEE 802 LAN/MAN Standards Committee)下屬的無線區域網路工作群組,也指代由該組織制定的無線區域網路標準。

- ==**802.1X:(使用者接入網路的認證標準)**==

802.1X是由IEEE制定的關於⽤⼾接入網絡的認證標準

:::

- **摘要**

**Generation**|**第1代**|**1.5代**|**第2代**|**第3代**

:-----:|:-----:|:-----:|:-----:|:-----:

Features|WEP(破解) |WPA|==WPA2(主流)==|WPA3

標準|802.11|802.11i Draft|802.11i|802.11i

驗證|Open System Authentication / SharedKEY|PSK/WAP/802.1X|PSK/EAP/802.1X|SAE/EAP/802.1X

Cipher|RC4|RC4 / TKIP (晶片沒變,做韌體升級)|==AES(counter mode)/CCMP==|AES(Galois/counter mode)

IV 長度|24 bits|48 bits|48 bits

Key/Size|40/104 bits|128 bits|128 bits|128 bits or >192 bitsd

Integrity|CRC32|MIC(類似MAC)|CBC-MAC或稱 ==(CCMP)Counter Mode with CBC-MAC Protocol==|GMAC

:::info

- 有線等效加密(英語:Wired Equivalent Privacy,縮寫:WEP)

- 無線應用通訊協定(英語:Wireless Application Protocol,縮寫WAP)

- WPA~WPA3分為個⼈版(Personal)及企業版(Enterprise Profile),

- **個⼈版⾝份驗證⽤Pre-Shared Key (PSK)**

- **企業版⽤802.1X**

- WPA3對WPA2的改良,Open system加密, 限制Key的長度

:::

- **Wireless** 主要特性

- [Wi-Fi 安全報你知](https://cms.aaasec.com.tw/index.php/2019/07/31/s-06/)

- 無線網路 MAC : 走 CSMCA、IEEE 802.11

- 第一代

- 802.11, WEP (已被破解)

- 使用 RC4

- 因為美國政府管制長度,導致被破解 (僅 64 Bit / 128 Bit), 金鑰長度太短

- IV 24 Bits

- 1.5 代

- WPA

- 改良 RC4 -> TKIP (可用韌體升級)

- 2 代

- 演算法 AES

- 何謂 WIFI : WIFI 是一個**驗證聯盟**

- 無線網路的攻擊

- War Driving

- 開車繞一圈蒐集有多少基地台

- 基地台使用哪種協定

- 是否使用預設密碼

- War Chalking

- 將蒐集來的做記號(Ex.阿里巴巴做記號)

- Evil Twin (完全模仿你,訊號強就會連結過來)

- 如公共基地台 (用相同的 SSID 與相同金鑰)

- 將筆電模擬成 AP

- WIFI速度

- 802.11ac,它支持高達 3.4 Gbps 的理論速度。

- 802.11n 支援高達 600 Mbps,802.11n 可以在 2.4 和 5 GHz 頻率範圍內運作。900 MHz 範圍經常用於電話和非 WiFi 無線網路以及其他業餘無線電用途

- 802.11g 和 802.11 a 僅支援 54 Mbps。

### 📝802.1X 驗證

- [參考](https://kknews.cc/tech/348kq9g.html)

- IEEE 802.1X是由IEEE制定的關於用戶接入網絡的認證標準,全稱是「基於埠的網絡接入控制」

### 📝**線材**

- 線材

- UTP

### 📝Firewall Technologies

- **第⼀代靜態數據包防火牆**: (第三層) Network Layer

透過Packet-Filtering過濾靜態數據包,檢查消息頭中的數據來過濾流量 (第三層)。

- **第⼆代狀態檢查防火牆(Stateful firewall )**:(第三~四層) ==Network Layer & Transport Layer==

動態封包過濾防火牆技術,更細部檢視封包細節級連線⼯作

- **第⼆代電路級防火牆**: ==(第五層) Session Layer==在會話層用來監控受信任的客户或服務器與不受信任的主機間的TCP握手信息。

- **第三代應⽤級網關防火牆**:(第七層) Application Layer

Web Application Firewalls,深度檢視,封包代理的服務,具備應⽤層監視和過濾能⼒。

https://wentzwu.com/2019/11/29/firewall-interfaces-zones-and-tiers/

- 防火牆是介於公眾網路和私有網路(或稱內部網路、受保護的網路)之間,是所有對內/對外通訊的『咽喉點』。

- 當外部網路使用者欲傳送訊息進入內部網路,==稱為『進入』(Inbound)封包==;

- 內部使用者送往外部網路的訊息,==則稱為『外出』(Outbound)封包==。

- 防火牆功能就是管制『進入』與『外出』封包的進出,以達到安全防護的目的。

- ==網路位址轉換器==有三種類型:

### 📝**Converged Protocols (融合協議)**

:::info

- iSCSI:把原來只用於本機的SCSI協定透過TCP/IP網路傳送,進行更彈性的 儲存技術應用

- ==VoIP:經由網際網路來進行電話或多媒體通訊==

- PBX (Private Branch Exchange) 專⽤交換機

- MPLS (多協議標籤交換)

- SAN (Storage Area Network) 存儲區域網路

- FCoE (Fibre Channel over Ethernet) 乙太網路光纖通道標準

:::

- **VoIP : 一種透過網際網路撥打電話的方法**

- **通訊協定:**

- **工作階段初始通訊協定 (SIP)**: 建立和結束通話。==SIP與**H.323**== ⼀樣,是⽤於VoIP最主要的協定

- **安全性 SIP > SIPS** : SIPS 是 VoIP 會話初始化協議的安全版本,它添加了 TLS 加密以保證會話初始化過程的安全。

- H.323 執行與 SIP 相同的功能,但它是基於二進位而不是基於文字。如今,H.323 已使用不多。

- **即時傳輸通訊協定 (RTP)** 承載通話的實際音訊和視訊內容。

- **安全即時傳輸通訊協定(SRTP)** 是 RTP 的加密(TLS)版本。

- **媒體閘道控制通訊協定(MGCP)** 控制 VoIP 和公用交換電話網路之間的連線。

- SIP=>SIPS (加密初始session)

- RTP=>SRTP (加密語音資料)

- 安全問題:

- ==**話費欺騙Toll Fraud**==: 來電顯示偽造和網絡釣魚是 VoIP

- ==**竊聽Eavesdropping/ Sniffing**==: 語音資料未加密,因為加密要佔用CPU資源

- **阻斷式攻擊denial-of-service attacks(DDoS)**: 駭客透過網路送出數以千計的通話要求

- **呼叫攔截攻擊Call Hijacking**: 發送偽造來自UAC的302 Moved Temporarily訊息給代理伺服器,使代理伺服器誤以為UAC要求暫時移轉所有的呼叫到UAC攻擊

### 📝**OPT/OSG補充**

- Zigbee 使用 AES 保護網路流量,提供完整性和機密性控制。

- 5G 技術包括新的相互身份驗證功能和對使用者身分的額外保護。它沒有特定的抗干擾安全功能,也沒有專門使用多因素身份驗證。

- Chris 被要求在實施 PEAP 和 LEAP 進行無線驗證之間進行選擇。他該選擇什麼,為什麼

- PEAP 為 EAP 方法提供加密並且可以提供驗證。它不實作 CCMP,而 CCMP 已包含在 WPA2 標準中。LEAP 非常不安全,由於攻擊工具自 2000 年代初期就已出現,因此不應使用。

- MPLS 是多協定標籤交換,一種使用路徑標籤 - Brian 正在為 PPP 連線選擇身份驗證協定。他希望選擇一個選項來加密使用者名稱和密碼,並使用質詢/回應對話方塊來防止重播。他還希望定期重新驗證遠端系統。他應該使用哪種協議?

- PPP 伺服器使用質詢握手身份驗證協定 (CHAP) 來對遠端用戶端進行身份驗證。它會對使用者名稱和密碼進行加密,並在連接時使用防止重播攻擊的技術定期進行重新身份驗證。LEAP 提供重新驗證,但專為 WEP 設計,而 PAP 發送未加密的密碼。EAP 是可擴展的,用於 PPP 連接,但它不會直接處理列出的項目。

-OSG: 密碼驗證協定 (PAP) 是 PPP 的標準化驗證協定。PAP 以明文形式傳送使用者名稱和密碼。它不提供任何形式的加密。它提供了一種將登入憑證從客戶端傳輸到身份驗證伺服器的方法。CHAP 透過從不透過網路發送密碼來保護密碼;它用於計算回應以及伺服器發出的隨機質詢號。EAP 提供了一些保護和/或加密憑證的驗證方法,但並非所有選項都可以。RADIUS 支援一系列保護和加密登入憑證的選項。

- 乙太網路光纖通道(FCoE)允許透過乙太網路進行光纖通道通信,從而允許使用現有的高速網路來承載儲存流量。這避免了用於光纖通道實施的客製化電纜設備的成本。MPLS(多重協定標籤交換)用於高效能網路

- LiFi 使用可見光和紅外光高速傳輸資料。雖然 LiFi 部署尚未廣泛開展,但它們已在一些實際應用中取得了初步成功。LiFi 和 WiFi 可以提供寬頻速度,而 WiFi 與 LiFi 不同,容易受到電磁幹擾。

- 多層協定(Multilayer protocols)為安全從業者帶來了三個主要問題:它們可以隱藏隱藏通道(因此允許隱藏通道),過濾器可以被分層協定中隱藏的流量繞過,網路段設定的邏輯邊界可以在某些情況下被繞過。情況。多層協定允許在各個層進行加密,並支援較高層的一系列協定。

### 📝**其他常見攻擊**

- 零日攻擊:(基於行為的檢測)

是指利用他人==未知的系統漏洞==對系統發起攻擊

- Meltdown and Spectre:

正式名稱爲「Rogue Data Cache Load」,常譯作「惡意資料快取載入」,是一個存在於==微處理器 (CPU)硬體設計缺陷及安全漏洞==

- ==CSRF 攻擊(跨站點請求偽造)==

- 跨網站攻擊(簡稱CSRF, XSRF, clickjacking): 攻擊者通過一些技術手段欺騙用戶的瀏覽器去訪問一個自己曾經認證過的網站並執行一些操作(如發郵件,發消息,甚至財產操作如轉帳和購買商品)。由於==瀏覽器曾經認證過(cookie_session)==,所以被訪問的網站會認為是真正的用戶操作而去執行。

- 這利用了web中用戶身份驗證的一個漏洞:簡單的身份驗證只能保證請求發自某個用戶的瀏覽器,卻不能保證請求本身是用戶自願發出的。

- **解決辦法** : 加入CSRF Token驗證、Referer欄位、cookie屬性設定(SameSite)

- ==**XSS 攻擊**==(跨站點腳本-注入類型的攻擊)

- XSS 代表Cross Site Scripting,它是㇐種注入類型的攻擊。它被OWASP 列為2017 年確定的前10 個漏洞中的第7 個。跨站點腳本是攻擊者將惡意腳本注入受信任網站的方法。

- 通常是透過修改URL中的參數,取代成JavaScript,透過釣魚的方式或是郵件傳送給被害人,當被害人點擊該 URL時,就會看到且執行該 JavaScript,==進而用JavaScript存取系統中的cookie==

- **Brute force暴力攻擊**:(英語:Brute-force attack),又稱為窮舉攻擊(英語:Exhaustive attack)或暴力破解,是㇐種密碼分析的方法,即將密碼進行逐個推算直到找出真正的密碼為止。

- ==Advanced Persistent Threat (APT)==:指一種高度複雜和針對性的網路攻擊,通常由具有高度技術知識和資源的攻擊者發起,目標是長期滲透並持續監視目標組織,通常以竊取敏感信息、監視活動或破壞系統運作為主要目標。

- ==Buffer Overflows緩衝區溢位==:在電腦學上是指標對程式設計缺陷,向程式輸入緩衝區寫入使之溢位的內容(通常是超過緩衝區能儲存的最巨量資料量的資料),從而破壞程式執行、趁著中斷之際並取得程式乃至系統的控制權。

- 實施 ASLR 來幫助防止系統受到損害,實現了地址空間佈局隨機化,這是一種隨機化記憶體位置的記憶體保護方法,可防止攻擊者使用已知的位址空間和連續記憶體區域透過溢位或堆疊粉碎攻擊來執行程式碼。

- **Pharming** : 網址嫁接(Pharming)是1種重新導向(Re-dircert)的詐騙技巧,由網路釣魚(Phishing)衍生而來,藉由入侵使用者電腦、植入木馬程式(Trojan),或者是利用域名伺服器(Domain Name Server;DNS Server)的漏洞,將使用者錯誤地引導到偽造的網站中,並伺機竊取重要資料。竄改DNS 造成DNS Poisoning。

- **Session Hijacking and Man-in-the-Middle Attacks** : 傳輸層安全(TLS) 提供最有效的會話劫持防禦,因為它加密客戶端和服務器之間的所有流量,防止攻擊者竊取會話憑據。

- **Race condition**:競爭危害(race hazard)又名競態條件、競爭條件(race condition),它旨在描述㇐個系統或者進程的輸出依賴於不受控制的事件出現順序或者出現時機。此詞源自於兩個訊號試著彼此競爭,來影響誰先輸出。

- 舉例來說,如果電腦中的兩個行程同時試圖修改㇐個共享記憶體的內容,在沒有並行控制的情況下,最後的結果依賴於兩個行程的執行順序與時機。

而且如果發生了並行存取衝突,則最後的結果是不正確的。

- ==TOC/TOU:檢查時間/使用時間(TOC / TOU)==。這是㇐個類型的異步攻擊時出現㇐些控制信息發生變化之間的㇐次系統的安全功能檢查內容的變量和時間變量實際操作過程中使用

- ==推論(Inference)==:從已知信息派生新信息。推論問題是指這樣的事實,即可以在不清除用戶的級別上對導出的信息進行分類。推斷問題是用戶從他們獲取的合法信息中推斷出未經授權的信息。

- ==聚合(Aggregation)==:處理敏感信息時,組合或合併不同數據單元的結果。以㇐個敏感度級別聚合數據可能會導致以較高敏感度級別指定總數據。

- ==**多重實例化(Polyinstantiation)**== :通過在相同層級上創建多個具有相同名稱但不同數據的對象,以混淆或破壞數據的技術。如建置一個主鍵有多個內容。

- **側通道(side-channel)**:攻擊是針對硬體的攻擊, 利用電磁波、聲音、燈光 收集與分析內容或干擾加密的過程

- **殭屍網路**:用於多種惡意目的,包括掃描網路中是否存在易受攻擊的系統、對其他系統進行暴力攻擊、挖掘加密貨幣以及發送垃圾郵件。

- **隱蔽通道 Covert channel**: 在正常流程或正常狀態下,傳送非法訊息或不正常資訊的隱蔽通訊通道,為兩個或兩個以上主體或對象共享一個共同的資源。

- 1. **時間隱蔽通道**(timing covert channel):資訊通過改變系統中的時間延遲或順序來傳輸。 外闪烁可见的灯, 噪音。然后修改机箱风扇,每 30 秒填充或限制流量

- 2. **存儲隱蔽通道**(storage covert channel):資訊通過改變系統中的存儲位置或狀態來傳輸。 - disk hide or bad 扇區

- **預防方式**: 限制用戶的訪問權限、禁止非法輸入和輸出、定期進行安全檢查等是發現隱蔽通道的有效手段之一

Sign in with Wallet

Sign in with Wallet

Sign in with Wallet

Sign in with Wallet